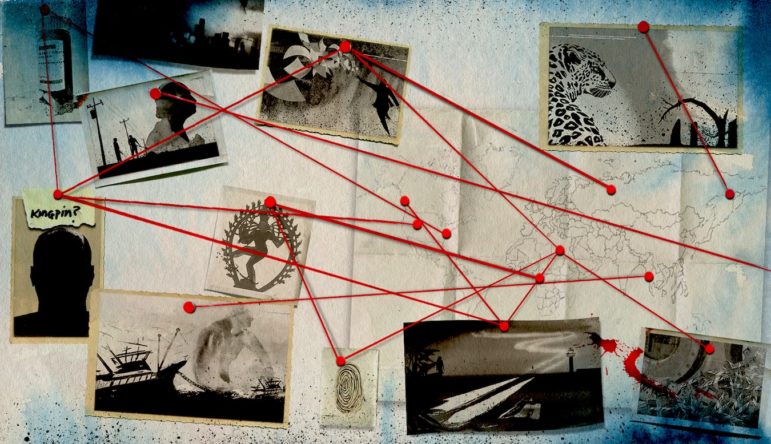

Illustration: Ann Kiernan for GIJN

Investigando o Crime Organizado – Capítulo 3: Cibercrime

Guia Guia Recursos

Guia de Investigação do Crime Organizado

Capítulo Capítulo Guia Recursos

Investigando o Crime Organizado – Introdução e Índice

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 1: Lavagem de dinheiro

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 2: Tráfico de drogas

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 3: Cibercrime

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 4: Desaparecimentos forçados

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 5: Tráfico Humano

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 6: Tráfico de Armas

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 7: Crimes Ambientais

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 8: Tráfico de Antiguidades

Capítulo Guia Recursos

Investigando o Crime Organizado – Capítulo 9: Estados mafiosos e cleptocracias

Este capítulo, que enfoca o cibercrime e a investigação na dark web, foi escrito por Kate Fazzini, uma repórter de tecnologia que cobre segurança cibernética para a rede de TV americana CNBC.

O crime cibernético é qualquer atividade criminosa cometida na esfera digital. Embora muitas vezes pensemos no crime cibernético como definido por “hacking”, que neste contexto se refere à entrada não autorizada em um ambiente digital, existem muitos outros tipos de crimes, incluindo crimes físicos que se estendem a este mundo.

Tudo, desde o tráfico de pornografia infantil até um funcionário de banco alterando as informações de cliente em um caixa eletrônico e retirando fundos ilícitos, até o roubo do código-fonte, se enquadra na categoria de crimes “cibernéticos”. O crime cibernético, quando cometido com sucesso, muitas vezes revela a exploração de violações legais de privacidade – por exemplo, quando uma empresa criptografa indevidamente informações pessoais e esses dados são roubados, isso constituiria uma violação da privacidade do consumidor pela empresa e um crime cibernético pelos indivíduos que roubaram os dados.

As perdas financeiras devido ao crime cibernético são simultaneamente astronômicas e muito difíceis de prever ou calcular. O investidor bilionário Warren Buffett comentou no passado que incentiva seus negócios a evitar o mercado de seguros cibernéticos porque não há dados suficientes para prever quanto dinheiro poderia ser perdido. Esse risco difícil de definir contrasta fortemente com nossa compreensão de outros tipos de perdas monetárias, em desastres naturais, como furacões ou inundações, ou outras atividades criminosas, como assaltos a banco ou sabotagem física. Estimativas aproximadas de várias fontes – incluindo McAfee, Cybersecurity Ventures, o SANS Institute e o FBI – apontam para danos do cibercrime a governos e empresas na casa dos trilhões de dólares.

Apesar dessa mudança acentuada e rápida na linha de frente de nossa agenda de segurança, o submundo da segurança cibernética é estruturado, surpreendentemente, como o mundo corporativo. “Start-ups” criminosas de pequenas gangues, vagamente conectadas por fatores geográficos ou interesses, podem florescer, roubar ferramentas umas das outras, competir e colaborar, tudo com uma agilidade e ambição comparáveis às do Vale do Silício. Grandes atores do submundo buscam unir interesses criminosos através da Ásia, da Europa, da África e das Américas, usando liderança centralizada, recrutadores criminosos que se comportam como executivos de recursos humanos e até mesmo versões surreais de help desks de atendimento ao cliente onde as vítimas ligam para aprender como estabelecer uma carteira Bitcoin para arrecadar pagamentos de resgate.

Grande parte dessas atividades ilícitas se origina ou ocorre no que é chamado de “dark web“, uma camada oculta da web normalmente acessível apenas por meio do navegador Tor. A qualquer momento, você pode “se candidatar” a empregos na dark web como um operador local de bots de ransomware, um motorista de Uber que lava dinheiro, limpando ganhos cibernéticos ilícitos com viagens falsas ou uma mula de dinheiro que usa um falso cartão de débito para esvaziar dinheiro em caixas eletrônicos de forma fraudulenta.

Fontes Potenciais

- Pesquisadores acadêmicos: vários centros de universidades monitoram e rastreiam ataques online e podem fornecer pistas úteis em casos específicos. Carnegie Mellon é o mais famoso deles nos Estados Unidos e também serve como sede da Equipe de Prontidão de Emergência de Computadores dos EUA (CERT, na sigla em inglês), que é responsável por emitir alertas de vulnerabilidade importantes. A Universidade de Cambridge, no Reino Unido, também possui um centro de crimes cibernéticos.

- Empresas de segurança cibernética: empresas como McAfee, Crowdstrike, Carbon Black, FireEye e os grandes provedores de serviços de nuvem Amazon, Microsoft e Google têm muitas equipes forenses dedicadas que monitoram os ataques mais recentes. É muito mais fácil envolver uma dessas empresas para discutir os tipos de ataques que estão presenciando. Observe, entretanto, que eles são fornecedores e têm interesse comercial nesses temas. Isso não significa que eles não sejam especialistas, mas tenha em mente que pode haver conflitos de interesse distorcendo sua objetividade. É por isso que é sempre importante entrar em contato com os funcionários de segurança cibernética de empresas que foram atacadas, mesmo que seja “em off”, para compreender melhor o que aconteceu. Essas fontes podem ser muito mais difíceis de cultivar, mas fornecem uma perspectiva importante às suas reportagens.

- Funcionários do governo: só nos Estados Unidos, pelo menos 20 departamentos e agências federais têm equipes dedicadas ao crime cibernético. A Agência de Segurança Cibernética e de Infraestrutura (CISA, na sigla em inglês) do Departamento de Segurança Interna dos Estados Unidos é possivelmente a mais amigável para a imprensa, com uma missão ativa de engajar o público. A divisão de crimes cibernéticos do FBI produz estatísticas valiosas e imparciais que podem ajudar a completar artigos com informações factuais e imparciais sobre ataques cibernéticos e seus custos. O Serviço Secreto e o Departamento do Tesouro dos EUA são outras fontes a serem consideradas. Agências governamentais semelhantes em países ao redor do mundo também devem ser capazes de ajudar. No Reino Unido, é o National Cyber Security Center, que tem uma equipe de imprensa que trabalha com jornalistas. A Europol tem o seu próprio Centro Europeu de Cibercrime. O Centro Nacional de Preparação para Incidentes e Estratégias para Segurança Cibernética do Japão anunciou recentemente que estava estabelecendo um escritório dedicado a lidar com o crime cibernético. A ONU tem um programa de crimes cibernéticos como parte de seu Escritório sobre Drogas e Crime.

- Vítimas: as vítimas do crime cibernético podem não ser pessoas, mas sim uma variedade de instituições, facções, governos, plataformas de mídia social, etc. É fundamental conversar com eles para discutir sua experiência em qualquer ataque cibernético. Todas as reportagens sobre ataques cibernéticos devem incluir uma tentativa de contatar a vítima e/ou uma explicação do motivo pelo qual ele, ela ou a entidade se recusou a comentar. Lembre-se de que as primeiras impressões sobre a escala e os danos de um ataque cibernético podem ser enganosas. Em minha experiência, é frequente o caso de um incidente que pode parecer ruim no início, não ser particularmente prejudicial para a corporação, enquanto outros que inicialmente parecem inofensivos são extremamente prejudiciais.

Dicas e ferramentas

Como muitos ataques cibernéticos acabam em tribunais dos Estados Unidos – sejam processos criminais ou civis – um dos recursos mais valiosos do jornalismo de segurança cibernética é o banco de dados legal dos EUA, o PACER (pode ser necessário pagar algumas taxas, com base em pesquisas e documentos), uma sigla que significa Public Access to Court Electronic Records (Acesse Público aos Registros Eletrônicos de Tribunais). A leitura de processos judiciais, especialmente as acusações de cibercriminosos nacionais ou estrangeiros, pode fornecer uma visão abrangente dos ciberataques e também destacar os limites das estruturas jurídicas existentes para processá-los. Os repórteres também devem se familiarizar com o mecanismo de busca Shodan, por meio do qual leigos podem procurar dispositivos conectados e abertos à internet.

Agências governamentais e empresas de segurança cibernética, especialmente as últimas, podem ser parceiras valiosas para desmascarar criminosos online ou para examinar um crime de forma forense. Os jornalistas devem ter o cuidado de monitorar esses relacionamentos em busca de outros laços comerciais ou conflitos de interesse para que não estejam apenas recebendo uma narrativa que sirva a interesses próprios da pesquisa. As empresas de segurança cibernética costumam cooperar com jornalistas ou outros projetos de serviço público porque eles fornecem boa publicidade – portanto, deve-se tomar cuidado ao divulgar o papel da empresa em qualquer uma de suas reportagens.

Estudos de caso

Assalto a banco pós-soviético

A história não foi publicada em um jornal, mas produzida por uma empresa de pesquisa de segurança cibernética chamada Trustwave. Este artigo de pesquisa de 2017, no entanto, demonstra claramente como separar e comunicar cada parte de uma conspiração cibercriminosa e pode ajudar a compreender melhor este mundo complexo. (Cópias para download estão disponíveis mediante solicitação apenas na Trustwave.)

Violação de dados do consumidor do Equifax

Esta foi uma história que produzi para a CNBC sobre a violação maciça de dados de uma das maiores agências de crédito ao consumidor dos Estados Unidos. Consegui convencer um analista de segurança – alguém que trabalhava em um “escalão baixo”, mas com uma função prática e crítica – a descrever as frustrações de pesquisar a enorme quantidade de dados roubados na violação da Equifax. Embora a violação tenha sido atribuída à China, os dados roubados nunca foram encontrados na dark web ou em qualquer outro lugar, uma circunstância um tanto incomum, já que dados hackeados dessa natureza são normalmente vendidos de alguma forma depois. Esta história foi citada por legisladores em audiências no Congresso dos EUA sobre o Equifax e outras violações.

A história da senha NIST

Esta é uma reportagem clássica do Wall Street Journal sobre os arrependimentos de um funcionário do governo que ajudou a criar os requisitos de senha de “letras, números e símbolos” que todos nós conhecemos – e odiamos. Essa história foi incrivelmente importante para vincular o problema da segurança cibernética da perspectiva do usuário final – como todos nós odiamos inventar combinações infinitas de senhas – com o quadro geral de quão pouco entendemos sobre a segurança cibernética em geral.

Ascensão do Exército de Hacking da Coreia do Norte

Uma investigação exaustiva que olhou além das origens de um único hack, esta história da New Yorker traçou o perfil da que está entre as maiores entidades cibercriminosas do mundo: o exército de hackers financiado pelo governo da Coreia do Norte. Apesar de seu nome enganosamente banal, o Gabinete Geral de Reconhecimento (RGB) daquele país é um “bicho de sete cabeças” que conduz de tudo, desde ataques de ransomware a assaltos a bancos e roubos de criptomoedas. É amplamente considerado como estando por trás de um dos hacks mais audaciosos da história – o ataque de 2014 da Sony Pictures. Um relatório das Nações Unidas sobre as atividades ilícitas da organização estima sua participação global em US$ 2 bilhões, grande parte dos quais são canalizados para o programa de armas do exército norte-coreano. E a New Yorker leva os leitores aos bastidores para ver como o RBG recruta e, por fim, realiza suas operações de cibercrime em todo o mundo.

Estratégias de Investigação

As principais diferenças entre o crime tradicional e o cibercrime estão em três áreas principais: como os autores do cibercrime se comparam aos criminosos mais tradicionais, como as vítimas do cibercrime são escolhidas e as questões emergentes mais críticas para o cibercrime versus o crime tradicional.

Autores

No crime tradicional – quer estejamos falando sobre violações de trânsito ou assassinato – os autores geralmente vivem perto da cena do crime. As leis nacionais variam quando se trata de obter acesso aos cibercriminosos acusados, mas, quando possível, é uma boa prática ética para os jornalistas obterem o lado da história do criminoso, não importa quão insignificante seja o caso. Nos Estados Unidos, onde as pessoas são inocentes até que se prove o contrário, jornalistas que não fazem nenhuma tentativa de entrar em contato com os acusados estão sendo negligentes. Mesmo um “não quis comentar” ou “Sr. Smith não pôde ser localizado após várias tentativas” ou “um advogado da Sra. Miller se recusou a comentar” será o suficiente.

Se não houver nenhum suspeito identificado, como no caso de violência relacionada a gangues ou crime racial, os repórteres devem obter informações sobre o autor da ação junto à polícia e à comunidade em que o crime ocorreu.

No entanto, na cobertura do cibercrime, essas oportunidades raramente aparecem. Na verdade, muitas dessas expectativas se invertem. O “acusado” pode ser um grupo de cibercrime que se gaba do crime online ou pode ser um indivíduo. O crime pode ser cometido por um governo estrangeiro sob proteção de um grupo ou indivíduo criminoso. O crime pode ser perpetrado dentro de uma organização por um espião para um desses governos ou pode ter sido lançado por um adolescente em um porão em Helsinque.

Recorded Future – uma publicação do setor por uma empresa de segurança cibernética de mesmo nome – destacou recentemente um caso em que 106 membros da máfia italiana foram presos por conta de uma série de atividades de crimes cibernéticos, incluindo troca de cartão SIM e esquemas de Comprometimento de e-mail comercial (em inglês, Business Email Compromise – BEC). A troca de cartão SIM envolve o uso de cartões SIM fraudulentos para se fazer passar pelo telefone de uma pessoa, a fim de passar pela verificação de dois fatores de uma conta bancária e cometer fraude eletrônica; enquanto o BEC também envolve convencer as vítimas, por e-mail, a transferir fundos de forma fraudulenta. Os crimes são frequentemente interligados e usados para roubar bilhões em negócios e perdas pessoais todos os anos, de acordo com o FBI.

No entanto, a natureza das investigações de cibercriminosos indica que é improvável que saibamos qualquer informação sobre o invasor imediatamente após o ataque. Pode levar semanas, meses ou às vezes anos para identificar até mesmo o país de origem do ataque. Isso traz vários desafios para um jornalista que cobre o crime. Quando confrontados com a incerteza do autor, os jornalistas devem estar atentos às seguintes dicas:

- As investigações cibernéticas estão muito longe de ser uma ciência exata. As alegações de investigadores ou especialistas de que um certo criminoso pode estar envolvido – seja um estado-nação, um grupo de “hackers” ou um indivíduo – muitas vezes estão erradas, especialmente imediatamente após o incidente. Essas alegações devem ser tratadas com cautela.

- Os cibercriminosos usam muitas camadas para mascarar suas identidades, especialmente durante ataques sofisticados. As informações iniciais sobre um hacker suspeito devem ser tratadas como uma possível distração. Os repórteres devem ter o cuidado de informar seu público sobre a duração prevista da investigação.

Isso torna o processo de conseguir fontes no lado criminoso da equação cibernética extremamente difícil. Descobri, no entanto, que é muito mais fácil fazer alguém que cometeu um crime cibernético falar com você, explicar seu ponto de vista e como a prática do crime se parece do ponto de vista dele, do que encontrar uma vítima disposta a falar. O que nos leva ao nosso próximo problema.

Vítimas

Como a identidade do autor de crime cibernético pode não ser clara no início, os jornalistas muitas vezes mudam rapidamente seu foco para a vítima – muitas vezes uma empresa antipática ou uma agência governamental, ambas as quais podem estar sujeitas a protestos públicos por causa de um descuido real ou aparente na proteção de dados de cidadãos/consumidores.

No entanto, é importante para o jornalista lembrar que essas entidades são vítimas e empregam pessoas que podem ser afetadas por esses crimes. Os funcionários de tecnologia e segurança de uma empresa que foi atacada podem passar meses corrigindo um ataque, especialmente no caso de malware ou ransomware contínuos. Funcionários de tecnologia de empresas que foram vítimas relataram lutas com transtorno de estresse pós-traumático (PTSD). Outros dormem em seus escritórios por dias seguidos e enfrentam assédio cruel de clientes ou colegas que os culpam pessoalmente pelo ataque.

É verdade que algumas empresas são negligentes com relação à segurança e algumas fazem escolhas erradas sobre onde gastar seu dinheiro e quem contratar para funções importantes de segurança ou tecnologia. Sim, algumas organizações governamentais e sem fins lucrativos são descuidadas em sua abordagem de gestão e dependem de tecnologia ultrapassada. Outros são bastante atualizados e praticam um gerenciamento responsável, mas cometem um único erro que pode ser explorado por um invasor.

No entanto, os jornalistas ainda muitas vezes confundem as linhas entre vítima e agressor de maneiras que não seriam aceitáveis na reportagem tradicional sobre crimes. Em vez disso, entender a vítima e por que ela foi visada pode nos ajudar a entender o crime. O exame minucioso das vulnerabilidades da vítima faz parte desse processo, mas não deve obscurecer o fato de que outra entidade cometeu o crime.

A cobertura de crimes cibernéticos requer, portanto, uma perspectiva diferenciada. Embora a identidade do criminoso ou dos criminosos possa não ser imediatamente aparente, ainda há um elemento criminoso envolvido. Obter informações sobre a pessoa, entidade ou país envolvido no ataque deve ser uma responsabilidade contínua de um jornalista de crimes cibernéticos, assim como é para as autoridades policiais e outros investigadores.

É aqui que um sólido processo de pesquisa para conseguir fontes é mais importante. Para entender como uma violação aconteceu, os repórteres devem fazer o possível para obter fatos, mesmo em off, de pessoas que estão mais próximas da violação e que podem interpretar o que a violação e a resposta significam. Essas fontes são muito difíceis de cultivar. Convencer um funcionário a possivelmente violar um contrato de trabalho para falar em off é difícil, convencer um funcionário de segurança veterano – que, provavelmente, procurou não se envolver com jornalistas por causa de informações confidenciais – é ainda mais difícil.

Mas os repórteres devem se esforçar para estabelecer o círculo de indivíduos mais próximos da violação e tentar contatá-los. Se os únicos especialistas disponíveis para comentar são de fora, sem nenhum conhecimento direto do incidente, os repórteres devem ter uma forte preferência por escolher profissionais de segurança cibernética – ao contrário de teóricos ou acadêmicos que não estiveram em situações parecidas recentemente. Os profissionais, neste caso, são trabalhadores que desempenharam algum tipo de função na área de segurança cibernética nos últimos 12 meses.

Mundo exterior

Outra diferença entre a cobertura de segurança cibernética e as coberturas tradicionais de crimes é a relativa importância do mundo externo na forma como um determinado crime é percebido.

Os repórteres que abordam uma história sobre segurança cibernética precisam compreender todas as partes, nacionais e internacionais, dentro da própria história, para dar aos leitores um panorama completo do assunto.

Um bom exemplo: ao escrever um artigo recente sobre um incidente de ransomware em uma cidade do Texas, as partes interessadas no incidente incluíram a Texas A&M University (incluindo voluntários), escritórios locais do FBI, o Serviço Secreto (devido ao envolvimento de fraude eletrônica), o Departamento de Segurança Interna e uma empresa de resposta a incidentes cibernéticos com sede em Washington, DC. Como a empresa atuava no setor de petróleo e gás e era de propriedade da Arábia Saudita, também enviou investigadores. A equipe saudita descobriu uma falha em um determinado software de engenharia de processo com base na França, o que levou a União Europeia a começar a investigar, junto com a Agência Nacional de Segurança Cibernética do governo francês. Como resultado, este hack aparentemente isolado no sudoeste dos EUA, desencadeou preocupações de segurança nacional tanto para os EUA quanto para a Arábia Saudita, qualquer país ou empresa que usa este software francês, bem como um teste para a tentativa da União Europeia de uma aplicação de leis de forma mais robusta.

Minha última dica é que cultivar fontes dentro das partes interessadas, globalmente, é vital para investigações de segurança cibernética. Uma história, que ainda lamento não ter trabalhado melhor, envolve as diferenças entre o hackeamento da candidata presidencial dos EUA, Hillary Clinton, em 2016 e o do atual presidente francês, Emmanuel Macron, cuja campanha começou um ano depois. Embora saibamos muito sobre a infiltração russa na campanha de Clinton, nunca conhecemos a história completa de como os russos foram incapazes de prejudicar efetivamente a campanha de Macron, que conquistou a presidência francesa.

Muito disso tem a ver com as técnicas interessantes e inovadoras usadas pelo chefe de segurança cibernética de Macron para antecipar a desinformação russa e responder a ela de forma proativa. Isso incluiu plantar informações falsas em e-mails que a campanha de Macron sabia que estavam sendo hackeados, dando a eles a capacidade de negar publicamente toda a operação. Se eu tivesse sido capaz de cultivar relacionamentos mais profundos dentro do governo francês e da campanha, teria sido capaz de criar uma história mais completa sobre os erros cometidos pelos EUA na segurança eleitoral, que não devem ser repetidos. Talvez um de vocês que esteja lendo o escreva em vez disso.