Ilustración por Marcelle Louw para GIJN

Guía para investigar amenazas digitales: Introducción

Guía Recursos

Guía de GIJN para investigar amenazas digitales

Capítulo Guía Recursos

Guía para investigar amenazas digitales: Introducción

Capítulo Guía Recursos

Guía para periodistas: cómo investigar la desinformación

Capítulo Guía Recursos

Guía para investigar amenazas digitales: infraestructura digital

Capítulo Guía Recursos

Guía para investigar amenazas digitales: panorama de la cibervigilancia

Capítulo Guía Recursos

Guía para investigar amenazas digitales: cómo investigar campañas de troleo

Los dispositivos, productos y servicios digitales afectan varios aspectos de la vida moderna. Esa ubicuidad ha desencadenado ataques y amenazas digitales que van desde el acoso, el robo de identidad y las estafas hasta el spyware, el malware, el ransomware y los ataques de denegación de servicio.

Las amenazas digitales traspasan fronteras, idiomas, plataformas y ámbitos periodísticos. Una campaña de desinformación antivacunas que intentó contratar a influencers en España y Alemania resultó ser obra de una empresa rusa. Un ataque de spyware a una redacción de El Salvador empleó un programa informático de una empresa israelí. Una empresa española se encargó de limpiar la reputación mundial en Internet de políticos y delincuentes. Y la comercialización agresiva de curas médicas dudosas en Brasil condujo a una empresa estadounidense. Detrás de estos esfuerzos hay desde gobiernos grandes y pequeños hasta empresas, particulares y grupos de ciberdelincuentes.

Las cuentas falsas en redes sociales, imágenes y vídeos generados por inteligencia artificial y campañas de brigading (ataque coordinado de usuarios) y hashtags son sólo algunas de las tácticas utilizadas para atraer la participación, influir en la gente, ganar dinero e infligir daño.

Las amenazas digitales y las personas que están detrás de ellas deben ser investigadas. Este tema adquiere un grado de urgencia adicional para los periodistas porque los ataques se dirigen a menudo contra los reporteros y las organizaciones de noticias en un esfuerzo por silenciar la información y socavar la confianza en la prensa. Los periodistas de todas las especialidades y regiones deben conocer las amenazas para poder denunciarlas y protegerse.

La Red Global de Periodismo de Investigación (GIJN) ha creado un curso de formación sobre amenazas digitales para ayudar a los reporteros a investigar el entorno digital y sacar a la luz los ataques y la manipulación. Como parte de su misión de difundir las técnicas de investigación entre el mayor número posible de periodistas y redacciones, GIJN creó una Guía del reportero para investigar amenazas digitales.

Este capítulo introductorio brinda una visión general de los fundamentos de la investigación digital. La primera parte de la guía trata sobre la desinformación, la segunda sobre la infraestructura digital, la tercera sobre el panorama de las amenazas digitales y la cuarta sobre las campañas de troleo.

La guía describe la mentalidad, las técnicas y las herramientas que necesitan los periodistas para investigar las amenazas digitales. Aquí te explicamos cómo empezar.

Mentalidad investigadora

El trabajo de investigación digital requiere de observación, análisis, fuentes, herramientas y técnicas. Funciona mejor cuando se combina con la información tradicional, como el desarrollo de fuentes y la búsqueda y obtención de documentos y comunicaciones. Las competencias y herramientas digitales no sustituyen al periodismo tradicional. Pero pueden mejorar casi cualquier reportaje y son fundamentales para investigar las amenazas digitales.

El punto de partida es adoptar una mentalidad investigadora. Debes ser consciente de las vulnerabilidades del entorno digital y de las tuyas propias. Como humanos, nuestra relación con la información es emotiva y está sujeta a sesgos nacidos de la experiencia y las funciones cognitivas. Los periodistas pueden ser engañados o caer presa de campañas de influencia. Eso significa que la mentalidad es más importante que cualquier herramienta o técnica.

«Lo que la gente percibe, la facilidad con que lo percibe y cómo procesa esta información después de recibirla están influidos por la experiencia pasada, la educación, los valores culturales, los requisitos de sus roles y las normas organizacionales, así como por los detalles específicos de la información recibida», escribió Richards J. Heuer, Jr. en su libro «The Psychology of Intelligence Analysis» («La psicología del análisis de inteligencia», escrito para los analistas de la Agencia Central de Inteligencia, pero útil para los periodistas).

Los investigadores exitosos hacen un esfuerzo consciente por cuestionar sus decisiones y suposiciones, así como los conocimientos y experiencias preexistentes que las impulsan. Prestan atención a cómo recopilan e interpretan la información.

En su libro sobre análisis de inteligencia, Heuer Jr. anima a los analistas a «pensar en cómo emiten juicios y llegan a conclusiones, no sólo en los propios juicios y conclusiones». Se trata de que pensemos en lo que pensamos.

Esta mentalidad encaja con el principio periodístico básico de la verificación. El periodismo es una «disciplina de verificación», escribieron Tom Rosenstiel y Bill Kovach en «Los elementos del periodismo» (“The Elements of Journalism”). No aceptamos ni publicamos información sin validarla.

Es un buen consejo para cualquier tipo de reportaje, pero la verificación cobra urgencia en un entorno digital minado por el engaño y la manipulación. Cuentas falsas en redes sociales, sitios web impostores, publicidad engañosa, hashtags manipulados… no podemos denunciar amenazas si nos dejamos engañar. Adoptar una mentalidad investigadora es el primer paso.

El marco ABC

En 2019, la investigadora Camille Francois publicó un artículo en el que esbozaba el marco «ABC» para pensar e investigar el «engaño viral».

Imagen: Captura de pantalla

«Actores manipuladores, comportamientos engañosos, contenido dañino: cada vector presenta diferentes características, dificultades e implicaciones», escribió (el énfasis es suyo).

El marco de actores, comportamientos y contenidos se centraba en la desinformación. Pero es aplicable a la investigación de una variedad de amenazas digitales. Una investigación digital puede comenzar con un actor específico, una pieza o serie de contenidos, un comportamiento observado o cualquier combinación de los mismos.

«No existe una regla única para identificar el primer eslabón de la cadena», escribió Ben Nimmo en el «Manual de verificación de la desinformación y la manipulación de los medios de comunicación» (“Verification Handbook for Disinformation and Media Manipulation”). «La estrategia más eficaz es buscar lo incongruente. Podría ser una cuenta de Twitter aparentemente con sede en Tennessee, pero registrada con un número de teléfono móvil ruso; podría ser una página de Facebook que dice tener su sede en Níger, pero se gestiona desde Senegal y Portugal».

Tal vez se trate de un contenido que parece fuera de lugar, particularmente descarado o notable. Puede ser una publicación en las redes sociales, una página web o un mensaje de texto. Jane Lytvynenko esboza los enfoques básicos del análisis de contenidos en su capítulo de esta guía sobre la investigación de la desinformación:

Hay varios indicadores y preguntas que pueden ayudar aquí: cuándo se crearon las cuentas, cuándo se comparte el contenido, quién amplificó el contenido en diferentes plataformas y cuáles son los puntos en común del contenido en sí. Puede tratarse de un mismo sitio web promocionado tanto en Facebook como en Twitter, o de personas influyentes en TikTok que utilizan un lenguaje casi idéntico para hablar de un tema. El momento también puede ser revelador: ¿algunos de los contenidos se han compartido en cuestión de minutos o incluso segundos desde cuentas con características similares?

Un entorno digital en el que las imágenes, los vídeos, los contenidos web y las publicaciones en redes sociales se fabrican con facilidad o se despojan de contexto crítico exige que los periodistas sean especialmente cautelosos. Como se ha señalado anteriormente, la verificación es fundamental en un entorno digital en el que la manipulación del contenido y el contexto es fácil y omnipresente.

La verificación no es sólo un concepto. Es un proceso repetible y disciplinado. Los cinco pilares de la verificación digital, tal y como los describe First Draft en este detallado resumen, son:

Procedencia: ¿se trata del contenido original? Fuente: ¿quién capturó el contenido? Fecha: ¿cuándo se capturó el contenido? Ubicación: ¿dónde se capturó el contenido? Motivación: ¿por qué se capturó el contenido?

Encontrar la fuente original de una imagen, vídeo, reivindicación u otro tipo de información es esencial. Confirmar la fecha, la ubicación y otros detalles aporta confianza sobre los orígenes y el contexto de un contenido. Aquí es donde resultan esenciales herramientas y técnicas como la búsqueda inversa de imágenes y las consultas de búsqueda booleanas, tal y como las describe Jane.

El componente de los actores del modelo de François puede adoptar muchas formas. Puede centrarse en un individuo, una empresa o un gobierno. O, como suele ser el caso, el punto de partida podría el número de teléfono que envió un mensaje de texto malicioso o acosador, una cuenta de redes sociales (o un conjunto de cuentas), o el editor anónimo de un sitio web.

Algunas de las preguntas clave que deben tenerse en cuenta al analizar las cuentas de las redes sociales son:

¿Cuándo se creó la cuenta? ¿Qué información, afiliaciones y enlaces figuran en su biografía? ¿Cuál es la foto del perfil? ¿Puedo encontrar otros lugares donde se utilice esta foto? ¿Muestra a la persona en cuestión? (La búsqueda inversa de imágenes es útil en este caso) ¿Con qué cuentas interactúa? ¿Puedo encontrar otras cuentas de esta persona o entidad en otras plataformas sociales? ¿Utiliza el mismo nombre de usuario en todas las plataformas? La herramienta https://whatsmyname.app/es una excelente forma de buscar un nombre de usuario en cientos de servicios en línea. Cuidado: que exista una cuenta con el mismo nombre de usuario no significa que pertenezca a la misma persona.

En el caso de los sitios web, ten en cuenta estas preguntas y planteamientos iniciales, y consulta esta útil lista de comprobación cuando intentes determinar a quién pertenece:

Haz clic en todos los menús principales y baja hasta el pie de página para encontrar otras páginas que merezca la pena visitar. En general, visita muchas páginas, haz clic en muchos enlaces y familiarízate con el sitio. ¿Identifica el propietario o alguna entidad corporativa en su página Acerca de? También nota si no tiene página «Acerca de». ¿Incluye una empresa o persona en un aviso de copyright al final de la página de inicio o de cualquier otra página? ¿Incluye nombres, direcciones o entidades corporativas en la política de privacidad o en los términos y condiciones? ¿Son diferentes de los que aparecen en el pie de página, en la página «Acerca de» o en otros lugares del sitio? Si el sitio publica artículos, fíjate en los nombres de los autores y si se puede hacer clic en ellos. Comprueba si llevan a una página de autor con más información. Busca en Google el texto del artículo y del «Acerca de» para ver si está plagiado. ¿Presenta el sitio cuentas de redes sociales relacionadas? ¿Enumera el sitio algún producto, cliente, testimonio, etc. que merezca la pena investigar?

El tercer elemento del modelo de François es el comportamiento. ¿Qué contenidos y cuentas amplifica o le gustan al actor/cuenta? ¿Con qué frecuencia publica o postea? ¿Responde a otros más de lo que publica su propio contenido? ¿Participa en actividades coordinadas con otras cuentas de características similares? ¿Estuvo la cuenta inactiva durante meses o años antes de volver a la vida? ¿Cambiaron con el tiempo el enfoque y la finalidad de un sitio web? ¿Una campaña de espionaje contacta con los objetivos sólo a través de mensajes de texto, o mediante otros métodos?

Cuando se trata de desinformación y troleo, hay una serie de comportamientos engañosos y manipuladores que hay que buscar, algunos de los cuales fueron resumidos por Francois.

«Esas técnicas abarcan desde herramientas automatizadas (por ejemplo, ejércitos de bots utilizados para amplificar el alcance y el efecto de un mensaje) hasta engaños manuales (por ejemplo, el engagement pagado, granjas de trols)», escribió. «A fin de cuentas, los comportamientos engañosos tienen un objetivo claro: permitir que un pequeño número de actores tenga el impacto percibido que tendría un mayor número de actores si la campaña fuera orgánica».

Algo a tener en cuenta es que actores con diferentes motivaciones pueden mostrar un comportamiento similar y producir o amplificar contenidos similares. Un ejemplo se produjo durante las elecciones estadounidenses de 2016. Los trols profesionales que trabajaban para la Agencia Rusa de Investigación de Internet (IRA) crearon o promovieron contenido que era en gran medida indistinguible de las docenas de páginas de Facebook y sitios web pro-Trump o anti-Clinton administrados por spammers en Macedonia del Norte con motivaciones financieras.

Craig Silverman es coautor de una investigación sobre campañas de spam pro-Trump y anti-Clinton durante las elecciones estadounidenses de 2016, dirigidas desde Macedonia del Norte. Imagen: Captura de pantalla, BuzzFeed News

El IRA tenía la misión de perturbar e influir en las elecciones por motivos políticos; los macedonios querían ganar dinero. Pero su comportamiento y contenido eran similares. Una investigación que se hubiera centrado en el contenido y el comportamiento pero hubiera ignorado a los actores y sus motivaciones habría sido incapaz de revelar el panorama completo.

Debemos comprender e investigar las motivaciones de los actores en la medida de lo posible para entender el contexto de los contenidos y comportamientos que observamos. Es un ejemplo de cómo cada elemento del modelo ABC es importante por sí mismo y cómo se relaciona con los otros dos.

Monitoreo, documentación y análisis

Ahora veamos tres fases clave de las investigaciones digitales: monitoreo, documentación y análisis.

Monitoreo

En la fase de monitoreo, recopila y observa un conjunto de activos digitales de forma continua. Esto podría incluir, entre otros: cuentas, sitios web, grupos, canales, direcciones IP. Se puede hacer un seguimiento del contenido y el comportamiento en una lista de Twitter, mantener una hoja de cálculo de cuentas y enlaces a contenidos, realizar búsquedas repetidas en motores de búsqueda y redes sociales para identificar actores, contenidos y comportamientos, y utilizar herramientas como Google Alerts y Distill para recibir notificaciones relevantes para la investigación.

Los cinco elementos del monitoreo son:

Buscar y descubrir: Elabora y perfecciona consultas en redes sociales, motores de búsqueda y otras plataformas para identificar cuentas y otros activos de interés. Capturar y recopilar: Añade los activos relevantes a una hoja de cálculo y sigue/únete/suscríbete y recibe alertas cuando sea posible. Observar y perfeccionar: Revisa el contenido y el comportamiento según un calendario coherente. Añada nuevos activos y actores, elimina los irrelevantes. Documentar y archivar: Recopila capturas de pantalla y URL, archiva el contenido relevante, toma notas sobre patrones, eliminaciones, cambios y hallazgos. Repite el proceso.

No dejes pasar días o semanas sin comprobar los actores y contenidos vigilados. La constancia aumenta la probabilidad de detectar patrones de comportamiento, contenidos destacables y nuevos actores relevantes para tu investigación.

Es esencial considerar esto como un proceso iterativo y multiplataforma. Añade y elimina palabras clave y activos, y examina el flujo de contenidos y actores en todas las plataformas para adaptar y perfeccionar su enfoque. El objetivo es disponer de un flujo constante de información relevante que puedas observar, organizar y analizar.

Documentación

La documentación es un componente esencial de las investigaciones digitales. Funciona conjuntamente con el monitoreo y permite el proceso de análisis.

La red y el Internet en su conjunto están en constante crecimiento, evolución y, en cierto modo, decadencia. Los enlaces se rompen, los sitios y las páginas web dejan de funcionar, las operaciones cambian de infraestructura, las cuentas y los mensajes se eliminan o borran. El activo o el post que viste hace minutos o días puede desaparecer. Nada es permanente. También es peligroso confiar en la memoria. No recordarás todo lo que ves ni los pasos que te llevaron a un activo concreto.

Es esencial documentar lo que encuentras a medida que lo encuentras.

Mientras monitoreas, documenta los contenidos destacados, los ejemplos interesantes de comportamiento y sus observaciones. Anota tus pensamientos e impresiones y organízalos de forma que te resulte fácil revisarlos y seguir documentándolos. Haz capturas de pantalla y organízalas en tu computadora, utilizando también herramientas de para archivar (más información al respecto más adelante).

La documentación es un componente esencial de las investigaciones digitales. Funciona en conjunto con el monitoreo y permite el proceso de análisis. La documentación incluye dos elementos clave: archivar y tomar notas.

Archivar

Archivar es el proceso de guardar y preservar el contenido y los activos digitales que encuentres en tu investigación. Garantiza que puedas volver atrás y revisar lo que has visto, y conserva las pruebas.

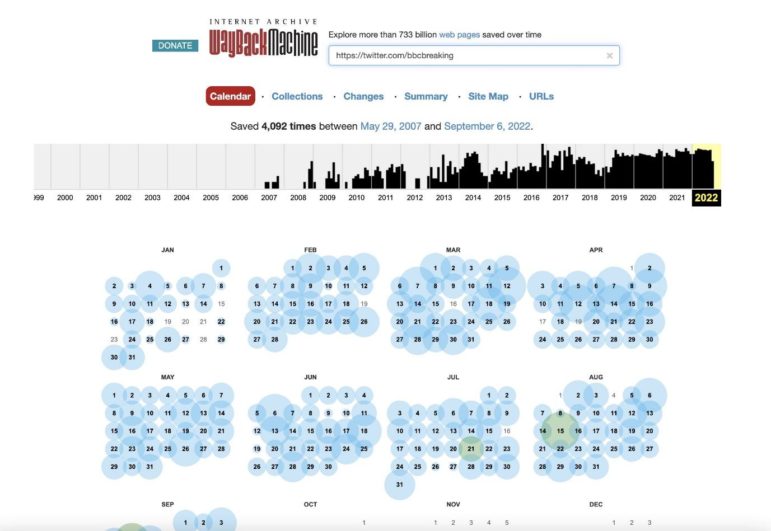

La herramienta para archivar más útil es Wayback Machine, de Internet Archive. Puede guardar una versión de acceso público de la mayoría de las páginas web y funciona con algunas redes sociales, pero no con todas. En este artículo describí una serie de funciones y buenas prácticas para utilizar Wayback Machine y su excelente extensión para navegadores.

Otras herramientas públicas para archivar son:

También es una buena práctica crear un archivo personal en tu propio dispositivo. Para ello, haz capturas de pantalla mientras trabajas o utiliza herramientas que automaticen el proceso de captura. Algunas opciones son:

Go Full Page Chrome plugin (gratuito) Hunchly (de pago) Webrecorder (gratuito) Screenpresso (gratuito) Auto Archiver de Bellingcat (gratuito).

Estas herramientas guardan (y en algunos casos organizan) capturas de pantalla y otros datos del contenido web. Elijas la que elijas, asegúrate de ser disciplinado a la hora de anotar y organizar tus capturas de pantalla y archivos. No acabes con una enorme carpeta de capturas de pantalla sin etiquetar.

Los archivos también son una parte fundamental del proceso de investigación. Cuando investigues cuentas de redes sociales y sitios web, deberías comprobar lo que Wayback Machine, Archive.today y otros servicios han capturado de ellos a lo largo del tiempo.

Wayback Machine captura páginas web y puede ser un recurso inestimable para rastrear la historia en línea. Imagen: Shutterstock

Tomar notas

Archivar va de la mano con tomar notas. Es una práctica habitual para los periodistas. Las investigaciones digitales suelen requerir una combinación de notas estructuradas y no estructuradas. Un ejemplo de toma de notas estructurada es una hoja de cálculo con una lista de todas las cuentas de redes sociales, páginas, canales, sitios web y otros activos que hayas conectado a la misma operación o entidad, o que formen parte de tu programa de seguimiento. Esto ayuda a informar tu monitoreo y proporciona una forma de organizar los activos digitales que se han encontrado.

En Manual de verificación de la desinformación y la manipulación de los medios de comunicación (Verification Handbook for Disinformation and Media Manipulation), Ben Nimmo describe el tipo de información que conviene incluir en la hoja de cálculo:

Incluyen cómo se encontró el activo (un punto esencial), su nombre y URL, la fecha en que se creó (si se conoce) y el número de seguidores, seguidos, me gusta y/o vistas. También incluyen una descripción básica del activo (por ejemplo, «cuenta pro-saudí en árabe con foto de perfil de Emma Watson»), para recordar de qué se trataba después de mirar otros 500 activos. Si se trabaja en equipo, merece la pena anotar qué miembro del equipo vio cada activo.

La toma de notas no estructurada puede ser un Google Doc u otra herramienta de procesamiento de textos que utilices para registrar tus pensamientos, impresiones, hipótesis y la información que encuentres durante el seguimiento y la elaboración de informes. No hay una única forma correcta de capturar esta información. Lo importante es hacerlo en un formato de fácil acceso y navegación que también te facilite capturar pensamientos e información en el momento. Al igual que con al archivar, no confíes en la memoria.

Archivar y tomar notas funcionan mejor en conjunto: archiva contenidos mientras tomas notas sobre lo que estás viendo y cómo lo encontraste.

El objetivo es registrar y archivar todo lo que pueda interesarte, de modo que puedas rearmar el orden de las cosas y no tengas que esforzarte por recordar algo que encontraste hace días o semanas. O peor aún, darte cuenta de que olvidaste archivar un post o una página web clave que ya ha sido eliminada.

Análisis

En la fase de análisis se revisa y evalúa la información recopilada, se evalúa su valía y validez y se determinan los resultados y conclusiones.

Parte de este proceso implica trabajar para identificar y establecer conexiones entre actores y activos utilizando el modelo ABC, junto con otros enfoques descritos en los capítulos de esta guía. En un escenario ideal, eres capaz de señalar a la persona, grupo u otra entidad detrás de una operación de desinformación, troleo o spyware. Hacerlo requiere pruebas sólidas. Revelar quién es responsable y hacer que rinda cuentas siempre es un objetivo. Pero no te sorprendas ni te desanimes si no puedes confirmarlo al grado de poder publicarlo.

Cuando se investigan amenazas digitales, es habitual poder demostrar la existencia de una operación en línea presentando comportamientos y contenidos consistentes entre los actores. O vincular activos como sitios web a través de infraestructuras digitales compartidas, como analíticas o identificadores de publicidad o direcciones IP, como señala Etienne Maynier en el capítulo de nuestra guía sobre infraestructuras digitales.

Las herramientas y técnicas digitales descritas en estos capítulos pueden ayudarte a establecer conexiones y coordinaciones importantes. Pero no siempre podrás demostrar quién gestiona las cuentas, los sitios web u otros activos.

Tal vez puedas identificar a una o varias personas implicadas, pero no tengas la certeza de si actúan solas, si han sido pagadas o cuál es su motivación.

El punto es que puedes tener una historia aún sin tener un conocimiento total de quién está detrás de una amenaza. Pero hay que ser franco al respecto con la audiencia y no ir nunca más allá de lo que se ha verificado y descubierto.

Los esfuerzos de atribución más exitosos combinan el trabajo de investigación digital con las fuentes y la documentación tradicionales. Identifica y cultiva fuentes dentro de las plataformas digitales y dentro de la industria del espionaje y de la seguridad de la información. Trabaja para conseguir documentos como registros de pagos, bases de datos de clientes y comunicaciones internas que levanten el telón sobre una operación. Las pruebas documentales o la confirmación de las personas que estaban presentes es a menudo lo que proporciona la certeza necesaria para atribuir plenamente una amenaza u operación.

Mejores prácticas de publicación

Informar sobre amenazas conlleva sus propios riesgos. Existe la posibilidad, ya mencionada, de que junto con tu a organización se conviertan en objetivo de la operación, el software malicioso o el agente sobre el que informas. También existe el riesgo de causar daño involuntariamente al detallar la amenaza de manera que carezca de contexto, exponga a las víctimas a más abusos o ayude al responsable de la amenaza a obtener una mayor exposición.

Esto es especialmente preocupante cuando se informa sobre desinformación. Afortunadamente, First Draft dispone de guías gratuitas en línea que describen las mejores prácticas en diversas áreas, como hace Jane Lytvynenko en su capítulo. El capítulo de Luis Assardo sobre el troleo ofrece grandes consejos sobre cómo minimizar el daño en tus reportajes. Esto incluye evitar cosas como cubrir de forma sensacionalista o exagerar el impacto de la campaña; reproducir contenido ofensivo o dañino sin un claro propósito periodístico; y violar la privacidad o la seguridad de las personas que han sido objeto de las campañas compartiendo información sensible o imágenes sin consentimiento.

Si tu investigación incluye un análisis técnico, considera cómo equilibrar la necesidad de explicar y probar tus hallazgos a los lectores con la de asegurarte de que no ofreces un manual a seguir para los malhechores sobre cómo ejecutar un ataque o una campaña.

Como siempre, evita la especulación, comprueba y vuelve a comprobar tus suposiciones y conclusiones, y cíñete a lo que puedas probar.

La mentalidad es más importante que las herramientas

Con estos fundamentos en mente, estarás bien equipado para profundizar en el resto de la Guía. Cada capítulo ofrece una gran cantidad de consejos, técnicas y herramientas para ayudar a cualquier periodista o redacción a desenmascarar las amenazas digitales. También refuerzan cómo, en última instancia, este trabajo se basa en las habilidades fundamentales de verificación, recopilación y análisis de información, desarrollo de fuentes y juicio.

Mientras te sumerges y aprendes nuevas herramientas y técnicas, recuerda que tu mentalidad y tu compromiso para verificar la información, ceñirte a las pruebas y pensar sobre lo que piensas es lo que, al final, determinará tu éxito.

Craig Silverman es reportero de ProPublica y cubre votaciones, plataformas, desinformación y manipulación en línea. Anteriormente fue editor sobre medios de BuzzFeed News, donde fue pionero en la cobertura de la desinformación digital.