Consejos para investigar y reportear sobre el Proyecto Pegasus, un software espía

Leer este artículo en

Los 80 reporteros que trabajaron en el Proyecto Pegasus tuvieron que poner en cuarentena sus teléfonos móviles personales durante largos periodos de tiempo para no poner en peligro la investigación de seis meses que sacó a la luz el espionaje digital masivo por parte de once gobiernos.

Esta revelación surgió durante una entrevista con Laurent Richard y Sandrine Rigaud –fundador y redactora en jefe, respectivamente, del medio de investigación sin ánimo de lucro Forbidden Stories, miembro del GIJN que dirigió el proyecto de colaboración– y la precaución ilustra la extrema amenaza de vigilancia que supone el software espía Pegasus del grupo israelí NSO.

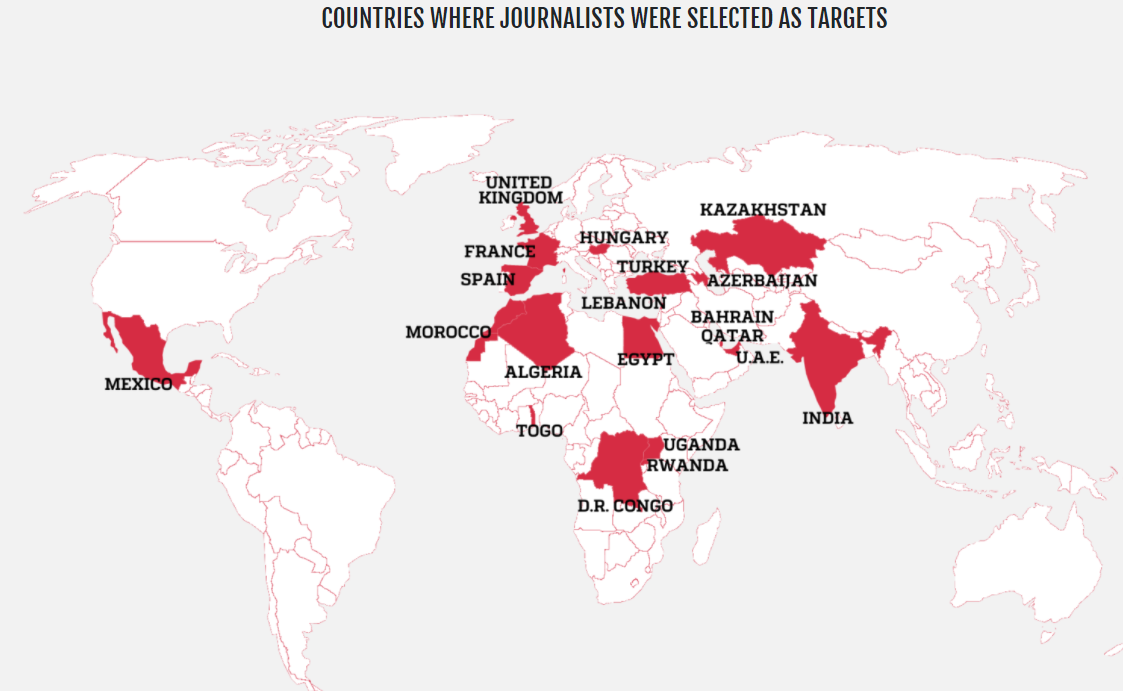

Gracias a la colaboración de 16 organizaciones de noticias, el Proyecto Pegasus reveló que miles de activistas, disidentes y otros ciudadanos, desde la India hasta Hungría –incluyendo 180 periodistas– fueron seleccionados como objetivos gubernamentales de un software espía que puede invadir un teléfono inteligente, e incluso encender su cámara, sin que el usuario lo sepa o haya hecho clic en nada. Un análisis forense posterior de una muestra de los iPhones de estos objetivos realizado por el socio técnico del proyecto, Amnesty International Security Lab, encontró pruebas de que el 85% de los dispositivos fueron infectados o atacados por el software espía Pegasus.

El impacto de las revelaciones incluye demandas parlamentarias para llevar a cabo investigaciones gubernamentales, protestas públicas, demandas de regulación y, en septiembre, un llamado a la prohibición global del software espía Pegasus en el Parlamento Europeo.

La colaboración expuso a Pegasus como un arma maestra digital ampliamente utilizada para atacar la democracia y silenciar a los periodistas. El grupo NSO ha rebatido los resultados, afirmando que «la lista no es una lista de objetivos o potenciales objetivos de Pegasus. Los números de la lista no están relacionados con el grupo NSO» – y sigue afirmando que su herramienta se utiliza únicamente para ayudar a los gobiernos a combatir la delincuencia y el terrorismo.

La investigación del Proyecto Pegasus encontró pruebas de que los periodistas de estos países fueron infectados con el software espía Pegasus. Gráfico: Cortesía de Forbidden Stories.

Cuando no se puede confiar en la comunicación

Richard dijo que la permanente amenaza de la vigilancia supuso un reto especial para la investigación, tanto para los reporteros como para las víctimas a las que debían notificar, incluidos políticos, trabajadores de la sociedad civil y colegas periodistas.

Por ejemplo, el equipo utilizó una serie de «formas creativas» para ponerse en contacto con quienes creían que habían sido hackeados, incluyendo el contacto a través de amigos –tanto las llamadas telefónicas directas y otras comunicaciones digitales podrían verse comprometidas– y reunirse con ellos en persona, con los protocolos de COVID-19.

Agregó que los reporteros de investigación también tuvieron que ocultar sus teléfonos móviles en «una gran maleta negra cerrada» durante las reuniones en persona, que se celebraron lejos de ella.

«Esta investigación fue extremadamente sólida desde el principio», afirma Richard. «Con la ayuda de nuestro socio técnico, el Laboratorio sobre Seguridad de Amnistía Internacional, pudimos recoger rastros de infección del software espía Pegasus en muchos dispositivos. Por primera vez en la cibervigilancia, los periodistas pudieron mostrar el rostro real de las víctimas y mostrar el mal uso indebido del software espía.»

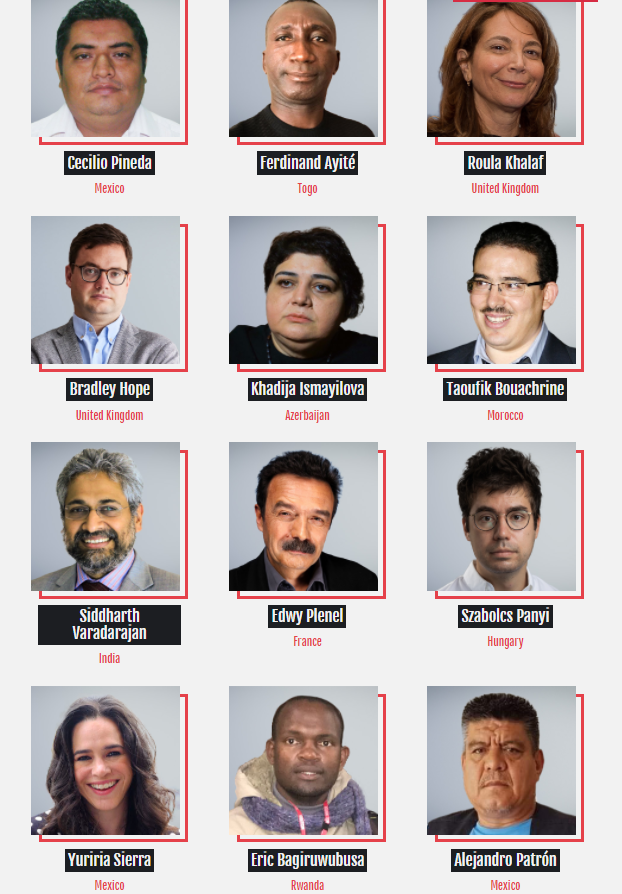

Entre las víctimas del hackeo se encuentran periodistas de investigación como Siddharth Varadarajan, cofundador del medio indio The Wire, familiares del periodista saudí asesinado Jamal Khashoggi y 14 jefes de Estado, entre ellos el presidente francés Emmanuel Macron.

A raíz de una filtración inicial de datos de unos 50.000 números de teléfono que pretendían representar potenciales objetivos de piratería informática para los gobiernos clientes, la investigación se desarrolló en cuatro fases: verificación de la base de datos e identificación de los objetivos; notificación y entrevistas con las víctimas de la lista a través de socios colaboradores; análisis forense de los teléfonos de las víctimas, así como revisión por expertos de dicho análisis por parte de Citizen Lab; e investigación del grupo NSO y sus 11 gobiernos clientes, con llamadas de seguimiento para obtener su respuesta.

«En la primera fase, intentamos poner cara a las cifras que teníamos, en paralelo a la verificación de los datos», explica Rigaud. «Utilizamos nuestras propias libretas de contactos, listas de contactos de otros periodistas y datos de fuentes abiertas para verificar todas las cifras que pudimos».

Los periodistas también examinaron el contexto de las infecciones, especialmente en qué historias estaban trabajando los periodistas y con quiénes estaban hablando en el momento en que fueron hackeados.

Verificar la filtración

Rigaud dijo que la investigación comenzó con una larga lista de números de teléfono, sin nombres y con poco contexto.

El equipo no puede revelar ningún detalle sobre las fuentes de la filtración por razones legales y de seguridad. De hecho –en un ejemplo del grave riesgo de contrainteligencia– Rigaud dijo que ni siquiera podía revelar exactamente cuándo comenzó la investigación, por temor a que los espías del gobierno pudieran utilizar la línea de tiempo para perseguir las fuentes.

Pero el proyecto sí comenzó con los meses que el equipo de Forbidden Stories pasó comprobando los datos filtrados, antes de ponerse en contacto con 16 socios de organizaciones de noticias y lanzar el consorcio.

«Se trataba de elegir a socios talentosos en los que pudiéramos confiar, un equipo de ensueño formado por personas con habilidades específicas y en territorios concretos», dice Richard. «El espíritu del periodismo colaborativo es realmente un nuevo paradigma: en lugar de ser el lobo solitario, tienes que compartir todo lo que aprendes a diario, porque si no lo haces, no funcionará».

Los reporteros no podían simplemente llamar a los números para encontrar a los dueños de los teléfonos, por varias razones: una de ellas es que sospechaban que los dispositivos estaban siendo vigilados, y otra, señala Rigaud, es que algunos números de teléfono pertenecer a objetivos legítimos, como terroristas o delincuentes.

Algunos de los 180 periodistas que han sido objeto de ataques con el software espía Pegasus, según la investigación. Imagen: Cortesía de Forbidden Stories.

En cambio, Rigaud dice que el equipo empezó a cotejar la lista con los números de teléfono de los pocos objetivos de Pegasus conocidos anteriormente y con los informes de Citizen Lab, así como de otros organismos de vigilancia de la sociedad civil.

«Los comparamos con casos conocidos; con informes públicos sobre víctimas de vulnerabilidades de WhatsApp; y lo que vimos en el dominio público correspondía con la [nueva] información», explica. «Tuvimos que ser muy creativos en la forma de advertir a las víctimas de estos ataques. En algunos casos, incluso decidimos no ponernos en contacto con la gente cuando no había una forma segura de hacerlo.»

Y añade: «Luego buscamos convencer a algunas víctimas de que compartieran el contenido de sus teléfonos de forma segura. En casi todos los casos, cuando la persona tenía un iPhone y no había cambiado su teléfono desde el ataque, el análisis de Amnistía confirmó que había una infección o rastros de una tentativa de infección.»

En cambio, Rigaud dice que el equipo empezó a cotejar la lista con los números de teléfono de los pocos objetivos de Pegasus conocidos anteriormente y con los informes de Citizen Lab, así como de otros organismos de vigilancia de la sociedad civil.

«Los comparamos con casos conocidos; con informes públicos sobre víctimas de vulnerabilidades de WhatsApp; y lo que vimos en el dominio público correspondía con la [nueva] información», explica. «Tuvimos que ser muy creativos en la forma de advertir a las víctimas de estos ataques. En algunos casos, incluso decidimos no ponernos en contacto con la gente cuando no había una forma segura de hacerlo.»

Y añade: «Luego buscamos convencer a algunas víctimas de que compartieran el contenido de sus teléfonos de forma segura. En casi todos los casos, cuando la persona tenía un iPhone y no había cambiado su teléfono desde el ataque, el análisis de Amnistía confirmó que había una infección o rastros de una tentativa de infección.»

Consejos para reportear bajo la sombra del hackeo

- Ninguna herramienta de cifrado puede protegerte completamente contra una infección de Pegasus, pero no permitas que esto te intimide o impida una investigación de vigilancia necesaria.

- Dado que Pegasus funciona más como un sistema de escucha que como una herramienta de archivo continuo, el equipo descubrió que la desaparición de los mensajes es eficaz para minimizar –aunque no eliminar– el riesgo de intercepción. Utiliza el nuevo temporizador predeterminado para la desaparición de mensajes en la aplicación cifrada Signal, que permite que los mensajes desaparezcan en tan sólo 30 segundos, y puede personalizarse para que se purguen en tan solo un segundo. También ten reuniones en persona siempre que sea posible y deja el teléfono en casa.

- Lee a lo que te enfrentas en el informe forense «Cómo atrapar a Pegasus» de Amnistía Internacional y en el mapeo de la plataforma de violencia digital de Forensic Architecture. Para obtener orientación técnica, acude a organizaciones expertas de la sociedad civil, como el Laboratorio sobre Seguridad de Amnistía o el Citizen Lab de la Universidad de Toronto. «El Laboratorio sobre Seguridad de Amnistía es realmente fantástico: por primera vez en la historia, crearon una herramienta que puede encontrar rastros de infección en tu dispositivo, y la compartieron», dice Richard, refiriéndose al conjunto de herramientas de verificación de móviles de Amnistía, disponible públicamente.

- Considera la posibilidad de utilizar un dispositivo iOS, como un iPhone, en lugar de un dispositivo Android para las comunicaciones durante una investigación, no porque sean más seguros (no hay pruebas de que así sea), sino porque tendrás mayores probabilidades de descubrir si has sido atacado con Pegasus. Como afirma Amnistía: «En nuestra experiencia hay más rastros forenses accesibles para los investigadores en los dispositivos iOS de Apple que en los dispositivos Android».

- Identifica los tres o cuatro tipos de datos que realmente necesitas proteger: por ejemplo, la identidad de las fuentes sensibles, el contenido de la noticia, la fecha de publicación y quién podría estar en peligro a causa del reportaje. Mantén esta información separada del resto de tus archivos e información, piensa de forma creativa en su seguridad y protégela con las mejores herramientas de cifrado que tengas, como VeraCrypt, pero asume que incluso estas excelentes herramientas pueden ser vulneradas.

- No confundas la vigilancia con la infección, y ten cuidado con tu lenguaje en torno a los ciberataques. «Hay muchas razones técnicas por las que las infecciones no se producen, así que es importante tener cuidado con la fraseo», advierte Rigaud.

- Separa tus dispositivos y tus cuentas entre el proyecto y tu vida personal. En la primera reunión del proyecto en persona, asigna palabras clave memorables para algunos de los principales actores de la historia y asegúrate de que todos los implicados utilicen esas palabras en las comunicaciones durante la fase de investigación.

- Si tienes que comunicarte por vídeo, utiliza Jitsi y, en general, evita las herramientas comerciales siempre que sea posible. «Jitsi es una buena manera de comunicarse», dice Richard. «La filosofía a seguir es elegir tecnologías de código abierto, porque al menos puedes comprobar el código que utilizan; está abierto a la comunidad. Lo otro es comprobar el territorio en el que está localizado el propietario de la tecnología».

Consulta también el artículo de GIJN sobre cómo descubrir la tecnología de vigilancia que compra tu gobierno.

El equipo de Forbidden Stories ganó el prestigioso premio DIG Watchdog en los premios DIG 2021 en Italia por el papel de la organización en la coordinación del proyecto Pegasus. Imagen: Cortesía de Forbidden Stories.

Principios para mejorar las colaboraciones sobre vigilancia

Entre los 16 medios de comunicación parte del proyecto se encuentran The Guardian, The Wire y el Organized Crime and Corruption Reporting Project (OCCRP).

Aunque que otros sistemas de vigilancia desplegados por gobiernos, como Circles y Cerebro, plantean sus propias siniestras amenazas para las personas, el OCCRP alertó a los lectores de la alarmante ubicuidad de la amenaza de Pegasus, con este resumen: «A través de Pegasus, los regímenes corruptos pueden acceder a enormes cantidades de información personal sobre casi cualquier persona que deseen».

«El proyecto Pegasus fue difícil debido a la naturaleza del software sobre el que informábamos, que hacía que cada teléfono fuera tu enemigo», dice Drew Sullivan, cofundador del OCCRP.

Sullivan dice que Forbidden Stories y Amnistía Internacional «hicieron un buen trabajo al crear un sistema sencillo en un entorno difícil». Pero advirtió que se necesitarán mejores herramientas y sistemas de colaboración para hacer frente a amenazas como Pegasus en el futuro.

«Unirse a los proyectos de otras personas significa utilizar sus herramientas, lo que puede ser molesto si crees que las tuyas son mejores», señala. «Pasará un tiempo antes de que tengamos realmente todas las herramientas que necesitamos para hacer bien este trabajo».

Sullivan sugirió que las futuras colaboraciones sobre este tema adopten estos principios:

- Involucrar a todos desde un inicio. «Hay una curva de aprendizaje, y los grupos cometen errores al añadir gente tarde», señala.

- Mantener la sencillez del sistema.

- Trabajar en equipo con un experto y pedirle que valide de antemano la seguridad de sus procesos.

- Desarrollar relaciones con personas de confianza y hacer madurar esas relaciones a lo largo de varios proyectos. «No añadas al azar a periodistas con los que nunca has trabajado sólo porque necesitas a alguien de ese país», aconseja.

- Asegúrate de compartir el crédito con todos los medios de comunicación asociados. «Se trata de construir una industria colaborativa», explica Sullivan. «No cuesta nada dar crédito a la gente y hacerla feliz».

Aunque Rigaud dijo que la investigación no podía demostrar directamente si éstas son apenas «la punta del iceberg» de los ataques de Pegasus en todo el mundo, ofreció esta reflexión que da para pensar: «Hemos informado sobre 11 países, pero NSO ha dicho públicamente que tiene 60 clientes en 40 países».

Recursos adicionales

Cómo se ajustan los periodistas a la amenaza de una mayor vigilancia

Pasos básicos en seguridad digital para periodistas

El rápido aumento de la vigilancia telefónica

Rowan Philp es reportero de GIJN. Anteriormente fue reportero jefe del Sunday Times de Sudáfrica. Como corresponsal en el extranjero, ha informado sobre noticias, política, corrupción y conflictos en más de dos docenas de países de todo el mundo.

Rowan Philp es reportero de GIJN. Anteriormente fue reportero jefe del Sunday Times de Sudáfrica. Como corresponsal en el extranjero, ha informado sobre noticias, política, corrupción y conflictos en más de dos docenas de países de todo el mundo.