"جيك أنجيلي"، الذي عُرف باسم "كانون شامان"، في أعمال الشغب في مبنى الكابيتول في 6 يناير/كانون الثاني. الصورة : Shutterstock / Johnny Silvercloud

كيف كشفَ خبراءُ المصادر المفتوحة هويّةَ مقتحمي الكابيتول في الولايات المتّحدة

إقرأ هذه المقال في

في السّاعة الثانية من ظهر الأربعاء، السادس من كانون الثاني/يناير، بدأ الصحفيون في منظمة “Bellingcat” الاستقصائيّة غير الربحيّة في تبادل الرّسائل العاجلة – مثل “دعونا نبدأ في سحب الفيديوهات الآن” إلى قناتهم الخاصة على Slack بينما كانوا يشاهدون اللقطات التلفزيونيّة التي ظهر فيها مشاغبون ومناصرون لترامب بينما كانوا يقتحمون مبنى الكابيتول الأمريكي.

في منزله في تورونتو، أدخلَ كبيرُ المحقّقين “جانكارلو فيوريلا” الكلماتِ الرّئيسيّة وقوائمَ تويتر لحدثِ الاحتجاج إلى TweetDeck على شاشة كمبيوترٍ واحدة، وقسّم شاشتين أخريين على مكتبه للأخبار التلفزيونيّة والبثّ المباشر لوسائل التّواصل الاجتماعي. وفي الوقت نفسه، بدأ ستّةٌ من الزّملاء البحثَ في أماكن أخرى، منهم “شارلوت غودارت” و”اريك تولر” ومؤسِّس Bellingcat “إليوت هيغنز“، حيث بدأ كلٌّ منهم بحثه الخاصّ والمنفصل في فيسبوك وإنستاغرام وغيرها من المنصّات باحثين عن المنشورات والفيديوهات من موقع الحدَث. وبحسب “فيوريلا” فقد تمكّنوا أيضًا من متابعةِ وأخذِ أجزاء من البثّ المباشر (لايف ستريم) من داخل مبنى الكابيتول، بما في ذلك البثّ المباشر الذي كان يبثّه النّاشط القوميّ الأبيض المعروف باسم “بيكد ألاسكا”، الذي كان يبثّ على تطبيق اسمه Dlive.tv.

وكان عليهم أن يتصرّفوا بسرعة، لأنّهم كانوا يعرفون أن مُثيري الشغب الذين كانوا يصوّرون مقاطعَ الفيديو ويتبادلون صورَ التّمرد العنيف سيدركون قريبًا أنّهم متورّطون في جرائم خطيرة، وسيبدأون في حذف تلك المقاطع. انتهتْ أعمال العنف التي وجّهها الرئيس دونالد ترامب إلى مبنى الكابيتول بمقتلِ خمسة أشخاص وإصابة العشرات من ضبّاط الشّرطة، واقتحموا المجلس التّشريعي الوطنيّ الأمريكيّ أثناء المصادقة على انتخاب جوزيف بايدن.

وبالإضافة إلى Bellingcat، هبّ جيشٌ من المحقّقين الفضوليين على الإنترنت إلى العمل رداً على هجوم الكابيتول في الولايات المتّحدة. خبراءُ المصادرِ المفتوحة في Citizen Lab في تورونتو، وأرشيف البيانات التشيكيّة Intelligence X أخذوا يؤرشفون الموادّ على وجه السّرعة – وكان بعضهم يستخدم برامج الكشط المُؤَتْمَت لوسائل التّواصل الاجتماعيّ (scraping programs). ربّما تم تحميل الجزء الأكبر من الموادّ عبر منصّة Reddit ورُفِعتْ إلى MEGA وهي خدمة تخزين سحابيّة (cloud storage service) في نيوزيلندا.

بالمحصّلة، تمّ حفظُ كمٍّ هائل من الأدلّة، مما يساعد على تحديد هوية الجناة والضّحايا، وفهم المأساة التاريخيّة، والمساعدة على إنفاذ القانون، والقضاء على الرّوايات المضادّة الكاذبة، كالجهود التي بذلتها وسائل الإعلام اليمينيّة لإعادة صياغة الحدث على أنّه استفزازٌ من جانب المتسلّلين اليساريين.

ومع بناء أرشيفهم، لجأ هؤلاء المحققون المواطنون إلى مجموعةٍ من الأدوات لتحديد خلفيات المشاغبين والبحث فيها. وكان في طليعة الغوغاء تشكيلة من النّشطاء اليمينيين المتطرّفين، والعنصريين البيض، والموالين المتشدّدين لترامب، بما في ذلك عددٌ مقلقٌ من الأشخاص ذوي خلفياتٍ عسكرية وممّن عملوا في جهات إنفاذ القانون. ولتعقّبهم، بحثَ المحقّقون في وسائل التّواصل الاجتماعيَ ومقاطع الفيديو والحسابات الإخباريّة وقواعدِ بياناتِ الرّموز اليمينيّة المتطرّفة. انتقل بعض الباحثين، ومعهم مكتب التّحقيقات الفيدرالي، إلى برامج التعرُّف على الوجوه (facial recognition software).

وكانت مجموعة Bellingcat، العضو في شبكة GIJN، في وضعٍ جيّد يتيح لها التّمحيص في أعمال الشغب. وقد حظيتْ المجموعة، التي تتّخذ من هولندا مقراً ولديها شبكةٌ عالميّةٌ من محققي المصادر المفتوحة، بإشادةٍ دوليّة لكشفها قصصًا يصعب اكتشافها. من بينها: إسقاط رحلة الخطوط الجويّة الماليزيّة رقم 17 بصاروخٍ روسيّ، والهجمات بالأسلحة الكيميائيّة ضد المدنيين في سوريا، وتسميم المنشقّين الروس – وآخرهم المعارض البارز “أليكسي نافالني”.

في مساء النّزاع في واشنطن العاصمة، رأى “فيوريلا” صورة “رَجُلِ الأصفادِ البلاستيكيّة” (وهو أحد المشاغبين الذي شوهد وهو يحمل أصفاداً بلاستيكيّة بيضاء في إحدى الغرف التّشريعيّة) رأى الصّورة وهي تختفي أمامه على شاشة الكومبيوتر في اللحظة التي حُذف فيها فجأةً حسابُ الرّجلِ عن الفيسبوك. لكن الباحث كان قد حصل سلفًا على الكثير من البيانات من تلك الصّفحة.

لذلك أنشأ فريق Bellingcat جدول بيانات على Excel، وضعوا فيه روابط لـ 260 “عنصرًا” مؤكّدًا من الموقع (كان لبعضها عشرات الصّور )، واستخدم الفريق أدوات مفتوحة المصدر مثل Twitter Video Downloaderلأرشفة مقاطع الفيديو. كما كان لديهم 250 ملفًا لم يتمّ التّحقُّق منها بعد. يقول “فيوريلا” أن الكلمة المفتاحيّة “كابيتول” كانت سائدةً في المنشورات، لدرجة أنّه لم يكلّف نفسه عناء البحث عن الموقع الجغرافيّ في TweetDeck، ولكنه قال إن بعض المحققّين استخدموا هذا الرّمز على الأرجح لحصْرِ عمليّات البحث في المنطقة.

هذه 18 من مئاتٍ من مقاطعِ الفيديو المأخوذة من وسائل التّواصل الاجتماعيّ من مبنى الكابيتول تمكّن فريق “بيلينغكات” من كشطها وأرشفتها في جدول البيانات.

كما قام الفريق بدعوة الجمهور إلى مشاركة ما لديهم من صور الفوضى وإرسالها مباشرة إلى مجلّد الاستلام الخاص بهم، كما أنشأ الفريق نموذجًا على الإنترنت للتحقُّق من الصّور.

قال “قيوريلاط: “مضى عليّ عامان في Bellingcat، وشهِدَ هذا الحدث أكبرَ ردّة فعل رأيتها، من حيث مشاركةِ النّاس العاديين الذين كانوا يرسلون إلينا الموادّ ويسألون ‘كيف يمكني أن أساعد؟’. نعم، يوجد كود مكتوب باستخدام برنامج Python، وأدوات متقدّمة للتّعرُّف على الوجوه، ولكن إذا كنت تعرف فقط كيفية نسخ الروابط (Control-C و Control-V) وإذا كان بإمكانك أن تفكّر بإبداع بالكلمات التي قد يستخدمها النّاس عندما تحدث الأخبار من حولهم، فهذا يعني أنّك قادرٌ على القيام بهذا النّوع من العمل، وأنّك قادر على المُساعدة.”

نشرَ فريق Bellingcat في غضون أيام سرداً مفصلاً عن الطريقة التي تحوّل فيها ولاءُ امرأةٍ (“آشلي بابيت” وهي مقاتلة سابقة في القوّات الجوّيّة) بطريقةٍ أو بأخرى من دعمِ الرّئيس الديموقراطي السّابق باراك أوباما ثم دونالد ترامب، لتصلَ إلى حضورِ تمرّدٍ عنيف في مبنى الكابيتول، حيث تمّ إطلاق النّار عليها وقتلها.

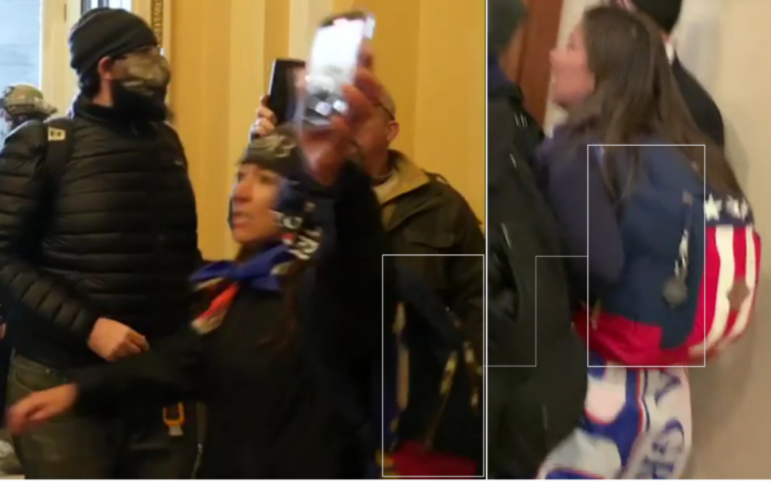

استخدم محققو بيلينغكات السّمات المميّزة، ولقطات من آي تي في نيوز، لمتابعة تحرّكات “آشلي بابيت” داخل مبنى الكابيتول الأمريكي.

يقول “بيرترام هيل”، وهو محقّقٌ في المصادر المفتوحة يعمل مع برنامج BBC Africa Eye إن أسلوب الكشط والأرشفة السّريع الذي اتّبعه فريق Bellingcat في أعمال الشّغب (حيث تولّى كلُّ عضوٍ في الفريق كشط منصّةٍ مختلفة) قد أثبتَ فعاليته حقًا في التّحقيق في الأحداث العامّة العنيفة في أفريقيا. وقد أعدّ “هيل” لوحةَ معلوماتٍ تضمُّ 200 من أدوات المصادر المفتوحة والأدوات الجنائيّة خاصة بالصحفيين الاستقصائيين الإفريقيين لاستخدامها.

لكن “هيل” أضاف “إنّ التخطيط، حيثما أمكن، أمرٌ بالغ الأهميّة”.

“ستحتاج في أفضل الحالات إلى خطّة مراقبة فعّالة – لتعرف مسبقًا الحسابات المهمّة عندما يقع الحدث، ولتعرف المستخدمين الذين سيكونون حاضرين، حتى لو كانوا من العناصر السيئة. أحبّ أن أبدأ بصفحةٍ نظيفة على TweetDeck، وأن أُدخل أعمدة جديدة تستند فقط على هذا الحدث، مع الكلمات الرّئيسية، والمستخدمين المحتَمَلين، وقوائم تويتر ذات العلاقة، حتى لا يفوتك أيّ شيء.”

أعطى “فيوريلا” و”هيل” في مقابلاتٍ مع GIJN عشرَ نصائح وآليات يستخدمونها لتوثيق الأحداث العامة العنيفة مثل تمرّد الكابيتول:

– افرز الموادّ التي قمت بتنزيلها. نظرًا إلى أن الأشخاص المشاركين في أعمال الشّغب غالبًا ما يكونون أوّل من يحذف منشوراتهم على حساباتهم على وسائل التّواصل الاجتماعي، احرص على تخزين وأرشفة مقاطعِ الفيديو والصّور بأسرع ما يمكن. وبحسب “فيوريلا”، يجب أن تبدأ بحفظِ منشوراتِ الأشخاص الذين يبدو أنهم مسؤولون بشكلٍ مباشر عن النّشاط الإجراميّ. ثمّ تُتْبِعها بالصّور والمقاطع التي التقطَها الشّهود على الحدث ممن لم يكن لهم يدٌ فيه، ثمّ تحتفظ بمقاطع الفيديو المنشورة على المنصّات الكبرى والتي قد تزيل مقاطع لانتهاكها سياسات الكراهيّة والعنف. ويمكن تحميل منشورات الصّحفيين لاحقًا.

– قسِّم مسؤوليات المنصّات عندما يقع حدثٌ مهمّ. كان “فيوريلا” يركّز على منشورات تويتر، باستخدام TweetDeck، وكان زملاؤه ينقّبون محتوى فيسبوك وغيرها من المنصّات بينما تتكشّف الأحداث. ومن التّطبيقات المفيدة: Who Posted What? (منْ نشرَ ماذا؟) القادر على تنقيب محتوى فيسبوك باستخدام مُؤشّرات محدّدة. يقول “بيرترام هيل” إنّ فريقه يقسّم في كثير من الأحيان مهامَّ رصدِ تويتر وفيسبوك وتيليغرام وواتساب بين أعضاء الفريق.

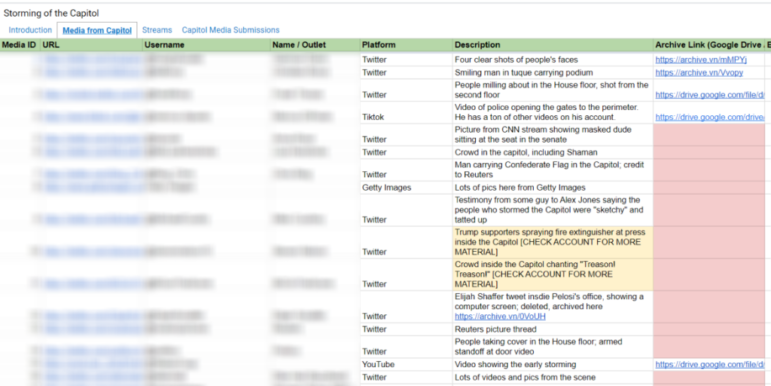

جدول إكسل الذي أعدّه فريق بيلينغكات للأدلة من أعمال الشغب مقسَّم بين العناصر التي تمّ فحصها -سواءٌ تلك التي كشطها الفريق والتي أرسلها المساهمون؛ والبث المباشر؛ وما أرسله الجمهور.

– فكّر باستخدام مواقع خارجيّة مجانية لأرشفة الفيديو — ولكن اكتب الكود إذا كنت تستطيع. فكّر باستخدام مواقع التّنزيل الخاصة بالمنصّات مثل twittervideodownloader.com لـتويتر وFBdown.net لفيديوهات فيسبوك، و y2mate.com لـ YouTube – وخزّن المقاطع المُؤَرشفة على الدرايف الخاصّ بك. يحذّر “هيل” من أن التّنزيل على المواقع الخارجية قد يتعارض مع سياساتِ حقوقِ المنصّة، وأن استخدام مهارات التّرميز (الكودينغ) الأساسيّة لكتابة برمجيّة سطر الأوامر (command-line) (حيث تكتب أوامر المطالبات نصية) خيار أكثر أمانًا. يقترح هيل استخدام youtube-dl لتنزيلات YouTube، ويؤكّد أن تعلُّم البرنامج النصي للكود أمرٌ بسيط إلى حدٍّ ما ويمكن تعلّمه بمشاهدة فيديوهات تعليميّة على الإنترنت.

– ابحث عن الأدلّة الأصليّة من ردود فعل التي تصاحب إعادة التّغريد (retweet). يقول “فيوريلا” إن مجرّد حديث النّاس عن فيديو قد يقودك إلى الأدلة. ربما لم يقل الشّخصُ الذي رفع الفيديو أيّ شيء، ولكن من يشاهد الفيديو قد يقول ‘يا إلهي، أعتقد أنّه يمكننا رؤية إطلاق النّار في هذا الفيديو!'” ويضيف أن كتابة الشّتائم غالباً ما تكون مرتبطةً بلحظاتٍ عنيفة، لذا يمكن أيضاً البحث عن الشّتائم نفسها.

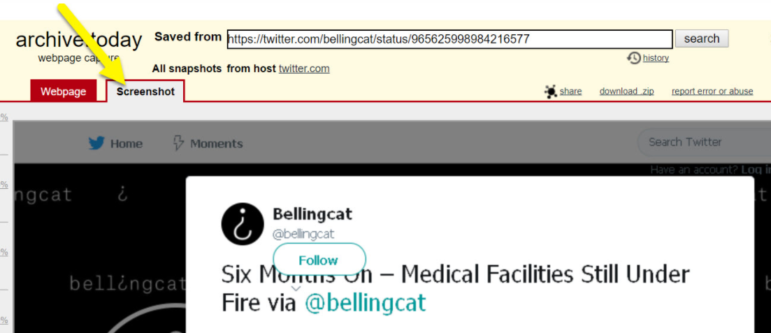

على الرغم من أن روابط الأرشيف أكثر أمنًا، يشير الباحثون في بيلينغكات إلى أن وظيفة تصوير الشاشة في أداة Archive.today قد تكون مفيدةً عندما يكون الوقت ضيقًا؛ حيث يمكنها نسخُ صفحاتِ الوسائل الاجتماعيّة الطّويلة في صورة واحدة.

– ابحثْ عن استراتيجيّة تناسب فريقك لأرشفة فيديوهات البثّ المباشر . قال “فيوريلا” إن أرشفة فيديوهات البثّ المباشر كانت أكثر تعقيدًا من أرشفة الوسائط الأخرى خلال حصار الكابيتول. قام أحد أعضاء الفريق بتجربةِ أداةِ امتدادٍ متقدّمة (extension tool)، بينما كان “فيوريلا” ينتظر حتى نهايةِ البثّ المباشر ليأخذ عنوان الـ URL. وأضاف “هيل” إن خاصّية تسجيل الشّاشة العاديّة “يصعب التّعامل معها” ولكنها قد تكون كافيًة في بعض الأحيان لتسجيل الفيديوهات الحيّة، كما يمكن شراء خدمات أكثر كفاءة مدفوعة الثّمن عبر الإنترنت. كما قدّم “هيل” هذه النّصيحة المهمّة: “العظيم في فيديوهات البثّ المباشر هو أنّها تحتوي على بيانات وصفيّة (metadata) يمكن أن تكون مفيدة حقاً”.

– استخدمْ Hunch.ly لأرشفة بحثك. نظرًا لأن جزءاً من الصّفحات الكثيرة التي تزورها أثناء الكشط السريع قد يُحذف لاحقًا – أو قد يُصبح مهمًا لاحقًا – استخدمْ البرنامج المساعِد (plugin) Hunch.ly لتسجيل خطواتك الرّقميّة أوتوماتيكيًا.

– خزِّن منشورات وسائل التواصل الاجتماعي النصّية على تطبيقات موثوقة. قام “فيوريلا” بأرشفة المنشورات النصّية من مبنى الكابيتول باستخدام Wayback Machine و Archive.today.

– ابحث في قواعد البيانات الموثوقة عن الرّموز التي قد تكشف الهويّة. يقول “فيوريلا” إنّه يمكن للمصادر الموثوقة للرموز – مثل قاعدة بيانات رموز الكراهيّة التّابعة لرابطة مكافحة التّشهير – أن تكون مفيدةً في كشف هوية الجماعات اليمينيّة المتطرّفة. وقال “فيوريلا”: “يمكن لقاعدة البيانات أن تكون مفيدة حقًا عندما ندرسُ الوشوم، ومنذ فترةٍ بسيطة، بحثت في قاعدة بيانات رموز الكراهيّة لأتحقّق من أحد الأعلام”. يمكن التحقُّق حتّى من نوع الخطّ الذي كُتبت به الشّعارات على الأعلام والقمصان باستخدام أداة WhatTheFont. مثلاً، أشار بحثٌ أُجري مؤخّرًا إلى أن خطّ ” Cloister Black Light” مرتبطٌ ارتباطًا وثيقًا بميليشيات.

كشط فريق Bellingcat مقاطع فيديو كهذا المقطع، الذي نُشر على موقع Infowars اليميني، للعمل على تحديد هويّة مثيري الشغب.

– جرّب تطبيقًا قويًا للتّعرف على الوجوه إذا فشلتْ كلّ الوسائل الأخرى. بالإضافة إلى الأدواتِ التقليديّة للبحث بالصّورة مثل يانديكس وبحث صور Google، فقد قال “فيوريلا” إن تطبيق التّعرف على الوجّه مفتوح المصدر PimEyes أثبت فائدته للمحقّقين في التّعرّف على الأفراد من مثيري الشَّغَب. “يعاني الموقع من بعض المشاكل وهنالك أسئلةٌ كبيرة حول الخصوصيّة، ولكنّ التكنولوجيا مدهشة. ما عليك سوى أن تُدخل لقطةَ شاشةٍ لوجه شخصٍ ما، وسوف يبحث PimEyes في شبكة الإنترنت عن صور أخرى لهذا الشّخص. كلما كانت الصّورة الأصليّة أكثر وضوحاً كلما كانت النّتيجة أفضل”.

– راقب الأخبار الموازية والبحوث مفتوحة المصدر بالتّوقيت الحيّ. بحسب “فيوريلا” فإنّه من المهم البناء على ما تجدهُ وسائل الإعلام الإخباريّة والباحثون الآخرون. “عرفتُ اسمَ رجُلِ الأصفادِ البلاستيكيّة بفضل صحفيّة استقصائيّة تدعى “ريجينا موراليس”، التي نشرت اسمًا في تغريدة وأضافت ‘أعتقدُ أنني أمسكتُ به’. ولكن يجب أن يصنع أحدٌ ما فيلماً عن الجّهود التي بُذلت لكشف هويّة هذا الرّجل. وكان “جون سكوت رايلتون” (وهو باحث كبير في Citizen Lab) ينسّق المطاردة، وكان قد ركّز على أن هذا الرّجل من ولاية تينيسي، بسبب رمزٍ لاحظه عليه”.

وقال “فيوريلا” إن الفريق كان يعمل أيضًا على قصّةٍ جنائيّةٍ بصريّة حول الاعتداء المُثبَت على اثنين من ضبّاط الشرطة عند الباب الغربيّ للكابيتول، لكنّ الفريق ترك هذا المشروع بعد أن رأوا “العمل الممتاز” عن نفس الحدث الذي قام به فريق التّحقيقات البصرية في صحيفة نيويورك تايمز.

روان فيلب صحفيٌّ عاملٌ مع الشبكة العالمية للصحافة الاستقصائية. كان المراسل الرئيسي لصحيفة Sunday Times الجنوب إفريقية. عمل كمراسل أجنبيّ وتناول الأخبار والسياسة والفساد والصراعات في أكثر من عشرين بلدًا.

روان فيلب صحفيٌّ عاملٌ مع الشبكة العالمية للصحافة الاستقصائية. كان المراسل الرئيسي لصحيفة Sunday Times الجنوب إفريقية. عمل كمراسل أجنبيّ وتناول الأخبار والسياسة والفساد والصراعات في أكثر من عشرين بلدًا.