Devletinizin Satın Aldığı Casus Teknolojisini Ortaya Çıkarmanın İpuçları

Haziran ayında, Fransa’daki Paris Yargı Mahkemesi, gazetecilerin baskıcı rejimlere teknoloji sattıkları iddiasıyla ilgili açıklamaların ardından iki gözetim şirketinden dört yönetici Libya ve Mısır’da işkenceye suç ortaklığı yaptıkları suçlamasıyla suçlandılar. The Wall Street Journal muhabirleri, Libya’nın ithal casus teknolojilerini, Trablus’taki terk edilmiş gözetim merkezini arayan dış yazışmalar yoluyla keşfetti. Muammer Kaddafi rejimi çökerken, Fransız Télérama gazetesi muhabiri Olivier Tesquet, Mısır’ın El-Sissi rejimine casus yazılım satışlarını araştırmak için ihracat lisanslarını ve hükümet sözleşmelerini araştırdı.

Amesys ve Nexa Technologies’in dahil olduğu her iki şirket de suçlamaları reddetti. Ancak gözetleme bekçileri için vakalar, dijital izleme ve müdahale teknolojilerinin satışı ve transferinde küresel bir patlamanın tehlikelerinin yanı sıra hesap verebilirlik için büyüme potansiyelini vurguluyor. Dünyanın her yerinde, otoriter hükümetlerin baskı için gelişmiş casus yazılımlar edindiğine dair alarm zilleri çalıyor. Ve demokratik hükümetler, suç azaltma, ulusal güvenlik veya COVID-19 takibi kisvesi altında istilacı gözetim teknolojilerini kullanıyor.

“Örneğin, her iki ülkede de faaliyet gösteren şirketlerin ne yaptığını anlamak için ABD kamu kayıtlarını kullanan daha fazla uluslararası muhabir görmeyi çok isterim.” — Electronic Frontier Foundation’dan Beryl Lipton

Bu multi-milyar dolarlık endüstri, insan hakları, mahremiyet ve gazetecilerin gizli kaynaklarını koruma yetenekleri üzerinde geniş kapsamlı sonuçları olan düzinelerce teknoloji firması, suç ortağı hükümetler ve gizli anlaşmaları içeriyor.

Araştırmacı muhabirler, hükümetlerinin karanlık gözetim pazarında hangi teknolojileri satın aldığını ve bu dijital araçları baskı veya ayrımcılık için kötüye kullanıp kullanmadıklarını nasıl öğrenebilirler?

Resim: Shutterstock

İnsan hakları grupları , bu teknolojilerin küresel yayılımı konusunda şimdiden önemli işler yaptı . Temmuz ayında, İngiltere merkezli araştırma ajansı Forensic Architecture , Uluslararası Af Örgütü ve Citizen Lab ile ortaklaşa çalışarak, kötü şöhretli Pegasus casus yazılımının dünya çapındaki hükümetlere satışını haritalayan Dijital Şiddet platformu adı verilen güçlü bir etkileşimli izleme aracı yayınladı. Ayrıca , virüslü bir telefondan gizlice arama, e-posta ve iletişim verilerini çıkarabilen bu sistemin dağıtımını, dünyanın dört bir yanındaki sivil haklar savunucularına ve gazetecilere yönelik dijital saldırılara ve hatta ardından gelen bazı fiziksel suistimallere bağlıyor.

GIJN ile yapılan röportajlarda, gözetlemeyle ilgili araştırmacı gazeteciler ve araştırmacılar, anlaşmaların gizli doğasına rağmen, bu satın almalara ilişkin ipuçlarının genellikle açıkça görüldüğünü söylüyor. Bunun nedeni kısmen, özel sektör satıcılarının ürünlerini pazarlamak istemeleri ve en rahatsız edici olan da, bazı otoriter yetkililerin bu teknolojilerin tamamen farkındalığının, kendilerinin bir tür otosansüre yol açabileceğine inanmaları nedeniyle, gözetimle ilgili kronik bir düzenleme eksikliği.

Bazı hükümetlerde gözetim tedarik anlaşmaları yasal ve suçla mücadele amaçlıdır; bazıları yasa dışıdır ve muhaliflere ve gazetecilere zulmetmeyi amaçlar; ve bazıları bunların bir kombinasyonudur. Ne olursa olsun, gazetecilerin kimin neye sahip olduğunu nasıl değerlendireceklerini bilmeleri gerekir.

“Kontrol edilmediğinde, gözetim şirketlerinin faaliyetleri ciddi insan hakları ihlallerini ve baskıyı kolaylaştırabilir.” –Uluslararası Af Örgütü’nden Rasha Abdul Rahim

Tesquet’in habercilik yaklaşımı geleneksel muckraking’e dayanıyordu. Libya’ya casus yazılım satışlarıyla ilgili 2013 yılında Fransa’da yürütülen bir adli soruşturmanın yüzlerce sayfalık dökümlerini karıştırdığında, bir şirket çalışanının “Mısır”dan bahsettiğini fark etti ve bu referansı başka bir raporun ekinde yönetici e-posta yazışmalarına bağladı. Tesquet, şirketin adını sessizce değiştirdiğini ve iddiaya göre, şimdi “Cerebro” olarak yeniden adlandırılan aynı casus yazılım sistemini, Libya’da daha önce kötüye kullanıldığına dair iddialara rağmen, baskıcı hükümetlere satmaya devam ettiğini keşfetti .

“ Gijn verdiği röportajda, Tesquet iddiaları – Devam eden iş yoktu anlaşılan Birleşik Arap Emirlikleri Bu ana şirket kullanılarak, onlar el-Sissi onlar Kaddafi satılan tam aynı sistem, satılan”.

Deneyimli araştırmacı muhabir daha sonra bir Fransız şirketinin, bir düzine yabancı hükümete müdahale teknolojilerinin satışı için ihracat lisansı başvurusunda bulunduğunu tespit etti. Ayrıca, diğer muhabirlerin çevrimiçi aramalarına yardımcı olan, hükümetlerin bu gözetim teknolojisi anlaşmalarını ararken kullandıkları dil türünü ortaya çıkaran tedarik sözleşmelerinin kopyalarını da elde etti: “Bir IP müdahale sisteminin uygulanmasını sağlayan hizmetlerin sağlanması. terörist veya diğer suç faaliyetleriyle mücadele. ” Circles yazılımı , ev kablosuz ağının telefonun dolaşımda olduğuna inanmasını sağlayarak bir telefonun yaklaşık konumunu saniyeler içinde belirleyebilir.

Bugüne kadar, gözetim ihracatının kötüye kullanılmasına ilişkin kurumsal hesap verebilirlik nadirdi.

İddianamelerin tepki AMESYS ve Nexa yöneticilerinin , Rasha Abdül Rahim, Uluslararası Af Örgütü, Amnesty Tech direktörü söylediği: “iddianameler emsalsizdir. Kontrol edilmediğinde, gözetim şirketlerinin faaliyetleri ciddi insan hakları ihlallerini ve baskıyı kolaylaştırabilir.”

Tesquet, “Bir deneme, otoriter rejimlerle iş yapan şirketlere önemli bir mesaj gönderir” diyor.

Gözetim Anlaşmalarına İlişkin İpuçları Nerede Bulunur?

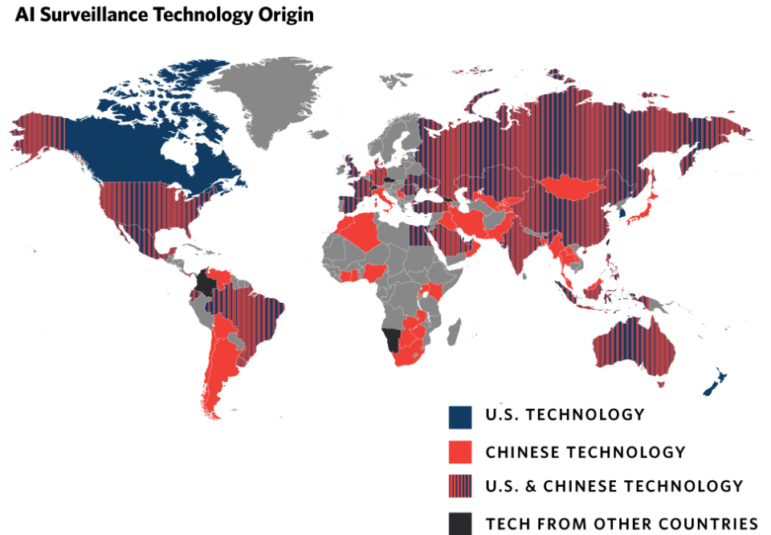

Carnegie AI Küresel Gözetim Endeksi’ne göre, en az 75 ulusal hükümet, toplu gözetleme için yapay zeka teknolojilerini aktif olarak kullanıyor. Resim: Ekran görüntüsü

Freedom House’da kıdemli bir araştırma analisti olan Allie Funk, hükümetlerin vatandaşlarını izlemek için COVID-19 pandemisinden nasıl yararlandığını gösteren araştırmalar da dahil olmak üzere insan haklarına ve hesap verebilirliğe yönelik dijital tehditler hakkında birkaç önemli rapor hazırladı .

Funk, muhabirlerin dört temel alana giren teknolojileri aramasını öneriyor:

- Kullanıcının bir hedefin iletişimlerini gizlice izlemesine veya cihazlarından yayılan kişisel verileri toplamasına olanak tanıyan dijital casus yazılım ve izleme teknolojisi. Funk, bunların Pegasus, Hacking Team , Circles gibi sistemleri ve “vatoz” olarak bilinen hücre sitesi simülatörlerini içerdiğini söylüyor .

- Teknoloji o fiziksel olarak ele geçirilen telefonlara bağlanarak özü verileri – böyle geliştirdiği gibi – “evrensel adli çıkarma cihazlar ” olarak bilinen Cellebrite . Son zamanlarda, Botsvana’daki kolluk kuvvetleri bu dijital aracı, muhabirlerin gizli kaynaklarını tespit etmeye çalışmak için telefonlarını aramak için kullandı .

- Huawei’nin “Güvenli Şehirler” platformları ve sosyal medya gözetimi gibi toplu izlemeyi kolaylaştıran yapay zeka destekli gözetim.

- Biyometrik teknolojiler ve yüz tanıma yazılımları , polis tarafından New York’ta çok çeşitli gözetleme kameralarıyla birlikte bireyleri izlemek için kullanılanlar gibi.

Gözetim şirketleri, hükümetlerin suçla mücadelesine yardımcı olmak için ürünlerinin yasal olarak satıldığında genel olarak ısrar ediyor. Cellebrite , sistemlerinin “hayatları korumaya ve kurtarmaya, adaleti hızlandırmaya ve veri gizliliğini sağlamaya” yardımcı olduğunu belirtiyor . Pegasus sistemini pazarlayan ve Bulgaristan merkezli dinleme teknolojisi şirketi Circles ile birleşen NSO Group , amacının “lisanslı devlet kurumlarına… Çinli Huawei , AI gözetim teknolojisinin suçu azalttığını ve kamu güvenliğini geliştirdiğini belirtiyor .

Funk’un yeni veya kötüye kullanılan gözetim yetenekleriyle ilgili ipuçlarını bulmak için ipuçları şunları içerir:

- Savcılık kanıtlarının yalnızca dijital casusluk yoluyla elde edilebileceği durumlarda mahkeme transkriptlerini tarayın veya ceza savunma avukatlarıyla görüşün. “Özellikle bir sanığın telefonuna el konulduğuna dair kanıtların olduğu ve yetkililerin kötü niyetli gözetimden şüphelenildiği ve avukatlarla konuştuğu vakalara bakın” diyor.

- Yalnızca gözetim teknolojilerini ulus devletlere sattıklarını açıkça belirten şirketlerin temsilcilerinin uluslararası hareketlerini işaretleyin. İsrail merkezli NSO Group ve kardeş şirketi Bulgaristan merkezli Circles , insan hakları araştırma gruplarına göre bu tür iki firmayken , Cellebrite gibi diğerleri, belirli ürünleri yalnızca ajanslara veya güvenlik araştırma gruplarına pazarladıklarını söylüyor. “Sorun: ‘Bu ülkelerde ne için varlar?’” diyor.

- Kolluk kuvvetleri için düzenlenen ileri düzey dijital eğitim oturumlarına dikkat edin. Funk, araştırmacıların ülkenin kötü şöhretli Hızlı Eylem Taburu’nun (RAB) Amerika Birleşik Devletleri’nde bu konuda eğitildiğini fark ettikten sonra , Freedom House’un Bangladeş hükümetinin muhtemelen istilacı sosyal medya izleme teknolojisini kullandığını keşfettiğini söyledi. Raporda, RAB’nin ” yargısız infazlar, zorla kaybetmeler ve işkence dahil olmak üzere insan hakları ihlalleriyle ün saldığı” ve daha sonra “söylenti ve propaganda olarak gördüğü şeyleri gerçek zamanlı olarak izlemek için 14 milyon dolar değerinde teknolojiyle donatıldığı” belirtildi. ”

- Dijital ticaret fuarlarında özel gözetim şirketi temsilcileriyle konuşun ve hangi kamu görevlilerinin katıldığını takip edin. “Satıcılar şaşırtıcı derecede açık sözlü olabilir” diye belirtiyor.

- Şeffaflık yasalarına sahip ülkelerde, devlet bütçelerini ve satın alma kayıtlarını inceleyin – veya Bilgi Edinme Özgürlüğü (FOI) taleplerinde bulunun ve dijital hizmetler için herhangi bir sözleşme dilini yakından inceleyin. “’Sosyal medya paketi’ gibi belirsiz bir dile dikkat edin” diye ekliyor.

- Sivil toplum ve aktivist kuruluşlarla bağlantılarınızı derinleştirin ve onlara toplulukların hedeflenen izlenmesi hakkında sorular sorun. “Bu araçların nasıl ve kimler tarafından kullanıldığını ustalıkla izleyen birçok kuruluş ve araştırmacı var” diye belirtiyor.

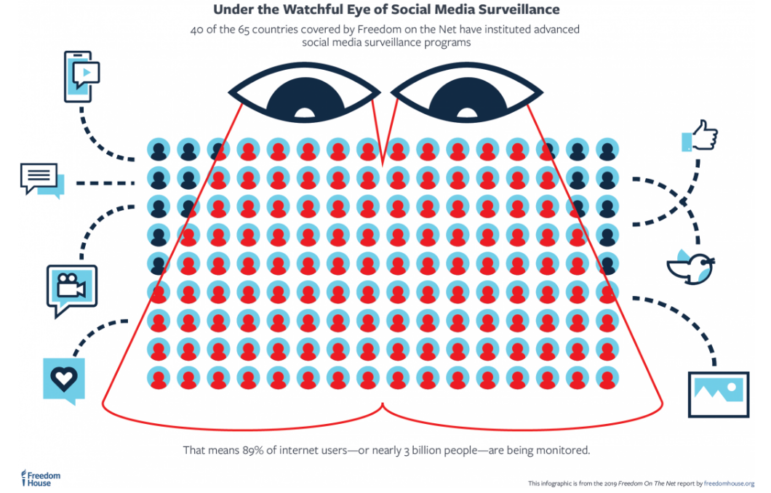

Freedom House, incelenen 65 ulusal hükümetten 40’ının vatandaşları izlemek için gelişmiş sosyal medya gözetim araçlarını kullandığını tespit etti. Resim: Özgürlük Evi

Funk, her ülke için kapsamlı etkileşimli gözetim araçları haritasından haberdar olmadığını söylüyor. “Bir tane görmeyi çok isterim” diyor. Ancak gazetecilere , Freedom House’un 65 ülkede dijital özgürlüğü değerlendiren yıllık “İnternetteki Özgürlük” raporunun “Ülkeler” sayfasına giderek , doğru ülke adını tıklayarak ve C4 altındaki metni arayarak araştırmalarına başlamalarını tavsiye ediyor. , C5 ve C6 kategorileri için veritabanında bir özet.

Casus Teknoloji Dağıtımına İlişkin Kitle Kaynak Kullanımı Verileri

Gözetim Atlası adlı bir Elektronik Sınır Vakfı (EFF) projesi sayesinde ABD için kolluk kuvvetleri gözetim teknolojilerinin bir haritası mevcuttur . Tıklanabilir araç, hava dronları, otomatik plaka okuyucular (ALPR’ler), hücre sitesi simülatörleri ve yaklaşık 3.500 kolluk kuvveti tarafından kullanılan yüz tanıma yazılımı gibi teknolojiler hakkında yaklaşık 8.000 veri noktası içerir.

Eskiden kâr amacı gütmeyen haber sitesi MuckRock’ta araştırmacı bir muhabir olan ve şimdi bir EFF araştırmacısı olan Beryl Lipton, diğer demokratik ülkelerdeki veya şehirlerdeki haber odalarının Atlas’ın kendi versiyonlarını kopyalayabileceğini söylüyor.”Yüz tanıma beni ‘vatoz’ gibi araçlardan daha çok endişelendiriyor çünkü telefonlarımızı evde bırakabiliyoruz ama yüzlerimizi evde bırakamıyoruz.” –Jon Fasman, The Economist’in ABD dijital editörü

Atlas veritabanı, gazetecilik öğrencileri ve araştırma gönüllülerinden oluşan bir ağdan sağlanan ve daha sonra gerçekleri kontrol edilen açık kaynaklı istihbaratla oluşturulmuştur. EFF tarafından geliştirilen ve Rapor Geri adı verilen çevrimiçi bir araç, gönüllülere otomatikleştirilmiş küçük görevler göndererek, onları devlet ihale kayıtlarını, federal hibe raporlarını ve belirli bir yetki alanında belirli bir teknoloji için haber makalelerini aramaya teşvik eder.

“Bu bilgilerin çoğu farklı yerlerde var, ancak bunları toplamak tek bir haber odası için sıkıcı bir süreç olabilir, bu nedenle verileri kitle kaynaklı bir şekilde elde etmenin hedefe yönelik bir yolu yardımcı olur” dedi. “Yalnızca, örneğin Cellebrite gibi büyük tedarikçilerin adlarını veya sizi daha fazla rapora götürebilecek ‘baz kulesi’ gibi anahtar kelimeleri dot-gov türü sitelerde arayabilirsiniz. Veya şirketlerin ‘Bizi göz önünde bulundurmalısınız, X ve Y olan mevcut devlet müşterilerimizle temasa geçmenizi memnuniyetle karşılarız’ diye yazdıkları satış konuşmaları bulursunuz.”

Lipton’un yetkililer tarafından kullanılan casus aygıtlarını belirlemeye yönelik ipuçları şunları içerir:

- Ülkenizde FOI yasaları yoksa, sahip olan ülkelerde bilgi edinme özgürlüğü talepleri gönderin. Büyük gözetim şirketlerinin çok uluslu doğası ve hükümetler arasındaki güvenlik işbirliğinin yaygınlığı göz önüne alındığında, Lipton, muhabirlerin herhangi bir yerdeki muhabirlerin bilgi edinme özgürlüğüne sahip ülkelerdeki kamu kayıtlarını arayarak potansiyel olarak yerel gözetim teknolojileri hakkında ipuçları bulabileceğini söylüyor. Check out dünyada FOI ve Bilgi Edinme Hakkı, veya RTI yasalarını kullanarak Gijn kılavuzu ve yapım sınır ötesi FOI taleplerine IRE rehberi. “Örneğin, her iki ülkede de faaliyet gösteren şirketlerin ne yaptığını anlamak için ABD kamu kayıtlarını kullanan daha fazla uluslararası muhabir görmeyi çok isterim” diyor. ABD vatandaşı olmayanlar ABD FOI talebinde bulunabilir ve aynı erişim diğer birçok ülkede mevcuttur. Lipton, özellikle yerel kolluk kuvvetlerinin gözetim yöntemleri konusunda herhangi bir denizaşırı eğitimine yapılan atıfların, özellikle yerel olarak kullanacakları ekipman hakkında ipuçları sunabileceğini söylüyor.

- Entegre gözetim ürünlerine ilişkin şirket politikalarını izleyin ve dahili etik kurulları hakkında kaynaklar arayın. Lipton , kolluk kuvvetleri tedarikçisi Axon (eski adıyla Taser) tarafından şirketin “ vücut kameralarımızda yüz eşleştirme ürünlerini ticarileştirmeyeceğine ” dair büyük bir 2019 duyurusunun – “iyi bir hareket” olarak alkışladığı bir şey – bir rehber olarak hizmet edebileceğini belirtiyor . soruşturma soruşturması. “Bu duyuru, bu şirketlerin isterlerse yüz tanımayı vücut kameralarına entegre edebileceklerini ve diğerlerinin de farklı seçimler yapmış veya politikalarını değiştirmiş olabileceğini vurgulamaya yardımcı oluyor” diye ekliyor.

- FOI taleplerinde başarısız tedarik tekliflerini görmeyi isteyin. “ Kaybeden teklif sahiplerinden gelen materyaller de dahil olmak üzere, gözetim tekliflerine yanıt olarak tüm teklifleri istemeyi seviyorum” diyor. “Ajansın kendilerine özel bir bağlılığı olmadığı için şanslı olabilirsiniz ve örneğin bu teknolojinin başka nerede satıldığı hakkında çok şey öğreneceksiniz.”

Kolluk Kuvvetlerinin Gözetiminin İzlenmesi

Peki bu teknolojiler gerçek dünyada nasıl kullanılıyor?

Resim: Ekran görüntüsü

The Economist’in ABD’li dijital editörü Jon Fasman, kısa süre önce “We See It All: Liberty and Justice in an Age of Perpetual Surveillance” adlı kitabını araştırmak için Amerika Birleşik Devletleri ve Ekvador’daki polis birimlerine katıldı . Kitabın, teknoloji karşıtı değil, demokrasi ve düzenleme yanlısı olduğunu vurguluyor.

Fasman, gözetim teknolojilerinin demokrasilerde genellikle asil nedenlerle edinildiğini, ancak bunların konuşlandırılmasının – ve çıkardıkları verilerin alt kullanımlarının – sivil özgürlükleri hükümet kullanıcılarının bile tahmin edemeyeceği şekillerde tehdit edebileceğini söylüyor.

Fasman, “ALPR’ler veya [şehir sokaklarının videosunu dizüstü bilgisayarlara aktaran] Citizen Virtual Patrol gibi şeyler, bir polis memurunun kamusal alanda yapamayacağı hiçbir şeyi yapmıyor – tehlikeli olan her yerde bulunmaları, kolaylıkları ve görünmezlikleri” diyor. “Yüz tanımanın konuşlandırıldığına tanık olmadım – ancak özellikle İsrail’de bunu kullanan bazı şirketler gördüm. Yüz tanıma beni vatozlar gibi [telefonları izlemek için baz istasyonları taklit eden] araçlardan daha fazla endişelendiriyor çünkü telefonlarımızı evde bırakabiliyoruz ama yüzlerimizi evde bırakamıyoruz.”Muhabirler, yaptırımların gevşetilmesinin hemen ardından hükümetler tarafından aşırı miktarda casus ekipmanı satın alınması gibi geçmiş kalıplara dayalı gözetim tedarikini tahmin edebilir.

Fasman, Newark, New Jersey ve Los Angeles, California’daki polis departmanlarında takıldı ve devriye gezen memurlara katıldı.

“Polislerin telefonlarında [sokakta yüksek sesli patlamalar algılandığında uyarı gönderen] ShotSpotter uygulamaları var; Los Angeles’ta yüksek rütbeli bir memur, bu tahmine dayalı polislik uygulamasına gerçekten aşinaydı” diye açıklıyor. “Diğer memurlara ne yapacaklarını açıklayan tekno inek tipi klişe değildi – bunlar teknolojiyi günlük operasyonlarına entegre eden sıradan memurlardı.”

Fasman ayrıca, memurların, devasa bir akıllı kamera ağı içeren ve vatandaşların telefonlarını takip edebilen Çin yapımı ECU-911 sistemini nasıl kullandığını incelemek için Ekvador’daki bir polis departmanıyla birlikte çalıştı . “Çarpıcı olan, açıkça ikili bir amaca sahip olması – faydalı, çünkü polis, ambulans ve itfaiye müdahalelerini birbirine bağlıyor, ancak devletin siyasi muhalefeti istenmeyen bir şekilde izlemek için sistemi kullanabileceği de açık” diyor.

Fasman’ın gözetim operasyonlarına erişim elde etme ipuçları şunları içerir:

- Bunu yapmak güvenliyse, devam edin ve polise – muhtemelen bir halkla ilişkiler görevlisine – birkaç günlüğüne bir polis birimine katılıp katılamayacağınızı sorun. Böyle bir talep birçok ülkede veya şehirde reddedilebilirken, Fasman bazılarının “bazı departmanlar teknoloji konusunda bilgili görünmek istediğini” kabul edebileceğini ve diğerlerinin bunun toplum için net faydalar sağladığına ikna olduğunu söylüyor.

- Newark’s Citizen Virtual Patrol gibi bölgenizde bulunabilecek herhangi bir kamu erişimli sokak gözetleme sisteminde oturum açın ve ortaya çıkan gizlilik sorunları hakkında bir fikir edinmek için polisin izlediği aynı yayınları izleyerek saatler geçirin.

- Erişim isteğinizde dürüst olun – ancak aşırı samimi olmayın . “Açıkçası, üzerinde çalıştığınız şey hakkında asla yalan söyleyemezsiniz çünkü o zaman bir gazeteci olarak sözünüz biter” diyor Fasman, ancak talebinizi olabildiğince belirsiz tutmanızı öneriyor. “’Bu teknolojilerin sivil özgürlüklerimiz için ne gibi tehlikeler oluşturduğuna dair bir yazı yazıyorum’ yerine ‘Bu zor konular hakkında nasıl düşündüğünüze dair bir yazı yazıyorum’ deyin. Bunların ikisi de doğru, ama biri sizi içeri alacak, biri girmeyecek.”

- “Vatozlar” ile ilgili veriler için içeriden kaynaklar veya eski çalışanlar araştırın. Uluslararası mobil abone kimliği (IMSI) yakalayıcıları olarak da bilinen hücre sitesi simülatörleri – polis departmanları arasında bu sistemler hakkında “katı bir sessizlik kuralı var” olduğundan, polisle gömmek, muhtemelen “vatozların” konuşlandırılmasıyla ilgili ayrıntıları açıklamayacaktır. Fasman. Bunun yerine, kamuya açık kayıtları araştırın ve ACLU’nun ABD için derlediği ve cihazların sahibi olan 75 kurumu tanımlayan bu vatoz haritası gibi sivil özgürlük gruplarından ipuçlarını ve veritabanlarını arayın .

Bulunması Zor Casus Yazılım Nasıl ve Ne Zaman Aranır?

Muhabirler ayrıca, yaptırımların gevşetilmesinin hemen ardından hükümetler tarafından aşırı miktarda casus ekipmanı satın alınması gibi geçmiş kalıplara dayalı gözetim tedarikini de tahmin edebilirler. Libya’nın casus teknoloji satın alma anlaşmalarıyla ilgili Wall Street Journal soruşturması, “ Uluslararası toplum ticari yaptırımları kaldırdıktan sonra Libya, gözetim ekipmanı alışveriş çılgınlığına başladı” dedi.

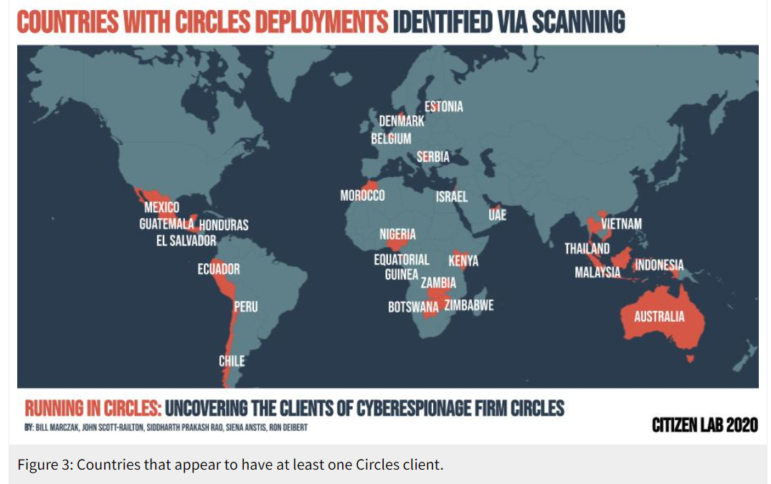

Citizen Lab’deki araştırmacılar, en az 25 ülkenin cep telefonlarını hızla bulabilen ve durdurabilen Circles casus yazılımını kullandığına dair kanıtlar buldu . Resim: Ekran görüntüsü

Uzmanlar, tespit edilmesi en zor teknolojilerden birinin, telefonun kendisini – özellikle de Circles sistemini – hacklemeden telefon iletişimini hackleyen tür olduğunu söylüyorlar , çünkü telefonda izinsiz girdiğine dair hiçbir iz bırakmıyor. Bunun yerine, aramaları farklı telekomünikasyon ağları arasında yönlendirmek için kullanılan ortak bir sinyalizasyon sistemindeki zayıflıklardan yararlanır. Yazılım , ev kablosuz ağının telefonun dolaşımda olduğuna inanmasına neden olarak bir telefonun yaklaşık konumunu saniyeler içinde belirleyebiliyor ve bildirildiğine göre aramaları ve metinleri de kesebiliyor.

Araştırmacılar ve muhabirler, Circles ürünlerinin devlet tarafından dağıtımını tespit etmek için genellikle açık kaynak araçlarına ve içeriden ipuçlarına güvendi.

Ancak, geçen yıl Toronto’nun Üniversitesi’nde araştırmacılar Vatandaş Lab tarayarak: yeni bir yöntem bulduk Şeylerin Internet (IOT) arama motorlarına gibi Shodan ve Censys olan ana makine adları Daireler dağıtımları ile ilişkili bir sahte bir alan adı içeren dijital güvenlik duvarları için. Citizen Lab, “tracksystem.info” alan adını arayarak, Circles sistemlerini satın alan 25 hükümeti ve hatta bunları kullanan belirli ajansları tespit etti.

Dijital metodolojileri karmaşıktır, ancak “Çevreler İçinde Çalıştırma” raporlarının “Parmak İzi ve Çevreleri Tarama” bölümünde ayrıntılı olarak açıklarlar .

İnsan hakları grubu Access Now şu anda Latin Amerika ve Karayipler’deki hükümetler tarafından gözetim teknolojilerinin edinilmesine ilişkin büyük bir araştırmayı tamamlıyor. Yerel muhabirler, bu veritabanının Temmuz ayında Access Now sitesinde yayınlanmasını izleyebilir veya doğrudan araştırmacılarıyla iletişime geçebilir .Wall Street Journal muhabirleri, Çinli teknisyenlerin Ugandalı muhalefet lideri Bobi Wine tarafından kullanılan şifreli iletişimleri hacklemek için polis tarafından işe alındığını tespit etti.

“Dijital çağda insan hakları konusunda dünyanın önde gelen konferansı” olarak faturalandırılan son RightsCon zirvesinde , Access Now Latin Amerika politika yöneticisi Gaspar Pisanu, raporun kaynaklarının FOI talepleri, röportajlar ve kurumsal basın bültenlerini içerdiğini söyledi.

Pisanu GIJN’ye, LinkedIn’in de araştırma için etkili bir kanal olduğunu kanıtladığını ve muhabirlerin bu platformu, hükümetlerin gözetim tedarikçilerinin mevcut yöneticilerini – özellikle de yeni eski çalışanlarını – belirlemek ve onlarla röportaj yapmak için kullanabileceğini söyledi.

Pisanu ile aynı panelde konuşan Laboratório de Politicas Públicas e Internet (Kamu Politikası ve İnternet Laboratuvarı veya LAPIN) baş meclis üyesi Thiago Moraes, araştırmacıların yerel şirketlerin sahip olduğu maliyetli “gözetim çözümlerinin” birçoğunun bulunmasına şaşırdıklarını söyledi. Brezilya’daki yetkililer geleneksel satın alma yöntemleriyle satın alınmadı, ancak yabancı şirketler tarafından “pilot testler” olarak ücretsiz olarak bağışlandı.

Harvard’ın Afrika ve Afro-Amerikan Çalışmaları Bölümü’nde araştırmacı olan Bulelani Jili, The Wall Street Journal’ın 2019 tarihli bir araştırma öyküsüne işaret ediyor Afrika’daki birçok sivil toplum kuruluşu için “gözetim teknolojisinin bir Batı meselesi olduğuna” dair önceki algıların değiştiği önemli bir an olarak. Bu haberde muhabirler, Çinli teknisyenlerin Uganda siber güvenlik polisi tarafından muhalefet lideri Bobi Wine tarafından kullanılan şifreli iletişimleri hacklemek için işe alındığını buldu. Soruşturma, polisin Wine’ın WhatsApp hesabını hacklemek için yaptığı başarısız girişimlerden sonra, Uganda’nın en büyük dijital tedarikçisi Huawei’den yazılım mühendislerinin Wine’ın “Firebase Crew” sohbet grubuna girmelerine yardım ettiğini iddia etti. Polis daha sonra planlanan muhalefet mitinglerini durdurdu ve Wine ve birkaç destekçi tutuklandı. Wall Street Journal, Çin’deki Huawei yöneticilerinin Uganda’daki herhangi bir bilgisayar korsanlığını bildiğini, yönettiğini veya onaylamadığını “bulmadığını” kaydetti.ve bir şirket sözcüsünün Huawei’nin “hiçbir zaman ‘hack’ faaliyetlerine katılmadığını” belirttiğini aktardı.

Jili, gazetecilerin, birkaç Afrika hükümetinin izleme teknolojileri satın almak için kullandığı, “öncelikle Çin’den” artan sayıda yumuşak krediyi inceleyebileceğini söyledi.

“Uganda gibi görece düşük gelirli bir ülke, özellikle veri kümeleri suç oranının azalmasıyla doğrudan bir ilişki göstermediğinde, neden bir kamera izleme sistemi satın almak için Çin’den 126 milyon dolarlık kredi alsın?” O sorar.

Çin’in etkisinin kapsamı, geçen yıl Carnegie Uluslararası Barış Vakfı’nın bir ABD hükümet komisyonuna verdiği ifadede dile getirildi . Düşünce kuruluşu, 13 Afrika hükümetinin Zimbabwe’deki Cloudwall yüz tanıma sisteminden Huawei’nin Kenya ve Uganda’daki “Güvenli Şehirler” vatandaş izlemesine kadar gelişmiş Çin gözetim teknolojisi satın aldığını tespit etti.

Fransız gazeteci Tesquet, alanın patladığı konusunda uyarıyor. ” Bu,” diyor, “buzdağının sadece görünen kısmı.”

Ek kaynaklar

Gazeteciler Artan Gözetim Tehdidiyle Nasıl Başa Çıkıyorlar?

Telefonla Gözetlemenin Hızlı Yükselişi

Bu hikaye faydalı oldu mu? Bilgileri nasıl kullandığınızı paylaşarak GIJN’nin etkisini haritalandırmamıza yardımcı olun .

Rowan Philp , GIJN için bir muhabirdir. Eskiden Güney Afrika Sunday Times baş muhabiriydi . Bir dış muhabir olarak, dünya çapında iki düzineden fazla ülkeden haberler, siyaset, yolsuzluk ve çatışmalar hakkında haber yaptı.