Capítulo 3: investigar delitos electrónicos

Guía Recursos

Guía de GIJN para investigar el crimen organizado

Capítulo Guía Recursos

Capítulo 1: Cómo investigar las finanzas del crimen organizado

Capítulo Guía Recursos

Capítulo 2: investigar el tráfico de drogas

Capítulo Guía Recursos

Capítulo 3: investigar delitos electrónicos

Capítulo Guía Recursos

Capítulo 4: investigar secuestros políticos y desapariciones forzadas

Capítulo Guía Recursos

Capítulo 5: tráfico de personas, un mal a la vista de todos

Capítulo Guía Recursos

Capítulo 6: cómo investigar el tráfico de armas

Capítulo Guía Recursos

Capítulo 7: investigar delitos ambientales y cambio climático

Capítulo Guía Recursos

Capítulo 8: investigar el tráfico de antigüedades

Capítulo Guía Recursos

Capítulo 9: investigar Estados mafiosos y cleptocracias

Este capítulo, que se enfoca en el ciberdelito y la investigación en la Dark Web, fue escrito por Kate Fazzini, periodista tecnológica de la cadena de televisión estadounidense CNBC.

La ciberdelincuencia es la actividad criminal perpetrada en el ámbito digital. A menudo pensamos en el ciberdelito como “hackeo”, que se refiere al acceso no autorizado a un ambiente digital. Pero existen muchos otros tipos de delitos, incluyendo crímenes físicos, que se extienden a este mundo.

Desde el tráfico de pornografía infantil, hasta un banquero que cambia la clave del cajero de un cliente y extrae dinero de manera ilegal, o el robo de código fuente, caen en esta categoría. El ciberdelito, cuando tiene éxito, a menudo revela la explotación de vulneraciones a la intimidad legal; por ejemplo, cuando una compañía no ha cifrado de forma correcta información personal y los datos son robados, podría tratarse de una violación a la privacidad del consumidor por parte de la empresa o de un ciberdelito orquestado por los individuos que robaron los datos.

Uno de los recursos más valiosos para el periodismo de ciberseguridad es la base de datos jurídica estadounidense PACER.

Las pérdidas monetarias relacionadas con el ciberdelito son astronómicas y, al mismo tiempo, muy difíciles de predecir o calcular. En el pasado, el inversor billonario Warren Buffet ha comentado que insiste en que sus negocios eviten el mercado de seguros cibernéticos, porque no hay suficiente información para predecir cuánto dinero podría perderse. Este riesgo, tan complicado de definir, contrasta con nuestra comprensión de otros tipos de pérdidas monetarias debido a desastres naturales, como huracanes o inundaciones, u otras clases de actividad criminal, como robos a bancos o sabotajes. Los cálculos aproximados de varias fuentes —incluyendo McAfee, Cybersecurity Ventures, el Instituto SANS y el FBI— revelan que los daños ocasionados a gobiernos y empresas por el ciberdelito se miden en trillones de dólares.

Los bajos fondos de la ciberseguridad están estructurados como el mundo corporativo. Las “incubadoras” de pequeñas bandas criminales, con poca conexión geográfica o de interés entre sí, pueden florecer, robar herramientas unos de otros, competir y colaborar, todo con una agilidad y ambición comparable a la de Silicon Valley. Los grandes jugadores de este submundo buscan unir sus intereses criminales a través de Asia, Europa, África y las Américas, utilizando un liderazgo centralizado, reclutadores criminales que se comportan como ejecutivos de recursos humanos e incluso versiones surrealistas de servicios de atención al cliente, a donde pueden llamar las víctimas para aprender a establecer una cartera Bitcoin que les permita pagar un rescate.

Gran parte de esta actividad ilegal se origina o se realiza en un lugar llamado la “Dark Web”, un estrato oculto de internet al que solo se puede acceder por medio del navegador

Tor. Un día cualquiera, puedes “aplicar” a una vacante en la Dark Web para operar un bot de ransomware en tu país, o para ser un conductor de Uber que lava dinero con ganancias cibernéticas de viajes falsos, o una mula de dinero que utiliza una tarjeta de débito falsa para sacar efectivo de un cajero automático de manera fraudulenta.

Posibles fuentes

Investigadores académicos: muchos centros universitarios monitorean y rastrean los ataques digitales y podrían ofrecer pistas para casos específicos. Carnegie Mellon es uno de los más famosos en Estados Unidos y también sirve como sede del Equipo de Respuesta ante Emergencias Informáticas (CERT, por sus siglas en inglés), cuya responsabilidad es difundir alertas de vulnerabilidad. La Universidad de Cambridge en Reino Unido también tiene un centro de ciberdelincuencia. Compañías de ciberseguridad: Las firmas como McAfee, Crowdstrike, Carbon Black, FireEye y los grandes proveedores de servicios en la nube como Amazon, Microsoft y Google cuentan con varios equipos forenses que monitorean los ataques más recientes. Es más fácil contactar a estas compañías para discutir qué tipos de ataques están registrando. Toma en cuenta, sin embargo, que se trata de vendedores y que tienen un interés comercial en estos temas. No quiere decir que no sean expertos, pero ten en mente que los conflictos de interés pueden afectar su objetividad. Considera contactar al personal de ciberseguridad de las compañías que han sido atacadas, incluso como referencia, para comprender mejor lo que sucedió. Estas fuentes pueden ser más difíciles de cultivar, pero le ofrecen una perspectiva crítica a tu trabajo periodístico. Funcionarios gubernamentales: Solo en Estados Unidos, al menos 20 departamentos y agencias federales tienen personal dedicado al ciberdelito. La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA por sus siglas en inglés) del Departamento de Seguridad Nacional es, probablemente, la más abierta con la prensa gracias a su cometido de interactuar con el público. La división de ciberdelincuencia del FBI genera estadísticas valiosas e imparciales que pueden ayudarte a complementar tus artículos con información factual y objetiva sobre los ciberataques y su costo. El Servicio Secreto y el Departamento de Tesorería de Estados Unidos son otras fuentes que debes tomar en cuenta. Las agencias gubernamentales homólogas de otros países del mundo también deberían ser de ayuda. En Reino Unido, está el Centro de Ciberseguridad Nacional, que tiene un equipo de prensa que trabaja con periodistas. Europol cuenta con su propio Centro Europeo de Ciberdelincuencia. El Centro Nacional de Preparación contra Incidentes y Estrategias para la Ciberseguridad (NISC, por sus siglas en inglés) de Japón anunció hace poco que establecería una agencia dedicada a enfrentar la ciberdelincuencia. La ONU dispone de un programa de ciberdelincuencia como parte de su Oficina contra la Droga y el Delito. Víctimas: Las víctimas de ciberdelitos pueden no tratarse de personas sino de una serie de instituciones, facciones, gobiernos, plataformas de redes sociales, entre otros. Es clave contactarlos para discutir su experiencia durante cualquier ciberataque. Todos los reportes deberían incluir un intento de contactar a la víctima y/o una explicación de por qué él, ella o la entidad declinaron comentar. Ten en mente que las primeras impresiones sobre la escala y el daño de un ciberataque pueden ser engañosas. En mi experiencia, a menudo sucede que un incidente que parecía terrible al principio no es dañino para la corporación, mientras que otros inocuos son en extremo nocivos.

Consejos y herramientas

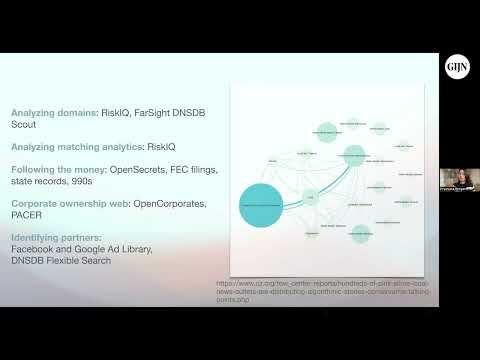

Ya que muchos ciberataques terminan en las cortes de Estados Unidos —ya sea debido a los procesos penales o demandas civiles— una de las fuentes más valiosas para el periodismo de ciberseguridad es la base de datos jurídica estadounidense PACER (aplican costes, basado en las búsquedas y documentos), un acrónimo que en inglés

significa Acceso Público a los Registros Judiciales Electrónicos. Leer los procedimientos legales, en particular las acusaciones contra ciberdelincuentes nacionales o extranjeros, puede ofrecer una idea más completa de los ciberataques y resaltar los límites que existen en el sistema legal para enjuiciarlos. Los periodistas también deberían familiarizarse con el buscador Shodan, por medio del cual pueden hallar dispositivos conectados que están abiertos a internet.

Las agencias gubernamentales y compañías de ciberseguridad, estas en particular, pueden ser colaboradoras valiosas para desenmascarar a los criminales digitales o realizar un análisis forense de un crimen. Sin embargo, los periodistas deberían tomarse el tiempo para monitorear estas relaciones, a fin de identificar otros lazos comerciales o conflictos de interés. A la vez que se aseguran de que su investigación no está solo recibiendo la versión de los hechos que conviene a su contacto. Las compañías de ciberseguridad a menudo están felices de cooperar con los periodistas u otros proyectos de servicio público porque les da buena publicidad. De ahí que debería dejarse claro en el reportaje qué papel tiene la compañía en la historia.

Casos de estudio

Atraco bancario post-soviético

La historia no se publicó en un periódico sino que la produjo una firma de investigación sobre ciberseguridad llamada Trustwave. Este informe de investigación de 2017, sin embargo, demuestra cómo desglosar y comunicar cada parte de una conspiración de crimen cibernético puede ayudar a la gente a entender este mundo complejo. Para descargar una copia es necesario hacer una solicitud a Trustwave.

Filtración de datos de consumidores de Equifax

Esta es una historia que produje para CNBC sobre una filtración masiva de datos de una de las oficinas de crédito de consumidores más grandes en Estados Unidos. Pude convencer a un analista de seguridad —alguien trabajando a un “nivel bajo” pero con una posición crítica e involucrada— para que me describiera las frustraciones de buscar la enorme cantidad de datos robados durante la filtración de Equifax. Mientras que la filtración se atribuyó a China, los datos robados nunca se han encontrado en la Dark Web o en ningún otro sitio, una circunstancia un tanto inusual ya que este tipo de información hackeada suele venderse de una u otra manera después. Esta historia ha sido citada por legisladores en sesiones del congreso de los Estados Unidos sobre Equifax y otras filtraciones.

Historia de las contraseñas NIST

Este reportaje clásico del Wall Street Journal cuenta la historia sobre los arrepentimientos de un empleado de gobierno que ayudó a crear los requerimientos de “letra, número y símbolo” para contraseñas que todos conocemos… y odiamos. Esta pieza fue importante para conectar el problema de la ciberseguridad desde un punto de vista del usuario final —cómo todos odiamos inventar infinitas combinaciones de contraseñas— con el panorama de lo poco que entendemos sobre la ciberseguridad en general.

El ascenso del ejército de hackers de Corea del Norte

Esta es una investigación exhaustiva que miró más allá de los orígenes de un único hackeo. La historia del New Yorker perfila una de las mayores entidades de ciberdelincuencia del mundo: el ejército de hackers del gobierno de Corea del Norte. A pesar de su nombre banal, la Agencia General de Reconocimiento (RGB por sus siglas en inglés) del país es una bestia “de muchas cabezas”, que realiza desde ataques de ransomware hasta atracos bancarios de criptomonedas. Se asume, en términos generales, que son responsables por uno de los hackeos más audaces de la historia: el ataque a Sony Pictures en 2014. Un reporte de las Naciones Unidas sobre las actividades ilícitas de la organización sitúa su impacto global en $2 mil millones de dólares, gran parte de los cuales se canalizan para financiar el programa de armamento de Corea del Norte. Y el New Yorker lleva a los lectores entre bastidores para explicar cómo la RBG recluta y ejecuta estas operaciones de ciberdelincuencia en el mundo.

Estrategias de investigación

La naturaleza de las investigaciones de ciberdelincuencia significa que es poco probable que conozcamos información sobre el atacante después del delito.

Las principales diferencias entre el crimen tradicional y el cibernético residen en tres áreas clave: cómo se comparan los autores del ciberdelito, cómo se definen las víctimas de la ciberdelincuencia y los nuevos problemas que genera la ciberdelincuencia.

Delincuentes

En el crimen tradicional —ya sean infracciones de tráfico o asesinato—, los autores suelen vivir cerca del área del crimen. Las leyes de cada nación varían respecto al acceso que se tiene a los acusados pero, cuando es posible, se considera una práctica ética que los periodistas obtengan el lado de la historia del criminal, sin importar qué tan insignificante sea el caso. En Estados Unidos, donde se considera a una persona inocente hasta ser probada culpable, los periodistas que no intentan contactar al acusado están cometiendo una negligencia. Incluso un “sin comentarios” o “el señor Smith no pudo ser contactado después de múltiples intentos” o “un abogado de la señora Miller declinó comentar al respecto” es suficiente.

Si no hay un sospechoso específico, como en la violencia entre pandillas o los crímenes raciales, los periodistas deben recopilar información sobre el autor preguntando a la policía y a la comunidad en la que ocurrió el crimen.

Al cubrir un ciberdelito, pocas veces se tiene esta oportunidad. De hecho, muchas veces se da la vuelta a estas expectativas. El “acusado” podría ser un grupo de cibercriminales o un individuo que se jacta del crimen en línea; un gobierno extranjero; un espía gubernamental infiltrado dentro de la organización o un adolescente en un sótano en Helsinki.

Recorded Future —una publicación sobre la industria de una compañía de ciberseguridad con el mismo nombre— resaltó hace poco un caso en el que 106 miembros de la mafia italiana fueron arrestados en relación con una serie actividades ciberdelictivas, incluyendo la suplantación de tarjetas SIM y estafas de Business Email Compromise (BEC). La suplantación de tarjetas SIM es el uso fraudulento de tarjetas SIM para hacerse pasar por el teléfono de una persona y así realizar la autentificación dual de una cuenta bancaria y perpetrar fraude electrónico; mientras que BEC también involucra convencer a las víctimas para que hagan transferencias fraudulentas por correo. Estos crímenes a menudo están conectados entre sí y causan pérdidas billonarias para negocios y personas cada año, según el FBI.

Sin embargo, la naturaleza de las investigaciones de ciberdelincuencia significa que es poco probable que conozcamos información sobre el atacante después de lo ocurrido. Se puede tardar semanas, meses o incluso años solo para identificar el país donde se originó el ataque. Esto presenta varios retos para el periodista que cubre el crimen. Cuando se encuentren con esta ambigüedad respecto al delincuente, el reportero debería tomar en cuenta los siguientes consejos:

Las investigaciones cibernéticas no son, ni de lejos, una ciencia exacta. Las afirmaciones de los investigadores o expertos acerca de los autores que podrían estar involucrados —ya sean naciones, un grupo de “hackers” o un individuo— a menudo se equivocan, en especial justo después del incidente. Estas declaraciones deberían ser tomadas con precaución. Los ciberdelincuentes utilizan muchas capas para ocultar su identidad, en especial durante ataques sofisticados. La información inicial sobre un hacker criminal sospechoso podría ser una posible distracción. Los periodistas deberían asegurarse de informar a la audiencia sobre el tiempo que puede tardar la investigación.

Todo esto dificulta mucho conseguir declaraciones desde el lado criminal en la ecuación del ciberdelito. Sin embargo, he encontrado que es más fácil conseguir que hable contigo alguien que ha cometido un ciberdelito, para explicar su punto de vista y cómo se realizó el crimen desde su perspectiva, que conseguir a una víctima dispuesta a declarar. Lo cual nos lleva al siguiente problema.

Las víctimas

En vista de que la identidad de los ciberdelincuentes puede no quedar clara al principio, los periodistas suelen cambiar su enfoque a la víctima: a menudo, una corporación antipática o una agencia gubernamental, que pueden ser objetivo de la indignación del público debido a fallas reales o percibidas en su protección de datos de los ciudadanos/consumidores.

Sin embargo, los periodistas deben recordar que estas entidades son víctimas y que dan empleo a personas que pueden verse afectadas por el delito. Los técnicos y encargados de seguridad en una compañía que ha sido atacada pueden pasar meses remediando el ataque, sobre todo en el caso de malwares y ransomwares persistentes. Incluso, estos empleados terminan reportando problemas con trastornos de estrés postraumático (TEPT). Otros duermen en sus oficinas durante días y se enfrentan al acoso de clientes o colegas que los culpan por los hechos.

Es verdad, las compañías son negligentes con la seguridad y algunas toman malas decisiones sobre cómo gastar su dinero y a quién contratar para puestos clave de seguridad y tecnología. Sí, algunas organizaciones gubernamentales y sin ánimo de lucro tienen un planteamiento de gestión complicado y se apoyan en tecnología obsoleta. Otras están bastante al día y practican una gestión responsable, pero cometen un único error del que puede aprovecharse un atacante.

A pesar de ello, los reporteros a menudo pasan por alto la distinción entre víctima y delincuente de una manera que no sería aceptable en el periodismo sobre el crimen tradicional. En cambio, comprender a la víctima y por qué fueron el objetivo puede ayudarnos a entender el delito. El escrutinio de las vulnerabilidades es parte del proceso, pero no debería ensombrecer el hecho de que fue otra entidad la que cometió la falta.

Los periodistas que aborden una historia sobre ciberseguridad deberán comprender a todos los jugadores nacionales e internacionales involucrados.

Informar sobre un ciberdelito, entonces, requiere una perspectiva matizada. Aunque la identidad del delincuente o delincuentes no sea clara de inmediato, sigue habiendo un elemento criminal involucrado. Encontrar información sobre la persona, entidad o país partícipe del ataque debería ser una responsabilidad constante para los periodistas de ciberdelincuencia, como lo es para las fuerzas policiales y otros investigadores.

Aquí es donde una base de fuentes sólidas es importante. Para comprender cómo sucedió una vulneración, los periodistas deben hacer todo lo posible para conseguir información, incluso off the record, de parte de las personas más cercanas a la filtración que pueden interpretar lo que el ataque y la respuesta a este significan. Estas fuentes pueden ser muy difíciles de cultivar. Convencer a un empleado para que vulnere un acuerdo de privacidad para hablar off the record es difícil, convencer a un empleado veterano de seguridad —que, de seguro, haya buscado no involucrarse con los periodistas con información confidencial— es aún más difícil.

Pero los reporteros deberían trabajar para establecer un círculo de individuos cercanos a la vulneración y contactarlos. Si los únicos expertos disponibles para comentar son externos y sin un conocimiento directo del incidente, tendrán que decantarse por aquellos que se dedican a la ciberseguridad, por encima de teóricos o académicos que no han estado en el frente. Los profesionales, en este caso, deben haber trabajado de forma directa en puestos de ciberseguridad de algún tipo en los últimos doce meses.

Cultivar fuentes en las partes interesadas globales es vital en el tema de ciberseguridad.

El mundo externo

Otra manera en la que los reportajes sobre ciberseguridad difieren del periodismo sobre crimen tradicional es en la relativa importancia que tiene el mundo externo en cómo se percibe el crimen.

Los periodistas que aborden una historia sobre ciberseguridad deberán comprender a los jugadores nacionales e internacionales involucrados, para dar a sus lectores una comprensión integral del tema.

Un buen ejemplo: escribiendo una documentación técnica reciente sobre un incidente con ransomware en una ciudad de Texas, los involucrados incluían a la Universidad A&M de Texas (incluyendo a voluntarios), oficinas locales del FBI, al Servicio Secreto (debido a su relación con el fraude electrónico), el Departamento de Seguridad Nacional y a una compañía de respuesta a incidentes cibernéticos de Washington, DC. Como la compañía formaba parte de la industria del petróleo y el gas y pertenecía a Arabia Saudita, el país también envió investigadores. El equipo saudí descubrió un error en cierto proceso de un software de ingeniería originado en Francia, por lo que la Unión Europea comenzó su propia investigación junto con la Agencia de Ciberseguridad Nacional francesa. Como resultado, este ataque en apariencia aislado en el sudeste de Estados Unidos desencadenó inquietudes de seguridad nacional tanto para Estados Unidos como para Arabia Saudita y cualquier país o compañía que utilizara el software francés, y se convirtió en una prueba para la Unión Europea en sus intentos por hacer cumplir sus leyes con más tenacidad.

Mi último consejo es que cultivar fuentes entre los actores globales es un tema vital para la ciberseguridad. Una historia que aún me arrepiento de no cubrir mejor involucra las diferencias entre el hackeo a la campaña de la candidata a la presidencia de Estados Unidos, Hillary Clinton, en 2016 comparada con la del actual presidente francés, Emmanuel Macron, cuya campaña se realizó un año más tarde. Aunque sabemos mucho sobre la infiltración rusa de la primera campaña, nunca obtuvimos la historia completa sobre cómo los rusos fallaron en su intento de dañar la campaña de Macron, que ganó la presidencia francesa.

Mucho de esto tiene que ver con las interesantes e innovadoras técnicas utilizadas por el director de ciberseguridad de Macron para anticiparse a la desinformación rusa y responder de manera proactiva a ella. Esto incluía plantar información falsa en los correos que la campaña de Macron sabía que estaban siendo hackeados, permitiéndoles negar en público la operación entera. De haber cultivado mejores relaciones con el gobierno francés y la campaña, hubiera podido crear una historia más completa sobre los errores cometidos por el equipo de seguridad de las elecciones estadounidenses que no deberían repetirse. En cambio, quizás alguno de ustedes, lectores, la escriba.