أدواتٌ استقصائيّة يحبّها الصّحفيّون

في قصةٍ نشرناها الأسبوع الماضي، شاركت شبكة GIJN اثني عشر تكتيكًا استقصائيًا أشار كبار المراسلين إلى أنّها المفضّلة لديهم. وكما لاحظنا، هنالك عشرات من تقنياتِ كشفِ الفضائح التي يمكن أن تساعد الصّحفيين على الوصول إلى المصادر والبيانات صعبة المنال. أرادت شبكة GIJN بهاتين القصتين أن تسلّط الضّوء على الأساليب التي أشاد بها الصّحفيون مراراً في المقابلات التي أُجريت معهم خلال العام الماضي.

ويسعدني أن أشارك هنا عشرات الأدوات الرقميّة التي وجدها هؤلاء الصّحفيون أنّها مفيدةُ في أيٍّ تحقيقٍ تقريبًا، خاصةً تلك الأدوات التي لا تتطلّب إلا القليل من المهارات الرقميّة.

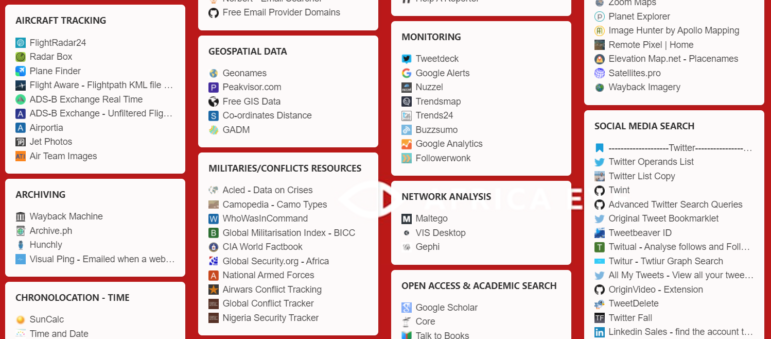

تجدر بي الإشارة إلى Flourish – وهي أداةٌ مجّانية وسهلة الاستخدام لصنع الرّسوم البيانية وتصوير البيانات التي يبدو أنّها محبوبةٌ من الجميع – وهذه اللوحة الرّائعة التي تضم 200 أداة جمعها فريق BBC Africa Eye. وتنقسم هذه اللوحة حسب الفئةِ الاستقصائيّة وتتضمّن بعض مجموعات البيانات الخاصّة بالجنوب العالمي.

لقطة شاشة من لوحة BBC Africa Eye، والتي تضمّ أكثر من 200 أداة رقميّة ضمن عشرين فئة استقصائيّة. الصّورة: لقطة شاشة

مواقع مجّانية لأخذ مقاطع الفيديو وتنزيلها. خلال أعمال الشّغب في مبنى الكابيتول الأمريكي في 6 كانون الثاني/يناير، استخدم صحفيون من منظّمة Bellingcat غير الرّبحيّة الاستقصائيّة تقنيةً شائعة وآخذة في الانتشار لجمع الأدلّة المحتملة حول خبرٍ عاجل: فقد وجّهوا مقاطع الفيديو من وسائل التّواصل الاجتماعي والبثوث المباشرة والصّور إلى أعمدة على TweetDeck. ثم تمّ تنزيل المواد التي عثروا عليها وأرشفتها باستخدام twittervideodownloader.com لتويتر، FBdown.net لفيديوهات فيسبوك، y2mate.com لموقع يوتيوب. وهذا يعني أنه بات لديهم حصيلتهم الخاصة من مقاطع الفيديو لفهمِ ما حدث في واشنطن العاصمة في ذلك اليوم، حتّى لو أزالَ مستخدمو وسائل التّواصل الاجتماعي المحتوى.

إذا كان هناك خطرُ خرق أيّ سياساتٍ خاصّةٍ بالحقوق لهذه المواقع الخارجيّة، فاستخدم برنامج (command-line software)، مثل youtube-dl لتنزيل فيديوهات من YouTube.

أدوات لمساعدة الصّحفيينن على الأرشفة، و”العودة بالزّمن إلى الوراء”. يحاول السّيِّئون أحيانًا تغييرَ أو إزالةَ الأدلّة الرقميّة على مخالفاتهم – خاصّةً بعد أن تتّصل بهم للتعليق عليها وتطلعهم على النّتائج التي توصّلت إليها. وللحفاظ على هذه الأدلّة، يحبّ الصّحفيون استخدام هذه الأدوات: Hunch.ly – التي تُؤرشف بحثك عبر الإنترنت؛ وWayback Machine– وهو موقع كتبت عنه GIJN مؤخرًا. وarchive.today التي يمكنها نسخ صفحات الويب والاحتفاظ بها.

أدوات جديدة لتتبُّع التّضليل والجماعات اليمينيّة المتطرّفة على تيليغرام. لعدّة سنوات، صُنِّفتْ منصّةُ CrowdTangle للبحث على فيسبوك بين الأدوات الأكثر إفادة للرائدين في مجال التعقُّب الإلكتروني، وكمنصّة قويّة لتتبُّع المعلومات المضلّلة، والأشخاص المسؤولين عن التضليل على فيسبوك وإنستاغرام وتويتر. ومن الجدير بالذّكر أن مراسل ProPublica “كريغ سيلفرمان” – الرائد في مجال تتبُّع المعلومات المضلِّلة – ذكر أن CrowdTangle هي أداته المفضّلة في مقابلة حول أدواته المفضّلة أُجريت العام الماضي. ولكن حتى هذه الأداة لا تعمل مع بعض منصّات التّواصل الاجتماعي الأحدث التي تفضّلها في الغالب جماعات اليمين المتطرّف والجماعات السلطويّة والميليشيات، مثل تيليغرام. في الآونة الأخيرة، حقق المراسلون المختصّون في التّضليل الإعلامي مثل صحفية BuzzFeed “جين ليتفينينكو” فتوحًا في كيفيّة متابعة القنوات على تيليغرام؛ واستخدمت عمليّات البحث عن الكلمات الرئيسية على tgstat، وتطبيق Telegago، وباستخدام مصطلحات بحث محددة في Google مع أحرف البدل (wildcards)، مثل Site:t.me /*. ويقول المراسلون على هذا الموضوع أنهم يتفقّدون التّحديثات على نهج البحث أسبوعيًا على OSINTcurio.us. Hoaxy أداةٌ أخرى جاؤوا على ذكرها كثيراً بوصفها أداةّ مفضّلة لتحديد مواقع حملات التّضليل.

“الهواتف الافتراضية المدفوعة مسبقًا”. نظرًا للتهديدات المتزايدة للقرصنة والمضايقات، وجد العديد من الصّحفيين، والصحفيين المستقلّين على وجه الخصوص، أن خدمة Google Voice أداةٌ مهمّة. يمكّنك النّظام من توصيل أرقام هاتفك الحاليّة وحتى رقم غرفة الفندق التي تقيم فيها برقمٍ واحدٍ لا يمكن تعقُّبه – من المحتمل أن يكون الرقم الوحيد الذي ستحتاجه على الإطلاق. يقدّم النّظام نصَّ بريدٍ صوتيّ يمكن البحث فيه، ويمكن أن يحمي الصحفيين من التّحرّش كما تحميهم الهواتف المدفوعة مسبقًا.

قوائم المهمّات. يقول الصّحفيون إن الأدوات التّنظيميّة الرّقميّة الجديدة أثبتت فعاليتها بشكلٍ مدهش في دعم التّحقيقات المعقّدة. وأوصوا بمنصّات مثل Things App والتطبيق البسيط الموجود على شبكة الإنترنت WorkFlowy وهو أداة لإدارة المشاريع، يستخدم الملاحظات التّفاعلية بدلاً من المجلدات (folders). يمكن للصّحفيين في البلدان التي تواجه مخاطر عالية للمراقبة الصحفية – أو منْ قد تُصادر معدّاتهم منْ قِبل السّلطات القمعيّة – حماية مجلدات قائمة المهمات باستخدام أداة التشفير VeraCrypt، والتي يمكنها أيضًا تمويه تلك المجلدات حتى لا تجذب الانتباه إذا وقع الجهاز في الأيدي الخطأ.

خنادق دفن جماعي حُفرت أثناء تفشّي فيروس كوفيد-19 في قم، إيران. الصورة: صورة الأقمار الصناعية ©️2020 Maxar Technologies

صور الأقمار الصّناعيّة المجّانية المتعلّقة بتحقيقك. قد تكون صور الأقمار الصّناعيّة في بعض الأحيان حاسمةً جداً للتحقيق. على سبيل المثال، خفّض محرّران في منظّمة Ink البوتسوانية غير الربحية رواتبهما الشّخصيّة لشراء صورةٍ واحدة من شركة الأقمار الصّناعيّة. وقد أثبتت الصورة أن رئيس بوتسوانا استخدم الموارد العسكريّة لبناء فندق خاص. ومع ذلك، فوجئ العديد من الصّحفيين عندما اكتشفوا أن العديد من شركات التّصوير عبر الأقمار الصناعية ستنظر في تقديم هذه الأدلّة لتحقيقاتهم مجّانًا. على سبيل المثال، دحضت إحدى هذه الصّور المجانية مزاعم الحكومة حول عدد وفيات كوفيد-19 في إيران. اطّلع على دليل GIJN الشّامل هنا.

صندوق أدوات “كريغ سيلفرمان” الرقمي الرائد. يصف الصّحفيون دليل التّحقُّق المجاني الذي أعدّه “سيلفرمان” بأنّه متعدّد الاستخدامات لأدوات المصدر المفتوح للتحقُّق من المطالبات وتتبُّع الجهات السيئة على الإنترنت.

قواعد بيانات جديدة حول نشر تكنولوجيا المراقبة. مشروع بيغاسوس، الذي تقوده Forbidden Stories العضو في الشبكة الدولية للصحافة الاستقصائية، ومنصّة العنف الرقمي، التي أنتجتها وكالة الأبحاث البريطانية Forensic Architecture، تقدّم رؤى مفصَّلة في العالمِ الغامض لنشر تكنولوجيا التجسّس من قبل الحكومات، والتّهديدات التي تشكّلها على الصحّفيين والمعارضين على وجه الخصوص. وفي الوقت نفسه، يسرد تقرير Citizen Lab الأخير “الركض في دوائر“ 25 حكومة حصلت على نوعٍ جديد من تكنولوجيا المراقبة يمكنها اعتراض اتصالات هاتفك دون الحاجة إلى اختراق هاتفك نفسه أو ترك أيّ أثر لتدخّله. وتقدّم مؤسسة الحدود الإلكترونيّة خريطة طريق مفاهيميّة للتّحقيقات في أنظمة التّجسُّس التي تستخدمها جهات إنفاذ القانون في بلدان أخرى مع قاعدة بياناتها التي تضمّ 8000 عمليّة نشر لأنظمة التعرّف على الوجوه وغيرها من أنظمة المراقبة الشرطية في الولايات المتحدة.

أدوات تشفير مجّانية وسهلة الاستخدام. يمكن للصحفيين فتح حساب Protonmail لرسائل البريد الإلكتروني المشفّرة، وحساب Signal لإرسال الرسائل النصّية الآمنة. يوصي الصحفيون الاستقصائيون الذين استشارتهم GIJN باستخدام “مدير لكلمات المرور” مجاني مثل LastPass، من شأنه إنشاء كلمات مرور آمنة مربوطة بكلمةِ مرورٍ رئيسية واحدة تختارها أنت. استخدم متصفّحًا محميًا جيدًا مثل فايرفوكس، واحذف المتصفّحات غير المدعومة مثل إنترنت إكسبلورر.

الأدوات المؤتْمتة لتفريغ المقابلات صوتيًا مثل Otter أو NotePear . ويفيد الصحفيون أن هذه الأدوات لا توفّر الوقت فحسب، بل تساعد أيضًا في ربط الأنماط المتكرّرة حيث يمكن البحث فيها باستخدام الكلمات المفتاحيّة.

المتتبِّعات القويّة الجديدة لسلاسل الشّحن والتّوريد. وجد الصّحفيون أساليب مبتكرة ليتتبّعوا عن كثب سفنًا من أسطول السفن العالميّ المكوّن من 90,000 سفينة، وقد جمعت شبكة GIJN قائمةً شاملة بالموارد التي يستخدمونها أكثر من غيرها. تطبيق Marine Traffic من التّطبيقات المفضّلة لديهم. للحصول على بياناتٍ مفتوحةِ المصدر عن التّجارة، جرّب قاعدة بيانات Comtrade الخاصّة بالأمم المتّحدة. للبوابات التجارية، جرّب Panjiva أو Datamyne،أو ImportGenius.

العثور على أدلة من الأعلى – والسّفر عبر الزمن بصريًا. لقد كشف الصّحفيون قصصًا مهمة – من التّحقيقات الجنائية إلى المشاريع البيئيّة المعقّدة، باستخدام Google Earth Pro، والتي لا تسمح للصحفيين فقط بالعثور على الموقع الدقيق للأحداث بل تمكنهم أيضًا من رؤية التّغييرات في ذلك المشهد بمرور الوقت. كما تمكّنك ميّزة “المناظر” (landscape) من عرض مشهدٍ كما شاهده بطل قصتك، وتوفّر أيقونة الساعة نطاقًا للتواريخ للمقارنة بين القبل والبعد.

روان فيلب صحفيٌّ عاملٌ مع الشبكة العالمية للصحافة الاستقصائية. كان المراسل الرئيسي لصحيفة Sunday Times الجنوب إفريقية. عمل كمراسل أجنبيّ وتناول الأخبار والسياسة والفساد والصراعات في أكثر من عشرين بلدًا.

روان فيلب صحفيٌّ عاملٌ مع الشبكة العالمية للصحافة الاستقصائية. كان المراسل الرئيسي لصحيفة Sunday Times الجنوب إفريقية. عمل كمراسل أجنبيّ وتناول الأخبار والسياسة والفساد والصراعات في أكثر من عشرين بلدًا.