Ilustração: Marcelle Louw para GIJN

Investigando Ameaças Digitais: Introdução

Guia Recursos

Guia do Repórter para Investigar Ameaças Digitais

Capítulo Guia Recursos

Investigando Ameaças Digitais: Introdução

Capítulo Guia Recursos

Investigando Ameaças Digitais: Desinformação

Capítulo Guia Recursos

Investigando Ameaças Digitais: Infraestrutura Digital

Capítulo Guia Recursos

Investigando o cenário das ameaças digitais

Capítulo Guia Recursos

Investigando Ameaças Digitais: Campanhas de Trolling

Dispositivos, produtos e serviços digitais afetam quase todos os aspectos da vida moderna. Essa onipresença desencadeou ameaças e ataques digitais perigosos que vão desde assédio, roubo de identidade e golpes até spyware, malware, ransomware e ataques de negação de serviço.

As ameaças digitais atravessam fronteiras, idiomas, plataformas e áreas do jornalismo. Uma campanha de desinformação antivacinas que tentou contratar influenciadores na Espanha e na Alemanha acabou se revelando como obra de uma empresa russa. Um ataque de spyware a uma redação em El Salvador contou com software fabricado por uma empresa israelense. Um esforço para limpar a reputação online global de políticos e criminosos foi atribuído a uma empresa espanhola. E o marketing agressivo de curas médicas duvidosas no Brasil levou até uma empresa norte-americana. Os responsáveis por estes esforços vão desde governos grandes e pequenos até empresas, indivíduos e gangues de crimes cibernéticos.

Contas falsas de mídia social, imagens e vídeos gerados por inteligência artificial (IA) e campanhas coordenadas e de hashtags são apenas algumas das táticas usadas para atrair engajamento, influenciar pessoas, ganhar dinheiro e infligir danos.

As ameaças digitais e as pessoas por trás delas estão prontas para serem investigadas. Mas esta área temática assume uma urgência adicional para os jornalistas porque os ataques são frequentemente dirigidos a repórteres e organizações noticiosas, em um esforço para silenciar as reportagens e minar a confiança na imprensa. Os jornalistas de todas as áreas e regiões precisam compreender as ameaças digitais para as exporem — e para se protegerem a si próprios e aos seus colegas.

A Rede Global de Jornalismo Investigativo (GIJN) criou um programa de treinamento sobre ameaças digitais para ajudar os repórteres a investigar o ambiente digital e expor ataques e manipulações. Como parte de sua missão de disseminar habilidades investigativas para o maior número possível de jornalistas e redações, a GIJN encomendou um Guia para Investigar Ameaças Digitais.

Este capítulo introdutório é uma visão geral dos fundamentos da investigação digital. A primeira parte do guia é sobre desinformação, a segunda parte analisa a infraestrutura digital, a terceira parte é uma visão geral do cenário de ameaças digitais e a quarta parte analisa as campanhas de trolling.

O guia descreve a mentalidade, as técnicas e as ferramentas de que os repórteres precisam para investigar ameaças digitais. Aqui está como começar.

A mentalidade investigativa

O trabalho investigativo digital requer uma combinação de observação, análise, fontes, ferramentas e técnicas. Funciona melhor quando combinado com técnicas de reportagem tradicionais, como desenvolvimento de fontes e busca e obtenção de documentos e comunicações. As competências e ferramentas digitais não substituem as técnicas tradicionais. Mas podem melhorar quase qualquer história e são essenciais para investigar ameaças digitais.

O ponto de partida é adotar uma mentalidade investigativa. Esteja ciente das vulnerabilidades do ambiente digital – e daquelas dentro de você. Como humanos, a nossa relação com a informação é emocional e sujeita a inclinações nascidas da experiência e das funções cognitivas. Os jornalistas podem ser enganados ou tornar-se vítimas campanhas de influência. Isso significa que sua mentalidade é mais importante do que qualquer ferramenta ou técnica.

“O que as pessoas percebem, com que rapidez elas percebem e como processam essas informações depois de recebê-las são fortemente influenciados por experiência passadas, pela educação, pelos valores culturais, pelos requisitos do papel e pelas normas organizacionais, bem como pelas especificidades das informações recebidas”, escreveu Richards J. Heuer Jr. em seu livro “The Psychology of Intelligence Analysis” (em tradução livre, “A Psicologia da Análise de Inteligência”. Foi escrito para analistas da Agência Central de Inteligência norte-americana, a CIA, mas é útil para jornalistas).

O jornalismo é principalmente uma atividade mental. Algumas de nossas decisões e ações são conscientes e tomadas após deliberação e consulta com colegas, editores, especialistas e fontes. Algumas são automáticas e dependem do hábito ou do instinto. “O trabalho mental que produz impressões, intuições e muitas decisões ocorre em silêncio em nossa mente”, escreveu Daniel Kahneman em “Rápido e Devagar: Duas Formas de Pensar”.

Os investigadores bem-sucedidos fazem um esforço consciente para questionar suas próprias decisões e suposições, bem como os conhecimentos e experiências pré-existentes que os motivam. Eles prestam atenção em como coletam e interpretam as informações.

No seu livro sobre análise de informações, Heuer Jr. incentiva os analistas a “pensar sobre como eles fazem julgamentos e chegam a conclusões, e não apenas sobre os próprios julgamentos e conclusões”. A questão é que precisamos pensar sobre nosso pensamento.

Esta mentalidade enquadra-se no princípio jornalístico fundamental da verificação. O jornalismo é uma “disciplina de verificação”, escreveram Tom Rosenstiel e Bill Kovach em “The Elements of Journalism”. Não aceitamos nem publicamos informações sem validá-las.

É um bom conselho para qualquer tipo de reportagem, mas a verificação assume urgência em um ambiente digital minado pela enganação e pela manipulação. Contas falsas de redes sociais, sites impostores, publicidade enganosa, hashtags manipuladas – não podemos expor ameaças se nos permitirmos ser enganados. Adotar a mentalidade investigativa é o primeiro passo.

A Estrutura ABC

Em 2019, a pesquisadora Camille François publicou um artigo delineando a estrutura “ABC” para pensar e investigar o “engano viral”.

“Atores manipuladores, comportamentos enganosos, conteúdos nocivos: cada vetor apresenta características, dificuldades e implicações diferentes”, escreveu ela (ênfase dela, em inglês as iniciais das três palavras formam a sigla ABC).

A estrutura dos atores, do comportamento e do conteúdo está focada na desinformação. Mas é aplicável à investigação de uma variedade de ameaças digitais. Uma investigação digital pode começar com um ator específico, uma peça ou série de conteúdo, comportamento observado ou qualquer combinação destes.

“Não existe uma regra única para identificar o primeiro elo da cadeia”, escreveu Ben Nimmo no “Verification Handbook for Disinformation and Media Manipulation” (“Manual de Verificação para Desinformação e Manipulação de Mídia”, em tradução livre). “A estratégia mais eficaz é procurar o incongruente. Pode ser uma conta do Twitter aparentemente sediada no Tennessee, mas registrada em um número de telefone celular russo; poderia ser uma página do Facebook que afirma estar sediada no Níger, mas é gerenciada no Senegal e em Portugal”.

Talvez seja um conteúdo que parece deslocado, particularmente escandaloso ou notável. Pode ser uma postagem nas redes sociais, uma página da web, uma mensagem de texto. Jane Lytvynenko descreve as principais abordagens para a análise de conteúdo em seu capítulo deste guia sobre investigação de desinformação:

Existem vários indicadores e questões que podem ajudar aqui: quando as contas foram criadas, quando o conteúdo é compartilhado, quem ampliou o conteúdo nas diferentes plataformas e quais são os pontos em comum no próprio conteúdo? Isso poderia assumir a forma do mesmo site promovido no Facebook e no Twitter, ou influenciadores no TikTok usando linguagem quase idêntica para falar sobre um problema. O tempo também pode ser revelador — parte do conteúdo foi compartilhado com minutos ou mesmo segundos de diferença por contas com características semelhantes?

Um ambiente digital onde imagens, vídeos, conteúdos da web e publicações nas redes sociais são facilmente fabricados ou tirados de contexto crítico, exige que os jornalistas sejam extremamente cautelosos. Conforme observado acima, a verificação é essencial em um ambiente digital onde a manipulação do conteúdo e do contexto é fácil e onipresente.

A verificação não é apenas um conceito. É um processo repetível e disciplinado. Os cinco pilares da verificação digital, conforme descrito pelo First Draft nesta visão geral detalhada, são:

Proveniência: você está olhando o conteúdo original? Fonte: quem capturou o conteúdo? Data: quando o conteúdo foi capturado? Localização: onde o conteúdo foi capturado? Motivação: por que o conteúdo foi capturado?

Encontrar a fonte original de uma imagem, vídeo, reivindicação ou outra informação é essencial. A confirmação de data, local e outros detalhes estabelece confiança sobre as origens e o contexto de um conteúdo. É aqui que ferramentas e técnicas como pesquisa reversa de imagens e consultas de pesquisa booleanas, conforme descrito por Jane, são essenciais.

O componente atores do modelo de François pode assumir muitas formas. Pode ser focado em um indivíduo, uma empresa ou um governo. Ou, como costuma acontecer, o ponto de partida pode ser algo como o número de telefone que enviou uma mensagem maliciosa ou de assédio, uma conta (ou conjunto de contas) de mídia social ou o editor anônimo de um site.

Algumas das principais questões a serem consideradas ao analisar contas de mídia social incluem:

Quando a conta foi criada? Quais informações, afiliações e links estão listados em sua biografia? Qual é a foto do perfil? Posso encontrar outros lugares onde esta foto foi usada? Mostra a pessoa em questão? (A pesquisa reversa de imagens é útil aqui.) Com quais contas ela interage? Posso encontrar outras contas desta pessoa ou entidade em outras plataformas sociais? Eles usam o mesmo nome de usuário em todas as plataformas? A ferramenta https://whatsmyname.app/ é uma ótima maneira de pesquisar um nome de usuário em centenas de serviços online. Aviso: só porque existe uma conta com o mesmo nome de usuário, isso não significa que ela pertence à mesma pessoa!

Para sites, considere estas questões e abordagens iniciais e consulte este checklist útil ao tentar determinar a propriedade:

Clique em todos os menus principais e role até o rodapé para encontrar outras páginas que valem a pena visitar. Em geral, visite muitas páginas, clique em vários links e familiarize-se com o site. O proprietário ou qualquer entidade corporativa são indicados na página Sobre? Observe também se não há uma página Sobre. Uma empresa ou pessoa é listada em um aviso de direitos autorais na parte inferior da página inicial ou em qualquer outra página? Nomes, endereços ou entidades corporativas são listados na política de privacidade ou nos termos e condições? Eles são diferentes do que está listado no rodapé, na página Sobre ou em outros locais do site? Se o site publicar artigos, observe quem são os autores e se há links em seus nomes. Veja se eles levam a uma página do autor com mais informações. Pesquise no Google trechos do artigo ou do texto da página Sobre para ver se é plagiado. O site apresenta contas de mídia social relacionadas? O site lista produtos, clientes, depoimentos, etc. que valem a pena investigar?

O segundo elemento do modelo de François é o comportamento. Que conteúdo e contas o ator/conta amplifica ou curte? Com que frequência ele publica ou posta? Uma conta responde mais a outras pessoas do que publica seu próprio conteúdo? Envolve-se em atividades coordenadas com outras contas que apresentam características semelhantes? A conta ficou inativa por meses ou anos antes de ganhar vida? O foco e a finalidade de um site mudaram com o tempo? Uma campanha de spyware entra em contato com os alvos apenas por mensagem de texto ou por outros métodos?

Quando se trata de desinformação e trollagem, há uma série de comportamentos enganosos e manipuladores a serem observados, alguns dos quais foram resumidos por François.

“Essas técnicas vão desde ferramentas automatizadas (por exemplo, exércitos de bots usados para amplificar o alcance e o efeito de uma mensagem) até truques manuais (por exemplo, engajamento pago, fazendas de trolls)”, escreveu ela. “No final das contas, os comportamentos enganosos têm um objetivo claro: permitir que um pequeno número de atores tenha o impacto percebido que um número maior de atores teria se a campanha fosse orgânica”.

Uma coisa a ter em mente é que atores com motivações diferentes podem exibir comportamentos semelhantes e produzir ou amplificar conteúdos semelhantes. Um exemplo veio durante as eleições de 2016 nos Estados Unidos. Os trolls profissionais trabalhando para a Agência Russa de Investigação na Internet (IRA) criaram ou promoveram conteúdos que eram em grande parte indistinguíveis das dezenas de páginas e websites pró-Trump ou anti-Clinton do Facebook geridos por spammers com motivação financeira na Macedônia do Norte.

Craig Silverman foi coautor de uma investigação sobre campanhas de spam pró-Trump e anti-Clinton durante as eleições americanas de 2016, realizadas na Macedônia do Norte.

Craig Silverman foi coautor de uma investigação sobre campanhas de spam pró-Trump e anti-Clinton durante as eleições americanas de 2016, realizadas na Macedônia do Norte.

O IRA foi encarregado de interromper e influenciar a eleição por razões políticas; os macedônios estavam lá para ganhar dinheiro. Mas eles exibiram comportamento e conteúdo semelhantes. Uma investigação que se concentrasse no conteúdo e comportamento, mas ignorasse os atores e suas motivações, não teria conseguido revelar o quadro completo.

Devemos entender e investigar as motivações dos atores o máximo possível para entender o contexto do conteúdo e dos comportamentos que observamos. É um exemplo de como cada elemento do modelo ABC é importante por si só e em como ele se relaciona com os outros dois.

Monitoramento, Documentação e Análise

Agora, vamos analisar três fases principais das investigações digitais: monitoramento, documentação e análise.

Monitoramento

Na fase de monitoramento, você coleta e observa um conjunto de ativos digitais de forma contínua. Isso pode incluir, mas não está limitado a: contas, sites, grupos, canais, endereços IP. Você pode rastrear conteúdo e comportamento em uma lista do X/Twitter, manter uma planilha de contas e links para conteúdo, executar consultas repetidamente em mecanismos de pesquisa e redes sociais para identificar atores, conteúdo e comportamento, e usar ferramentas como Google Alerts e Distill para receber notificações relevantes para sua investigação.

Os cinco elementos do monitoramento são:

Pesquise e descubra: crie e refine consultas para redes sociais, pesquisas e outras plataformas para identificar contas e outros ativos de interesse. Capture e colete: adicione ativos relevantes a uma planilha e siga/participe/inscreva-se e receba alertas quando possível. Observe e refine: revise o conteúdo e o comportamento com uma periodicidade consistente. Adicione novos ativos e atores, remova os irrelevantes. Documente e arquive: colete capturas de tela e URLs, arquive conteúdo relevante, faça anotações sobre padrões, remoções, alterações, descobertas. Repita!

Não deixe dias ou semanas passarem sem verificar os atores e o conteúdo monitorados. A consistência aumenta a probabilidade de detectar padrões comportamentais, conteúdo notável e novos atores relevantes para sua investigação.

É essencial ver isso como um processo iterativo e multiplataforma. Adicione e remova palavras-chave e ativos e examine o fluxo, o conteúdo e os atores em todas as plataformas para adaptar e refinar sua abordagem. O objetivo é ter um fluxo constante de informações relevantes que você pode observar, organizar e analisar.

Documentação

A web e a internet como um todo estão constantemente crescendo, evoluindo e, de certa forma, decaindo. Links quebram, sites e páginas da web caem, as operações mudam a infraestrutura, contas e postagens são removidas ou excluídas. O ativo ou postagem que você visualizou minutos ou dias atrás pode desaparecer. Nada é permanente. Também é perigoso confiar na memória. Você não se lembrará de tudo o que vê ou das etapas que o levaram a um ativo específico.

É essencial documentar o que você encontrar à medida que encontra.

Conforme você monitora, documente partes notáveis de conteúdo, exemplos interessantes de comportamento e suas observações. Faça anotações sobre seus pensamentos e impressões e organize-os de uma forma que facilite sua revisão e que você continue documentando. Tire capturas de tela e organize-as no seu computador, enquanto também usa ferramentas de arquivamento (mais sobre isso abaixo).

A documentação é um componente essencial das investigações digitais. Ela funciona em conjunto com o monitoramento e permite o processo de análise. A documentação envolve dois elementos-chave: arquivamento e anotações.

Arquivamento

Arquivamento é o processo de salvar e preservar conteúdo e ativos digitais que você encontra em sua investigação. Isso garante que você possa voltar e revisar o que viu, e preserva evidências.

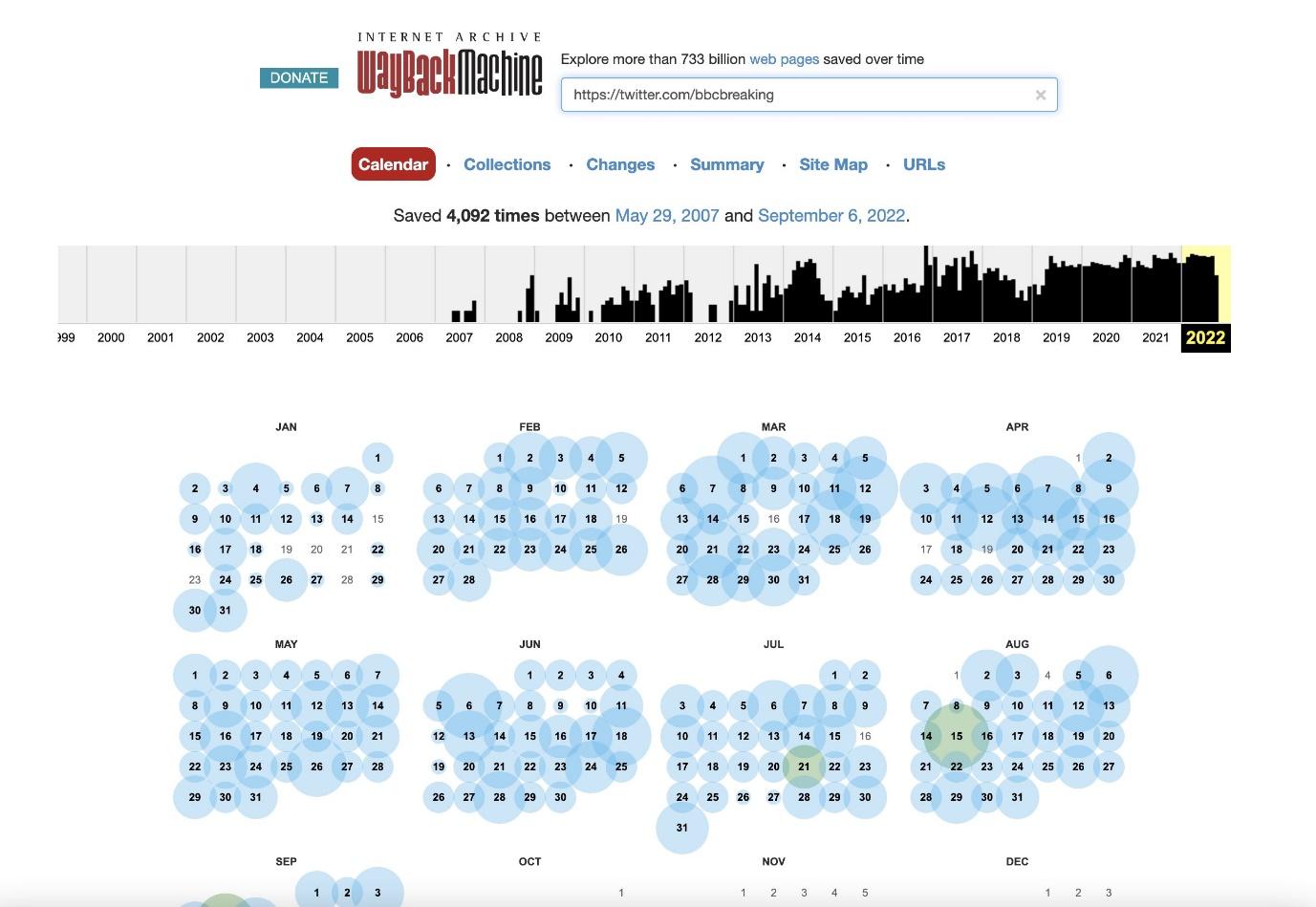

A ferramenta de arquivamento mais útil é o Wayback Machine do Internet Archive. Ela pode salvar uma versão publicamente acessível da maioria das páginas da web e funciona com algumas, mas não todas as redes sociais. Descrevi uma variedade de recursos e práticas recomendadas para usar o Wayback Machine e sua excelente extensão de navegador neste artigo.

Outras ferramentas de arquivamento público incluem:

Também é uma prática recomendada criar um arquivo pessoal no seu próprio dispositivo. Isso pode ser feito tirando capturas de tela enquanto você trabalha ou usando ferramentas que automatizam o processo de captura. Algumas opções incluem:

- Go Full Page Chrome plugin (gratuito)

- Hunchly (pago)

- Webrecorder (gratuito)

- Screenpresso (gratuito)

- Bellingcat’s Auto Archiver (gratuito)

Eles capturam (e em alguns casos organizam) capturas de tela e outros dados do conteúdo da web. Seja qual for a sua escolha, certifique-se de ser disciplinado sobre anotar e organizar suas capturas de tela e arquivos. Não acabe com uma pasta enorme de capturas de tela sem rótulo!

Os arquivos também são uma parte crítica do processo de pesquisa. Ao investigar contas de mídia social e sites, você deve verificar o que o Wayback Machine, Archive.today e outros serviços capturaram deles ao longo do tempo.

O Wayback Machine captura páginas da web e pode ser um recurso inestimável para rastrear o histórico online.

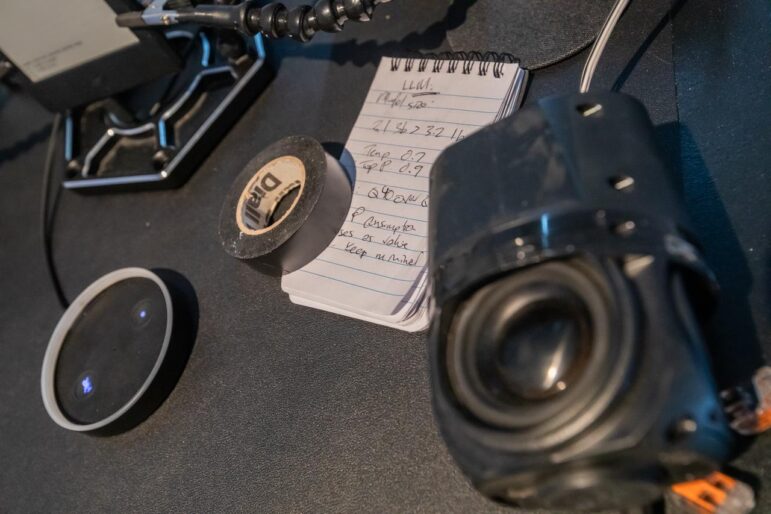

Tomando notas

O arquivamento anda de mãos dadas com a tomada de notas. Esta é uma prática padrão para jornalistas. Investigações digitais normalmente exigem uma mistura de notas estruturadas e não estruturadas. Um exemplo de tomada de notas estruturada é uma planilha listando todas as contas de mídia social, páginas, canais, sites e outros ativos que você conectou à mesma operação ou entidade, ou que fazem parte do seu cronograma de monitoramento. Isso ajuda a informar seu monitoramento e fornece uma maneira de organizar os ativos digitais que você encontrou.

No Verification Handbook for Disinformation and Media Manipulation, Ben Nimmo descreveu o tipo de informação que você pode querer incluir em sua planilha:

Isso inclui como o ativo foi encontrado (um ponto essencial), seu nome e URL, a data em que foi criado (se conhecido) e o número de seguidores, contas que está seguindo, curtidas e/ou visualizações. Também inclui uma descrição básica do ativo (por exemplo, “conta pró-saudita, em árabe, com foto de perfil de Emma Watson”), para lembrá-lo o que era aquilo, depois de olhar para 500 outros ativos. Se estiver trabalhando em uma equipe, vale a pena registrar qual membro da equipe analisou qual ativo.

Anotações não estruturadas podem ser um Google Doc ou outra ferramenta de processamento de texto que você usa para registrar seus pensamentos, impressões, hipóteses e as informações que você encontra durante seu monitoramento e reportagem. Não há uma única maneira certa de capturar essas informações. O importante é fazê-lo em um formato que você possa acessar e navegar facilmente, que também facilite que você capture pensamentos e informações no momento. Assim como no arquivamento, não confie na memória.

Arquivar e anotar funcionam melhor em conjunto: arquive o conteúdo enquanto você faz anotações sobre o que está vendo e como o encontrou.

O objetivo é registrar e arquivar tudo de possível interesse para que você possa juntar as peças e não tenha dificuldade para lembrar de algo que encontrou dias ou semanas atrás. Ou pior, perceber que você esqueceu de arquivar uma postagem ou página da web importante que foi removida.

Análise

A fase de análise é quando você revisa e avalia as informações coletadas, avalia seu valor e validade e determina descobertas e conclusões.

Parte desse processo envolve trabalhar para identificar e estabelecer conexões entre atores e ativos usando o modelo ABC, juntamente com outras abordagens descritas nos capítulos deste guia. Em um cenário ideal, você seria capaz de apontar para a pessoa, grupo ou outra entidade por trás de uma operação de desinformação, trolling ou spyware. Isso requer evidências fortes. É sempre uma meta revelar quem é o responsável e responsabilizá-lo. Mas não fique surpreso ou desencorajado se você não puder confirmar isso a ponto de poder publicá-lo.

É comum, ao investigar ameaças digitais, ser capaz de mostrar a existência de uma operação online apresentando comportamento e conteúdo consistentes entre os atores. Ou vincular ativos como sites por meio de infraestrutura digital compartilhada, como IDs de análise ou publicidade ou endereços IP, conforme observado por Etienne Maynier no capítulo do nosso guia sobre infraestrutura digital.

As ferramentas e técnicas digitais descritas nestes capítulos podem ajudar você a estabelecer conexões e coordenação importantes. Mas você pode nem sempre conseguir provar quem está administrando as contas, sites ou outros ativos.

Talvez você consiga identificar uma pessoa ou pessoas envolvidas, mas não sabe ao certo se elas estão agindo sozinhas, se foram pagas ou qual é sua motivação.

O ponto é que você ainda pode ter uma história sem ter conhecimento total de quem está por trás de uma ameaça. Mas você precisa ser direto sobre isso com seu público e nunca ir além do que você verificou e descobriu.

Os esforços mais bem-sucedidos de atribuição combinam trabalho investigativo digital com a busca por fontes e documentação tradicionais. Identifique e cultive fontes dentro de plataformas digitais e dentro do setor de spyware e segurança da informação. Trabalhe para proteger documentos como registros de pagamento, bancos de dados de clientes e comunicações internas que revelam uma operação. A evidência documental ou confirmação de informantes é frequentemente o que fornece a certeza necessária para atribuir totalmente uma ameaça ou operação.

Melhores práticas de publicação

A reportagem sobre ameaças traz seu próprio conjunto de riscos. Há a chance mencionada acima de que você e sua organização de notícias se tornem alvos de operações, softwares maliciosos ou atores sobre o qual você está reportando. Há também o risco de causar danos involuntariamente ao detalhar a ameaça de maneiras que não têm contexto, expõe as vítimas a mais abusos ou ajuda um ator de ameaça a ganhar exposição adicional.

Isso é particularmente preocupante ao reportar sobre desinformação. Felizmente, o First Draft tem guias online gratuitos que descrevem as melhores práticas em uma variedade de áreas, assim como Jane Lytvynenko em seu capítulo. O capítulo de Luis Assardo sobre trolling oferece ótimos conselhos sobre como minimizar danos em suas reportagens. Isso inclui evitar coisas como sensacionalizar ou exagerar o impacto da campanha; reproduzir conteúdo ofensivo ou prejudicial sem um propósito jornalístico claro; e violar a privacidade ou a segurança de indivíduos visados ao compartilhar informações ou imagens sensíveis sem consentimento.

Se sua investigação incluir análise técnica, considere como equilibrar a necessidade de explicar e provar suas descobertas aos leitores com a garantia de não oferecer um manual para atores mal-intencionados sobre como executar um ataque ou campanha.

Como sempre, evite especulações, verifique e verifique novamente suas suposições e conclusões e atenha-se ao que você pode provar.

A mentalidade é mais importante que as ferramentas

Com esses fundamentos em mente, você está bem equipado para se aprofundar no restante do Guia. Cada capítulo oferece uma riqueza de conselhos, técnicas e ferramentas para ajudar qualquer jornalista ou redação a expor ameaças digitais. Eles também reforçam como esse trabalho depende, em última análise, das habilidades fundamentais de verificação, coleta e análise de informações, desenvolvimento de fontes e julgamento.

À medida que você se aprofunda e aprende sobre novas ferramentas e técnicas, lembre-se de que sua mentalidade e comprometimento em verificar informações, se ater a evidências e pensar sobre seu pensamento são o que, em última análise, determinam seu sucesso.

Craig Silverman é um repórter nacional da ProPublica, cobrindo votação, plataformas, desinformação e manipulação online. Anteriormente, ele foi editor de mídia do BuzzFeed News, onde foi pioneiro na cobertura de desinformação digital.

Craig Silverman é um repórter nacional da ProPublica, cobrindo votação, plataformas, desinformação e manipulação online. Anteriormente, ele foi editor de mídia do BuzzFeed News, onde foi pioneiro na cobertura de desinformação digital.