Illustration: Marcelle Louw for GIJN

डिजिटल खतरों की जांच करने के कुछ उपाय

डिजिटल निगरानी अब हर जगह है। आप जैसे ही सुबह अपना फोन खोलते हैं, आपकी डिजिटल गतिविधियां रिकॉर्ड होने लगती हैं। आपके द्वारा उपयोग किए जाने वाले ऐप्स, आपके फोन से कनेक्ट होने वाले एंटेना और आपके द्वारा किए गए कॉल के माध्यम से डाटा उत्पन्न होता है। इस डाटा का बड़ा हिस्सा कंपनियों द्वारा मुनाफा कमाने के लिए स्टोर किया जाता है। साथ ही, सरकारी एजेंसियां भी अपराध और अवैध गतिविधियों की जांच के लिए डाटा लेती हैं। इस तरह, सरकारी और गैरसरकारी, दोनों स्तर पर सारा डाटा को रिकॉर्ड करके उसे संग्रहित और संसाधित करने का काम चलता रहता है।

एक पत्रकार के बतौर आपके लिए डिजिटल निगरानी के सामान्य रूपों पर यह अध्याय केंद्रित है। इसकी जांच कैसे करें? इसका मुकाबला कैसे करें?

डिजिटल निगरानी क्या है? इसके पीछे कौन है?

डिजिटल निगरानी के दो रूप हैं:

- सामूहिक निगरानी (मास सरवेलेन्स)

- लक्षित निगरानी (टारगेटेड मास सरवेलेन्स)

इनके बीच फर्क को समझना जरूरी है। सामूहिक निगरानी में आबादी के एक बड़े हिस्से पर अंधाधुंध निगरानी रखी जाती है। भले ही उन पर गलत काम करने का संदेह हो, अथवा नहीं। ऐसी निगरानी किसी देश के भीतर सभी फ़ोन संचारों को कैप्चर करके या किसी शहर में स्थित वीडियो कैमरों पर चेहरे की पहचान का उपयोग करके हो सकता है।

लक्षित निगरानी कुछ खास व्यक्तियों की होती है। इसके लिए अक्सर काफी अधिक घुसपैठ करने वाली तकनीक का उपयोग होता है। जैसे, किसी व्यक्ति के घर में स्पाइवेयर या माइक्रोफ़ोन लगाना।

सरकारी निगरानी – नागरिक समाज को प्रभावित करने वाली अधिकांश निगरानी सरकारी एजेंसियों द्वारा की जाती है। इस निगरानी के लिए कानून प्रवर्तन एजेंसियों या खुफिया सेवाओं का इस्तेमाल होता है। लेकिन निगरानी पर नियंत्रण को लेकर समुचित कानूनों का अभाव है। इसकी नैतिक सीमाओं को भी स्पष्ट नहीं किया गया है। इसलिए निगरानी उद्योग आसानी से अपना काम कर रहा है।

कॉरपोरेट निगरानी – यह सरकारी निगरानी का जुड़वां भाई है। इसे ‘निगरानी पूंजीवाद‘ भी कहा जाता है। इस ‘सरवेलेंस कैपिटलिज्म‘ का उद्देश्य जनता के निजी डाटा का बड़े पैमाने पर संग्रह करके मुनाफा कमाना है। इसका प्राथमिक उद्देश्य पत्रकारों और नागरिक समाज का सर्वेक्षण करना नहीं है। इसलिए यह हमारे लिए मुख्य फोकस नहीं होगा। हालांकि, संभव है कि किसी कंपनी ने अपनी लक्षित डिजिटल निगरानी में कुछ पत्रकारों को शामिल कर रखा हो। कॉरपोरेट निगरानी का उपयोग खतरे की जानकारी (थ्रेट इंटेलिजेंस) के लिए किया जा सकता है।

सरकारी निगरानी का काम गोपनीय तरीके से किया जाता है। ख़ुफ़िया सेवा एजेंसियां अपनी क्षमता प्रकट नहीं करना चाहती हैं। वे किसी निरीक्षण और जांच से भी बचना चाहती हैं। इसके बावजूद कई देशों में निगरानी एजेंसियों के बारे में जानकारी निकालना संभव है।

- ख़ुफ़िया सेवा एजेंसियां अपने काम को गोपनीय रखना चाहती हैं। लेकिन उन्हें अस्तित्व में रहना भी जरूरी है। वे निगरानी सेवा बेचती हैं। इन कंपनियों को भी कई मामलों में सामान्य कॉरपोरेट फर्मों की तरह काम करना पड़ता है। इसका मतलब है कि वह किसी सरकारी एजेंसी के पास एक पंजीकृत कानूनी इकाई है। वह कर्मचारियों की भर्ती करती है। ऐसी कंपनियां लिंक्डइन तथा अन्य जगहों पर स्टाफ संबंधी आवश्यकता की पोस्ट भी डालती होंगी। कुछ मामलों में उन्हें निवेशकों को आकर्षित करने की आवश्यकता भी पड़ती होगी। इन चीजों में पत्रकारों को काफी जानकारी मिल सकती है। सामान्य कंपनियों पर नज़र रखने के लिए पत्रकारिता के सभी पारंपरिक उपकरण यहां भी लागू किए जा सकते हैं।

- इंटेलिजेंस सर्विसेस कंपनियां छिपना चाहती हैं। लेकिन उन्हें भी खुद को बाजार में लाने की जरूरत है। दुनिया भर में हर साल अनगिनत ‘निगरानी सम्मेलन‘ होते हैं। जैसे- आईएसएस वर्ल्ड (ISS World) , मिलिपोल (Milipol)। इनमें दुनिया भर के निगरानी विक्रेताओं और कानूनी एजेंसियां की भागीदारी होती है। हालांकि ऐसे अधिकांश कार्यक्रम पत्रकारों के लिए प्रतिबंधित होते हैं। लेकिन कई बार इनमें शामिल कंपनियों और प्रायोजकों की सूची उपलब्ध हो जाती है। कार्यक्रम संबंधी सार्वजनिक तौर पर उपलब्ध वार्ताओं में कुछ उत्पादों और कंपनियों के बारे में दिलचस्प जानकारी मिल जाती है। जैसे, आईएसएस वर्ल्ड यूरोप (जून 2023, प्राग) का मुख्य प्रायोजक इजराइल का एनएसओ ग्रुप था। निगरानी उत्पादों के ब्रोशर से काफी जानकारी मिल सकती है। किसी देश के रक्षा उद्योग के कैटलॉग का देखना भी उपयोगी होगा। जैसे, इज़राइल रक्षा मंत्रालय की निर्देशिका पत्रकारों के लिए उपयोगी है। कई मामलों में निगरानी के स्वरूप को स्पष्ट रूप से नहीं लिखा जाता। इसे भ्रामक तरीके से लिखा जाता है। जैसे, स्पाइवेयर के बदले रिमोट डाटा एक्सट्रेक्शन का उपयोग किया जाता है। पत्रकारों को यह सांकेतिक भाषा समझनी होगी।

- डिजिटल इन्फ्रास्ट्रक्चर की जांच उपयोगी – निगरानी कंपनियां छिपना चाहती हैं, लेकिन उन्हें किसी भी डिजिटल निगरानी के लिए उन्हें इन्फ्रास्ट्रक्चर जरूरी है। इसके कारण निगरानी एजेंसियां अपना कोई ऑनलाइन निशान छोड़ जाती है। पत्रकारों के लिए इसकी जांच उपयोगी है। डिजिटल इन्फ्रास्ट्रक्चर की जांच पर हमारा अध्याय : tracking through digital infrastructure देखें।)

सरकारी निगरानी के तरीके

डिजिटल निगरानी के तरीके काफी विकसित और जटिल हो चुके हैं। इसलिए निगरानी की संपूर्ण और सटीक तस्वीर बनाना मुश्किल है। लेकिन यह समझना जरूरी है कि नागरिक समाज की निगरानी के लिए सरकारों द्वारा किन तरीकों का उपयोग किया जाता है।

फ़ोन नेटवर्क की निगरानी

यह डिजिटल निगरानी का सबसे पुराना और सबसे वैध तरीका है। अधिकांश देशों में पुलिस जांच के लिए फोन कॉल और एसएमएस को वायरटैप करने की प्रणाली मौजूद है। ख़ुफ़िया सेवा एजेंसियां द्वारा भी इन प्रणालियों का निरीक्षण के विभिन्न स्तरों के साथ उपयोग किया जाता है।

मोबाइल फोन के विकास ने निगरानी क्षमता को बढ़ा दिया है। मोबाइल फोन को संचार के लिए आसपास के सेल टावरों का उपयोग करना पड़ता है। इसके कारण बाहरी लोग किसी भी समय मोबाइल फोन की भौगोलिक स्थिति का जियोलोकेशन देख सकते हैं। यह जियोलोकेशन शुद्धता की विभिन्न डिग्री के साथ मिल सकता है। यानी इसमें किस हद तक सही लोकेशन दिखा रहा है। इसके कई कारण हैं। जैसे, क्या सिस्टम केवल उस नवीनतम सेल टावर की जांच कर रहा है जिससे फोन जुड़ा था? यह सेल टावरों के घनत्व के आधार पर कुछ सौ मीटर से कुछ सौ किलोमीटर के बीच का लोकेशन दिखाता हो। यह कई सेल टावरों का उपयोग करके सिग्नल को त्रिकोणित करके सक्रिय जियो-लोकेशन भी दिखा सकता है। इसमें किसी स्थान को कुछ मीटर तक तहत इंगित किया जा सकता है।

अधिक सिग्नल पाने के लिए मोबाइल फोन को निकटतम सेल टॉवर से कनेक्ट करने के लिए डिज़ाइन किया गया है। इसलिए आसपास के उपकरणों के संचार को हाईजैक करने में सक्षम पोर्टेबल सेल टावर बनाना संभव है। इन उपकरणों को आईएमएसआई कैचर (IMSI Catchers) कहा जाता है। कई बार बोलचाल की भाषा में इसे ‘स्टिन्गरे‘ कहा जाता है। यह आईएमएसआई कैचर का सबसे प्रसिद्ध उत्पाद है। यह उपकरण कई देशों में कानून प्रवर्तन एजेंसियों के लिए उपलब्ध हैं। हाल के मोबाइल प्रोटोकॉल ने इन हमलों को और कठिन बना दिया है। अब किसी मोबाइल में घुसपैठ का स्तर हार्डवेयर और कॉन्फिगरेशन पर निर्भर करता है। सरल सिस्टम केवल एक क्षेत्र में सेल फोन की पहचान कर सकते हैं। अधिक जटिल सिस्टम किसी फोन से डेटा संचार को वायरटैप और संशोधित करने में भी सक्षम हैं।

फोटो – पारंपरिक ‘स्टिन्गरे‘ आईएमएसआई कैचर। इमेज : यूएस पेटेंट एंड ट्रेडमार्क ऑफिस

अंतरराष्ट्रीय फोन नेटवर्क एक विशेष सिग्नलिंग सिस्टम नंबर 7 (एसएस-7) (Signalling System No. 7) पर निर्भर है। यह इसका पुराना प्रोटोकॉल है। इसमें गंभीर सुरक्षा समस्याएं हैं। कारण यह है कि टेलीफोन कंपनियां अपने नेटवर्क की सुरक्षा में निवेश नहीं करना चाहती हैं। इस सुरक्षा भेद्यता ने कुछ निगरानी कंपनियों को ‘एसएस-7‘ ऑपरेटरों के रूप में पंजीकृत करने की अनुमति दी है। जैसे, Circles। भुगतान लेकर कुछ मौजूदा ऑपरेटर अपने नेटवर्क का उपयोग करने की सुविधा भी दे सकते हैं। दुनिया भर में मोबाइल फोन को दूर से ट्रैक करने के लिए इस एक्सेस का उपयोग हो रहा है। इसी तरीके से राजकुमारी लतीफ़ा अल-मकतूम की निगरानी की गई थी । वह 2018 में अपने पिता (दुबई के शासक शेख मोहम्मद) से छिपकर भाग रही थी।

ध्यान रहे कि डाटा की तुलना में मेटाडाटा के जरिए हमें अधिक दिलचस्प और विश्लेषण कर सकते हैं। मेटाडाटा में कॉल करने वाले और रिसीवर का नंबर तथा कॉल का समय शामिल है। इस डाटा पर पुलिस की कम निगरानी होने के कारण उपलब्ध होता है। एक साथ काम करने वाले लोगों के नेटवर्क की पहचान के लिए यह मेटाडाटा उपयोगी है।

इंटरनेट नेटवर्क की निगरानी

लीबिया के गृहयुद्ध में मुअम्मर गद्दाफी के शासन का खात्मा हुआ था। उस दौरान 2011 में कार्यकर्ताओं ने एक गोपनीय सरकारी निगरानी केंद्र को खोज निकाला। यह फ्रांसीसी कंपनी एमेसिस द्वारा स्थापित सिस्टम से लैस था। बाद में उस कंपनी का नाम बदलकर नेक्सा टेक्नोलॉजीज हो गया। उस सिस्टम के जरिए लीबिया के इंटरनेट से आने वाले सभी डाटा की निगरानी की जा रही थी। सभी डाटा को रिकॉर्ड करने, ईमेल निकालने, चैट, वॉयस-ओवर-आईपी (वीओआईपी) कॉल और ब्राउजिंग इतिहास भी निकाला जा रहा था। इन सरवेलेन्स सिस्टम के जरिए निकाले गए डाटा का उपयोग कार्यकर्ताओं को गिरफ्तार करके पूछताछ और प्रताड़ित करने के लिए किया गया।

नागरिकों की निगरानी करने वाले देशों के लिए इंटरनेट निगरानी एक नियमित उपकरण बन गया है। स्नोडेन के खुलासे ने संयुक्त राज्य अमेरिका की इंटरनेट निगरानी क्षमता को साबित किया। एक्सकी-स्कोर (XKEYSCORE) नामक गुप्त प्रोग्राम ने सरकार को इस डाटा का विवरण खोजने की सुविधा दी। ऐसे उपकरण छोटे बजट वाले देशों के लिए व्यापक रूप से उपलब्ध हैं। इसका मुख्य कारण उत्तरी अमेरिका, यूरोप और इज़राइल में विकसित तकनीकें हैं। जैसे, 2021 में एमनेस्टी इंटरनेशनल ने दिखाया कि इजराइली कंपनी वेरिंट ने दक्षिण सूडान को नेटवर्क निगरानी के उपकरण बेचे। इस स्थायी निगरानी का कार्यकर्ताओं पर भयानक प्रभाव पड़ा।

फिशिंग और स्पाइवेयर हमले

संचार की गोपनीयता बनाए रखने के लिए मैसेजिंग प्लेटफार्म अब ‘एन्क्रिप्शन‘ का ज्यादा उपयोग कर रहे हैं। इसके कारण डाटा की सुरक्षा बढ़ी है। इसलिए डाटा निकालने के लिए कई सरकारों द्वारा अब फिशिंग और स्पाइवेयर हमले किए जा रहे हैं। इसके माध्यम से लोगों के उपकरणों या खातों तक पहुंचने की कोशिश होती है। फिशिंग को सोशल इंजीनियरिंग का एक रूप कहा जाता है। फिशिंग का अभिप्राय मछली पकड़ने के लिए दाना डालने के समान है। इसमें हमलावर किसी व्यक्ति को एक दुर्भावनापूर्ण फ़ाइल खोलने के लिए प्रेरित करता है। संभव है कि यह फाइल स्पाइवेयर युक्त हो। लोगों को एक दुर्भावनापूर्ण वेबसाइट में अपना लॉगिन और पासवर्ड डालने के लिए भी संदेश या ईमेल भेजा जाता है। स्पाइवेयर कोई दुर्भावनापूर्ण प्रोग्राम होता है। यह गुप्त रूप से आपके डिवाइस की गतिविधि पर नजर रखते हुए डाटा एकत्र करता है।

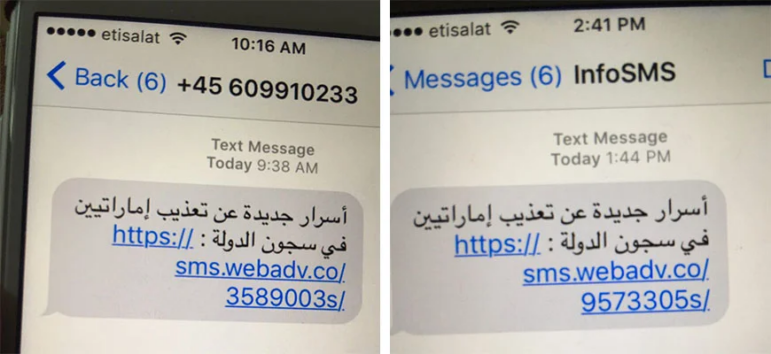

कुछ सरकारें ऐसे साइबर हमलों के लिए उपकरण और कौशल खुद विकसित करती हैं। वे स्पाइवेयर डेवलपर्स को नियुक्त करने के लिए समय और संसाधनों पर निवेश करती हैं। लेकिन कई देश खुद ऐसा करने के बदले वाणिज्यिक स्पाइवेयर उद्योग का उपयोग करते हैं। ऐतिहासिक रूप से यह उद्योग यूरोप में FinFisher और Hacking Team जैसी कंपनियों के साथ उभरा। इज़राइल में एनएसओ ग्रुप और Paragon फर्म ने अग्रणी भूमिका निभाई। पिछले 15 वर्षों में इस उद्योग द्वारा निगरानी का पर्याप्त दस्तावेजीकरण हुआ है। इसमें सैकड़ों पत्रकारों और कार्यकर्ताओं को भी निशाना बनाया गया है। स्पाइवेयर उद्योग के पास अब एनएसओ ग्रुप के पेगासस जैसे उन्नत उपकरण हैं। यह डेवलपर के लिए अज्ञात सॉफ़्टवेयर में कमजोरियों का फायदा उठाकर आपके स्मार्टफोन से डाटा निकाल सकता है। इसे जीरो-डे वलनरेबिलिटी कहा जाता है। शुरुआती वर्षों में पेगासस ने पीड़ितों को एसएमएस से लिंक भेजकर उनके मोबाइल को संक्रमित कर दिया था। एक बार क्लिक करने पर फोन खराब हो जाता था।

यूएई के मानवाधिकार कार्यकर्ता अहमद मंसूर को निशाना बनाने के लिए भेजा गया पेगासस स्पाइवेयर का लिंक (अगस्त 2016)। इमेज : स्क्रीनशॉट, सिटीजन लैब

2018-19 में एनएसओ ग्रुप ने ‘जीरो-क्लिक एक्सप्लाइट‘ का प्रयोग शुरू किया। यानी अब किसी लिंक पर क्लिक कराए बगैर ही उसके मोबाइल में स्पाइवेयर का प्रवेश कराया जा सकता है। यह उपयोगकर्ता के साथ किसी भी बातचीत के बिना किया गया हमला है। आपका फोन चुपचाप संक्रमित हो सकता है, भले ही आपने किसी दुर्भावनापूर्ण लिंक पर क्लिक न किया हो। इस तरह के हमले किसी प्लेटफार्म के एप्लीकेशन में कमजोरियों का फायदा उठाते हैं। जैसे, 2019 में व्हाट्सएप के मामले में देखा गया । इसके अलावा, नेटवर्क इंजेक्शन का उपयोग करके भी यह संभव है। यह किसी लक्ष्य (टारगेट) के ब्राउज़र और ऐप्स को दुर्भावनापूर्ण वेबसाइटों की ओर भेज देता है।

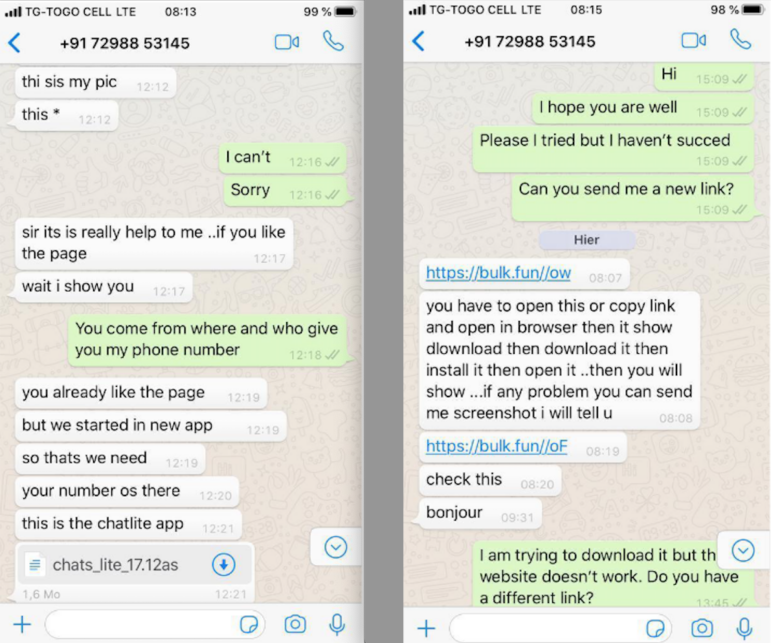

ऐसे हमले तकनीकी रूप से काफी उन्नत हैं। इन पर मीडिया में काफी खबर आती हैं। लेकिन पत्रकारों और कार्यकर्ताओं को निशाना बनाने वाले अधिकांश स्पाइवेयर और फ़िशिंग हमले कम जटिल होते हैं। मैंने अब तक जितने भी हमले देखे, अधिकांश मामले सरल तरीकों पर आधारित थे। जैसे तरह-तरह की फ़िशिंग। किसी लक्ष्य का लॉगिन और पासवर्ड लेने के लिए धोखा दिया जाता है। उसे गूगल अथवा याहू जैसा दिखने वाले किसी फर्जी ऑनलाइन प्लेटफ़ॉर्म का ईमेल भेजा जाता है। लोग उसे असली समझकर अपना लॉगिन और पासवर्ड बता देते हैं। दूसरा तरीका है- चैट एप्लिकेशन पर कोई फाइल या एप्लिकेशन भेजना। लक्ष्य को दुर्भावनापूर्ण फाइल खोलने या इंस्टॉल करने के लिए प्रेरित करना।

फोटो – एक फिशिंग हमलावर ने अपने टारगेट को यह मैसेज भेजकर दुर्भावनापूर्ण एप्लिकेशन इंस्टॉल करने के लिए बरगलाया। इमेज : स्क्रीनशॉट, एमनेस्टी इंटरनेशनल

नागरिक समाज को निशाना बनाने के लिए कुछ हमलों में सोशल इंजीनियरिंग की जाती है। इसमें किसी लक्ष्य को अपना पासवर्ड या अन्य मूल्यवान जानकारी देने के लिए तैयार किया जाता है। इसके लिए कुछ हेरफेर भी करना शामिल है। किसी विश्वसनीय संगठन के नाम पर फर्जीवाड़ा करके, या नकली एनजीओ बनाकर ऐसा किया जा सकता है। एक अन्य तकनीक का नाम ‘स्पूफिंग‘ है। इसमें खराब लिंक को परिचित ईमेल पते के रूप में प्रस्तुत किया जाता है। ऐसे हमले पेगासस की तुलना में तकनीकी रूप से काफी सरल हैं। इनका उपयोग करना बहुत सस्ता है। नागरिक समाज के खिलाफ ऐसे हमले काफी हद तक प्रभावी भी होते हैं।

फोरेंसिक उपकरण

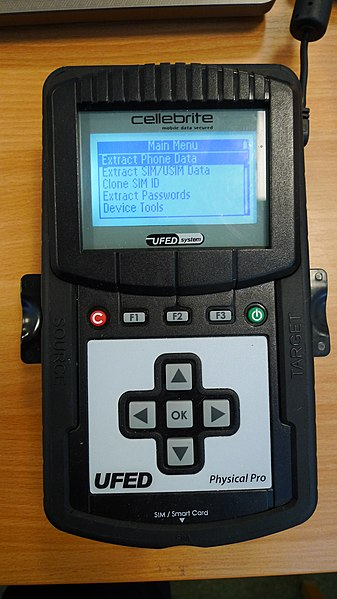

फोटो – सेलेब्राइट यूएफईडी डिवाइस – यह कानूनी एजेंसियों का पसंदीदा फोरेंसिक उपकरण है। इमेज : विकिपीडिया, क्रिएटिव कॉमन्स

पत्रकारों या कार्यकर्ताओं को गिरफ्तार करने के बाद अधिकारी उनके अक्सर उपकरणों को जब्त कर लेते हैं। डिजिटल फोरेंसिक टूल का उपयोग करके उनके उपकरणों से डाटा निकाला जाता है। डाटा निकालने के कुछ फारेंसिक टूल कभी-कभी अधिकारियों द्वारा घर में ही विकसित किए जा सकते हैं। लेकिन आम तौर पर इसके लिए Cellebrite या Magnet Forensics जैसी डिजिटल फोरेंसिक कंपनियों से टूल लिए जाते हैं।

सेलेब्राइट जैसी फोरेंसिक कंपनियों ने बांग्लादेश , बेलारूस और म्यांमार में सत्तावादी सरकारों को अपने उत्पाद बेचे। इसके लिए इन कंपनियों की आलोचना की गई।

ऐसे फारेंसिक उपकरणों की दक्षता कई चीजों पर निर्भर है। जैसे फोन की उम्र और सुरक्षा। इसके अलावा, पुलिस के उपकरणों की कीमत और क्षमता भी मायने रखती है। 2015-16 में एक कानूनी मामले पर महत्वपूर्ण बहस हुई थी। अमेरिकी सरकार की ओर से एफबीआई ने एप्पल को अपने आईफ़ोन के एन्क्रिप्शन (संदेश की गोपनीयता) को कमजोर करने का दबाव डाला। दरअसल एफबीआई गोलीबारी मामले के एक संदिग्ध के फोन से डेटा निकालने में असमर्थ थी। लंबी कानूनी लड़ाई के बाद एफबीआई ने अपना अनुरोध वापस ले लिया। उसे एक तृतीय-पक्ष कंपनी मिल गई थी, जो ऐप्पल मोबाइल में सुरक्षा संबंधी कमजोरी का उठाकर डाटा निकालने में सक्षम थी। ऐसे मामले कानूनी एजेंसियों की क्षमताओं की दिलचस्प झलक पेश करते हैं। कुछ मामलों में अधिकारी कानूनी धमकी या भौतिक हिंसा का डर दिखाकर उपयोगकर्ता को डिवाइस तक पहुंच देने के लिए मजबूर कर सकते हैं। जैसे, फ्रांस में पुलिस को मोबाइल का पासकोड देने से इंकार करना एक अपराध है।

ओपन सोर्स प्लेटफार्म

ओपन सोर्स इंटेलिजेंस और वेब इंटेलिजेंस प्लेटफॉर्म से भी एक नए किस्म की निगरानी होती है। ये प्लेटफॉर्म वेबसाइटों और सोशल नेटवर्क से ऑनलाइन डाटा एकत्र करते हैं। किसी व्यक्ति की गतिविधि को मैप करने के लिए केंद्रीकृत डेटाबेस में सब कुछ व्यवस्थित रखा जाता है। यह एक सौम्य तरीका लगता है, क्योंकि डाटा सार्वजनिक है। लेकिन इस डाटा को अक्सर निजी जानकारी से समृद्ध किया जाता है। जैसे, दूरसंचार प्रदाताओं से फोन कॉल या स्मार्टफोन में छिपे ट्रैकर्स से मिला जियो-लोकेशन डाटा। इससे किसी व्यक्ति की गतिविधि को सटीक रूप से ट्रैक करना संभव है। कुछ उदाहरण देखें –

- पैसे लेकर निगरानी : मेटा की रिपोर्ट, दिसंबर 2022

- ओपन सोर्स प्लेटफार्म के जरिए पत्रकारों और कार्यकर्ताओं की निगरानी : फॉरबिडन स्टोरीज़ कंसोर्टियम

- कोलंबिया के डिजिटल निगरानी का खुलासा

ऐसी जांच रिपोर्ट्स से पता चलता है कि पत्रकारों और नागरिक समाज को निशाना बनाने के लिए निगरानी उपकरणों का दुरुपयोग किया जा सकता है।

डिजिटल सुरक्षा के तरीके एवं उपकरण

डिजिटल निगरानी के इस भयावह परिदृश्य के बारे में पढ़कर आप असुरक्षा महसूस कर रहे होंगे। लेकिन डिजिटल सुरक्षा कोई एक हारी हुई लड़ाई नहीं है। एक साधन संपन्न प्रतिद्वंद्वी के खिलाफ लंबे समय तक सुरक्षित रहना बेशक एक चुनौती है। लेकिन कई उपकरण डिजिटल सुरक्षा में उल्लेखनीय सुधार मे मदद कर सकते हैं। इसके लिए आपको हर वक्त कुछ प्रयास करने की आवश्यकता नहीं। बस, जो आप पर नज़र रखना चाहते हैं, उनकी निगरानी का मुकाबला करने के लिए पर्याप्त सुरक्षित होने की आवश्यकता है।

डिजिटल सुरक्षा के लिए एक व्यापक मार्गदर्शिका प्रदान करना इस अध्याय के दायरे से परे है। लेकिन एक पेशेवर पत्रकार के रूप में आपको कुछ महत्वपूर्ण तरीकों और उपकरणों के बारे में इस अंतिम खंड में जानकारी दी गई है। इनके बारे में आपको पता होना चाहिए।

डिजिटल सुरक्षा के उपकरण

एंड-टू-एंड एन्क्रिप्टेड चैट एप्लिकेशन का उपयोग करें। इसका मतलब है कि उपयोगकर्ताओं के बीच डाटा का प्रबंधन करने वाला सर्वर आपके द्वारा एक्सचेंज किए गए डाटा की सामग्री को देखने में असमर्थ हो। यह महत्वपूर्ण है। इसका मतलब है कि आपको कंपनी या एप्लिकेशन के पीछे के लोगों पर संदेह की ज़रूरत नहीं। सबसे प्रसिद्ध और सम्मानित एंड-टू-एंड एन्क्रिप्टेड चैट एप्लिकेशन सिग्नल है। लेकिन कई अन्य ऐसे एप्लिकेशन विकसित किए जा रहे हैं, जिनमें फ़ाइल स्थानांतरण की सुविधा है। जैसे – Tresorit । कुछ में साझा दस्तावेज की भी सुविधा है। जैसे- CryptPad । सिग्नल जैसे चैट एप्लिकेशन का उपयोग करने के लिए अपने फोन पर संवेदनशील बातचीत का इतिहास रखने से बचने के लिए गायब होने वाले संदेश वाली सेटिंग कर लें।

अपने फोन को सुरक्षित रखें। स्मार्टफोन कंपनियां इनकी सुरक्षा में लगातार सुधार कर रही हैं। फिर भी इसके लिए बहुत काम करना बाकी है। आप अपने फोन की सुरक्षा के लिए कुछ सरल प्रयास कर सकते हैं। यदि आपके पास एंड्रॉइड है, तो यह ऐसा फोन होना चाहिए, जिसका निर्माता आपको नियमित रूप से सुरक्षा अपग्रेड भेजता रहे। आप अपने द्वारा उपयोग किए जाने वाले सिस्टम और ऐप्स को अपडेट करते रहें। यदि आपको तकनीक में दिलचस्पी हो, तो GrapheneOS का उपयोग कर सकते हैं। अगर आपके पास आईफोन है, तो इसे नवीनतम सॉफ्टवेयर से अपग्रेड करें। यदि आप उन्नत स्पाइवेयर के जोखिम में हैं, तो एप्पल के लॉकडाउन मोड का उपयोग करें। सिटीजन लैब ने हाल ही में बताया है कि यह एनएसओ ग्रुप के जीरो-डे एक्सप्लाइट हमले को रोक सकता है । आपके पास चाहे जो भी फोन हो, इसमें इंस्टॉल किए गए ऐप्स की संख्या सीमित रखें। व्यक्तिगत कामों और पत्रकारिता, दोनों के लिए अलग-अलग फोन का उपयोग करें।

दो-कारक प्रमाणीकरण का उपयोग करें। टू-फैक्टर ऑथेंटिकेशन (2एफए) के लिए अपने एकाउंट में लॉग-इन करने के लिए पासवर्ड के अलावा कोई अतिरिक्त जानकारी दर्ज करनी होगी। यह एसएमएस से मिला एक कोड हो सकता है। जो पर्याप्त नहीं है, लेकिन कुछ भी नहीं से तो बेहतर है। आपके फोन पर फ्री-ओटीपी जैसे ऐप द्वारा उत्पन्न एक कोड का उपयोग कर सकते हैं। यह एक ठोस सुरक्षा है। इसके अलावा, हार्डवेयर कुंजी द्वारा स्वचालित रूप से उत्पन्न एक नंबर का भी उपयोग हो सकता है। फ्री-ओटीपी काफी सुरक्षित है। फ़िशिंग हमलों के विरुद्ध Yubikey सबसे मजबूत उपकरण है। मैं किसी भी संवेदनशील खाते में इसका उपयोग करने की अनुशंसा करता हूं। यदि आप पहले फिशिंग हमले हुए हों, तो हार्डवेयर कुंजियों का उपयोग करने के लिए थोड़ा समय और पैसा निवेश करना बेहतर होगा। इसे सुरक्षा कुंजी या यू2एफ कुंजी के रूप में भी जाना जाता है। यह हार्डवेयर के छोटे टुकड़े होते हैं, जोयूएसबी पोर्ट में फिट होते हैं। वे आपके खातों को सुरक्षित बना सकते हैं।

अपनी डिजिटल सुरक्षा कैसे करें

आकलन करें, आपको किस तरह का डिजिटल खतरा हो सकता है। आपको सिर्फ उन्हीं खतरों से सुरक्षित रहने की ज़रूरत है, जो आपको प्रभावित कर सकते हैं। आप क्या काम करते हैं? आपको कैसी डिजिटल निगरानी का सामना करना पड़ सकता है? सोचें कि आपने पहले किस तरह के खतरे का सामना किया है। उस पर काम करने वाले लोगों से परामर्श लें और खतरे के परिदृश्यों की एक सूची बनाएं। फिर प्रत्येक मामले में अपनी सुरक्षा में सुधार का तरीका सोचें। फ्रंटलाइन डिफेंडर्स वर्कबुक इस प्रक्रिया को समझने में मदद कर सकती है। यदि आप मीडिया संस्थान में या पत्रकारों के नेटवर्क में काम करते हैं, तो सबको इस प्रक्रिया से गुजरने के लिए प्रोत्साहित करें। डिजिटल सुरक्षा एक टीम प्रयास है।

यदि आप हर समय सुरक्षित नहीं रह सकते, तो इसे विभाजित करें। कुछ मामलों में आप अपने डिवाइस या खाते को अपने काम के लिए पर्याप्त सुरक्षित नहीं बना पाएंगे। उस स्थिति में, विभाजन करें। जैसे, पत्रकारिता और व्यक्तिगत, दोनों काम के लिए अलग फोन और ई-मेल। अलग-अलग परियोजना के लिए अलग-अलग ईमेल का उपयोग करें। यदि आप संवेदनशील जांच कर रहे हैं, तो इसके लिए अलग डिवाइस और खाते रखें। आप ‘टेल्स‘ जैसे एक अलग ऑपरेटिंग सिस्टम का भी उपयोग कर सकते हैं, जो सेंसरशिप और निगरानी से बचाता है । यदि आप अत्यधिक संवेदनशील डेटा या फ़ाइलों पर काम कर रहे हैं, तो एयर-गैप्ड कंप्यूटर का उपयोग कर सकते हैं। यह ऐसा उपकरण है, जो वाईफाई या ब्लूटूथ जैसे डिजिटल नेटवर्क से कनेक्ट नहीं होता। इसलिए इसे तोड़ना बेहद कठिन है।

डिजिटल सुरक्षा को समझें। यह जानना होगा कि आपको समर्थन कब मिल सकता है। एक पत्रकार के रूप में आपका उद्देश्य डिजिटल सुरक्षा विशेषज्ञ बनना नहीं है। लेकिन आपके पास बुनियादी ज्ञान होना चाहिए। जैसे, इस अध्याय में जो बताया गया है। आपको पता होना चाहिए कि विशेषज्ञ की सलाह लेने की आवश्यकता कब है। आप ऐसे तकनीकी लोगों का एक नेटवर्क विकसित कर सकते हैं, जो किसी समस्या या नए खतरे का सामना करने पर आपकी मदद करें। यदि आप अनुसंधान और रिपोर्टिंग में जा रहे हैं, जो उच्च प्रोफ़ाइल वाला है, तो जितना संभव हो, उतना पूर्वानुमान लगाना सुनिश्चित करें। प्रतिक्रियाशील होने के बजाय सक्रिय रहना हमेशा बेहतर होता है।

कुछ बेहतरीन डिजिटल सुरक्षा संसाधन –

- Surveillance Self-Defense – इलेक्ट्रॉनिक फ्रंटियर फ़ाउंडेशन का पोर्टल

- Security in a Box – फ्रंटलाइन डिफेंडर्स की वेबसाइट

- जीआईजेएन के इस विषय पर उपयोगी संसाधन (some useful resources)।

- एक्सेस नाउ डिजिटल सुरक्षा हेल्पलाइन – किसी पत्रकार को डिजिटल सुरक्षा सहायता चाहिए, तो यहां संपर्क करें।

केस स्टडी

The Snowden Revelations – डिजिटल निगरानी पर बात करनी हो, तो इस मामले का ज़िक्र करना ही होगा। इसने अमेरिकी राष्ट्रीय सुरक्षा एजेंसी (एनएसए) द्वारा व्यापक जासूसी पर दुनिया का ध्यान आकर्षित किया। यह खुलासा काफी व्यापक हैं। इसकी रिपोर्टिंग एक वर्ष से अधिक समय तक चली। मैं स्नोडेन खुलासे पर लॉफेयर सारांश और द इंटरसेप्ट के स्नोडेन आर्काइव को पढ़ने की सलाह देता हूं। संदर्भ के लिए लॉरा पोइट्रास की पुरस्कार विजेता सिटीजन फोर डॉक्यूमेंट्री भी सार्थक है।

Project Raven – जनवरी 2019 में रॉयटर्स ने यह खुलासा किया। संयुक्त अरब अमीरात ने अपनी आक्रामक डिजिटल जासूसी क्षमता बढ़ाने के लिए एनएसए के पूर्व कर्मचारियों को नियुक्त किया था। इन उपकरणों का उपयोग राष्ट्राध्यक्षों और मानवाधिकार कार्यकर्ताओं को निशाना बनाने के लिए किया जाता था।

The Pegasus Project – जुलाई 2021 में पत्रकारों के एक साझेदारी प्रोजेक्ट ने इजराइल के एनएसओ ग्रूप के पेगासस स्पाइवेयर द्वारा व्यापक डिजिटल हमलों का खुलासा किया। इस जांच में एमनेस्टी इंटरनेशनल की सिक्योरिटी लैब ने तकनीकी भागीदार की भूमिका निभाई। इस प्रोजेक्ट को फॉरबिडन स्टोरीज़ द्वारा समन्वित किया गया। रिपोर्टिंग की शुरुआत सऊदी अरब, मोरक्को, हंगरी, भारत और मैक्सिको सहित 11 देशों में एनएसओ ग्राहकों द्वारा निगरानी के लिए चुने गए 50,000 फोन नंबरों की सूची से हुई।

Inside the Global Hack-for-Hire Industry – 2022 में यूके स्थित ब्यूरो ऑफ इन्वेस्टिगेटिव जर्नलिज्म और संडे टाइम्स ने यह जांच की। इसमें पत्रकारों ने भारत में बढ़ते हैकर-फॉर-हायर उद्योग के मूल लोगों से गुप्त रूप से मुलाकात की। यह कहानी बताती है कि जो हैकिंग उपकरण केवल सरकारों के लिए उपलब्ध थे, वे अब निजी लोगों के लिए सुलभ हैं।

Story Killers – फॉरबिडन स्टोरीज़ कंसोर्टियम ने ‘स्टोरी किलर्स‘ श्रृंखला प्रकाशित की। इसमें भाड़े के लिए दुष्प्रचार उद्योग की जांच की गई। यह सीधे तौर पर डिजिटल निगरानी का मामला है। लेकिन संदिग्ध दुष्प्रचार उद्योग और डिजिटल निगरानी तकनीकों के बीच अक्सर घालमेल होता है।

अतिरिक्त संसाधन

Investigating Digital Threats: Disinformation

Investigating Digital Threats: Digital Infrastructure

Tips from the Pegasus Project: How to Report on Predatory Spyware

एटिने ‘टेक‘ मेनियर – एमनेस्टी इंटरनेशनल की सुरक्षा लैब में सुरक्षा शोधकर्ता हैं। वह 2016 से नागरिक समाज के खिलाफ डिजिटल हमलों की जांच कर रहे हैं। फ़िशिंग, स्पाइवेयर और दुष्प्रचार अभियानों पर उनकी कई जांच प्रकाशित हुई है। उनकी वेबसाइट या मास्टोडॉन पर उन्हें पाया जा सकता है।

एटिने ‘टेक‘ मेनियर – एमनेस्टी इंटरनेशनल की सुरक्षा लैब में सुरक्षा शोधकर्ता हैं। वह 2016 से नागरिक समाज के खिलाफ डिजिटल हमलों की जांच कर रहे हैं। फ़िशिंग, स्पाइवेयर और दुष्प्रचार अभियानों पर उनकी कई जांच प्रकाशित हुई है। उनकी वेबसाइट या मास्टोडॉन पर उन्हें पाया जा सकता है।

अनुवाद : डॉ. विष्णु राजगढ़िया