Introduction au journalisme d’investigation : la sécurité numérique

Guide Ressource

Guide d’introduction au journalisme d’investigation

Chapitre Guide Ressource

Introduction au journalisme d’investigation

Chapitre Guide Ressource

Introduction au journalisme d’investigation : techniques d’interview pour les débutants

Chapitre Guide Ressource

Introduction au journalisme d’investigation : traquez l’argent

Chapitre Guide Ressource

Introduction au journalisme d’investigation : le data-journalisme

Chapitre Guide Ressource

Introduction au journalisme d’investigation : le fact-checking

Chapitre Guide Ressource

Introduction au journalisme d’investigation : la sécurité numérique

Chapitre Guide Ressource

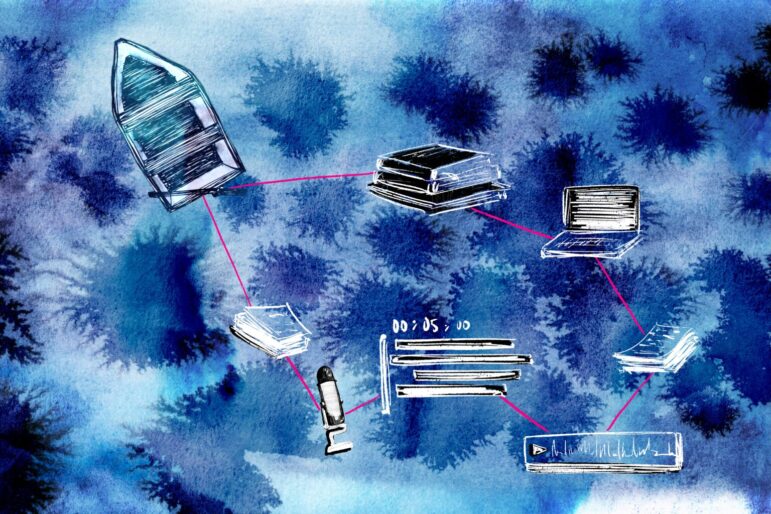

Introduction au journalisme d’investigation : les collaborations

Chapitre Guide Ressource

Introduction au journalisme d’investigation : comment éditer une enquête

Dans un chapitre du Guide du reporter pour enquêter sur les crimes de guerre de GIJN, Matt Hansen, le directeur stratégique chez Global Journalism Security, écrit que “la sécurité doit être au cœur de toute investigation dès que les reporters commencent à enquêter sur les crimes de guerre, surtout à l’ère de la surveillance accrue, des logiciels espions et d’autres menaces”. Il a raison, et ce, quelle que soit votre spécialisation, à savoir les crimes de guerre, le changement climatique, la politique, la corruption ou un autre domaine tout à fait différent.

La bonne nouvelle, c’est qu’il existe des outils qui vous permettent de travailler en toute sécurité en vous protégeant tant que vous les utilisez comme il convient et au bon moment. Pour cela, vous devez connaître les outils adaptés à votre projet et en planifier l’utilisation systématique dans votre flux de travail. La sécurité numérique peut sembler un peu rébarbative au premier abord, mais c’est en la renforçant que vous pourrez plus facilement gagner la confiance des sources actuelles et futures, et également les protéger, ainsi que vos collègues et partenaires médias.

Ce chapitre propose de nombreux conseils et outils pour vous aider à sécuriser les comptes, ordinateurs et téléphones, les communications et les informations personnelles. Outre des outils et paramètres spécifiques, nous proposons également des études de cas qui confirment qu’il est essentiel d’inclure la sécurité numérique dans la planification de votre travail. Ce chapitre contient beaucoup d’informations. C’est pourquoi nous vous conseillons de le lire une ou deux fois, puis de revenir aux sections qui vous concernent le plus. Vous pourrez affiner votre approche de la sécurité numérique et physique au fur et à mesure que vous vous familiariserez avec ce contenu et identifierez les méthodes les plus adaptées à votre cas. Plus vous appliquerez ce processus, plus il vous semblera simple. GIJN propose des formations, des ateliers et des consultations pour vous apporter une aide supplémentaire.

Conseils et outils

Les sections suivantes recommandent des outils et paramètres spécifiques pour vous aider à sécuriser les comptes, ordinateurs et téléphones, les communications et les informations personnelles.

Protection des comptes en ligne

Utilisez un gestionnaire de mots de passe pour créer et stocker des mots de passe uniques et complexes pour tous vos comptes. Le gestionnaire de mots de passe sert de coffre-fort en mémorisant vos mots de passe pour vous éviter d’avoir à le faire. Vous accédez à ce coffre-fort protégé via un “mot de passe principal” que vous définissez. Le gestionnaire de mots de passe peut également stocker d’autres types d’informations importantes, comme des réponses à des questions de sécurité qui vous permettent de vous connecter (les réponses pouvant être fictives), des informations figurant sur votre passeport et des numéros de téléphone. Les systèmes Android et iOS intègrent des fonctions de gestionnaire de mots de passe qui ne proposent pas nécessairement toutes les fonctionnalités de 1Password, Dashlane et Bitwarden. En tant que journaliste, vous pouvez sans doute bénéficier d’une licence gratuite pour utiliser 1Password.

Si vous le pouvez, activez l’authentification à deux facteurs (2FA), notamment pour les comptes de messagerie électronique, le stockage de documents et les réseaux sociaux. Cela empêchera tout accès indésirable à votre compte, même avec votre mot de passe. Les messages SMS sont le plus souvent utilisés pour l’authentification à deux facteurs, mais ils sont également les moins sécurisés, car ils ne sont pas chiffrés et peuvent être interceptés. Envisagez plutôt l’utilisation d’une application mobile telle que Google Authenticator pour générer des codes à deux facteurs. L’option la plus sécurisée, mais la moins courante, est l’utilisation d’une clé de sécurité physique, comme Yubikey. Si vous utilisez la messagerie électronique de Google, vous pouvez vous inscrire au Programme Protection Avancée, une fonctionnalité de sécurité gratuite destinée aux journalistes et autres personnes très vulnérables.

Passez régulièrement en revue les paramètres de confidentialité et de sécurité de vos comptes en ligne, surtout sur les réseaux sociaux. L’objectif n’est pas nécessairement de cesser tout partage sur les réseaux sociaux et d’autres sites, mais de faire attention, en les contrôlant, aux contenus que vous partagez, avec qui et à quel moment. Privacy Party est une extension de navigateur gratuite qui vous aide à vérifier vos paramètres et à automatiser des actions spécifiques sur certains sites.

Si vous utilisez un appareil Apple, activez la protection avancée des données pour iCloud qui chiffre les données que vous stockez. Outre les alertes de connexion sur Facebook, activez la protection de la réinitialisation du mot de passe sur X (précédemment Twitter) pour compliquer la tâche d’une personne non autorisée qui tente de réinitialiser le mot de passe de votre compte.

Protection des ordinateurs

Veillez à installer les mises à jour du système et des logiciels dès qu’elles sont disponibles. Elles ne proposent pas uniquement de nouvelles fonctionnalités et des améliorations, mais elles incluent des correctifs pour neutraliser des failles de sécurité que des pirates pourraient exploiter. Pour protéger les informations stockées en local sur votre disque dur, vous pouvez chiffrer le disque dur entier avec BitLocker si vous utilisez Windows et FileVault si vous utilisez macOS. Vous pouvez également utiliser ces outils pour chiffrer des disques durs externes et des clés USB. Si vous devez pouvoir accéder à un lecteur sur un ordinateur Mac et un PC, utilisez plutôt VeraCrypt. Sous Windows, Microsoft Defender peut vous aider à protéger votre appareil contre des logiciels publicitaires et malveillants courants.

Dans le cadre de leur travail, les journalistes utilisent souvent des documents provenant de sources inconnues, qu’il s’agisse d’un PDF disponible sur un forum ou d’un document Word envoyé anonymement. Puisque ces documents peuvent contenir des logiciels malveillants, vous pouvez installer Dangerzone sur votre ordinateur pour créer des versions sécurisées de vos documents que vous pouvez ouvrir et modifier. Si vous travaillez avec de nombreux documents, envisagez l’utilisation d’un ordinateur hors ligne dédié pour consulter ces fichiers. Pour en savoir plus sur l’utilisation d’ensembles de données volumineux à des fins journalistiques, consultez le livre Hacks, Leaks, and Revelations de Micah Lee.

Protection des téléphones

Veillez à installer les mises à jour du système et des logiciels dès qu’elles sont disponibles, tout comme vous le feriez avec des ordinateurs, des tablettes et d’autres appareils électroniques. Si votre téléphone ne parvient pas à installer la dernière mise à jour, nous vous conseillons vivement d’acheter un modèle plus récent. Passez en revue les paramètres de confidentialité et de sécurité, y compris les données de localisation et les notifications de l’écran de verrouillage, pour identifier les fonctionnalités activées sur votre téléphone et les destinataires des contenus que vous partagez. Pour les appareils Android, utilisez Google Play Protect pour sécuriser les applications et les données. Pour les appareils iOS, activez le mode verrouillage pour vous protéger contre les logiciels espions sophistiqués, tels que Pegasus. (En savoir plus sur cette fonctionnalité.) Le mode verrouillage est pris en charge par macOS, iOS, iPadOS et watchOS.

Protection des communications

Utilisez des applications de messagerie qui prennent en charge le chiffrement de bout-en-bout, comme Signal, WhatsApp et Facebook Messenger. Outre Signal et WhatsApp, vous pouvez également utiliser Jitsi, Google Meet et Zoom pour les appels de groupe. Sachez que ces applications chiffrent le contenu des appels et des messages, mais pas les métadonnées, à savoir l’identité des personnes avec lesquelles vous communiquez, à quel moment, pendant combien de temps et à quelle fréquence. Telegram peut chiffrer les messages dans des échanges secrets, mais vous devez activer cette fonctionnalité. Dans Signal, créez un code PIN et un nom d’utilisateur, choisissez le mode d’affichage des notifications sur votre écran de verrouillage et utilisez des messages éphémères. Avec WhatsApp, utilisez l’authentification à deux facteurs, les notifications de sécurité et, si vous conservez une sauvegarde de vos discussions, activez le chiffrement de bout-en-bout pour vos sauvegardes. Pour protéger vos messages sur Facebook, activez l’authentification à deux facteurs pour votre compte.

Protection des informations personnelles

Si vous habitez aux États-Unis, envisagez l’utilisation de DeleteMe, Optery ou de l’application Permission Slip de Consumer Reports pour supprimer les informations vous concernant détenues par des courtiers en données et d’autres sites web. Ces outils pourront également vous être utiles si vous habitez en dehors des États-Unis, mais vous pouvez aussi faire des recherches sur Google pour savoir quelles informations vous concernant sont disponibles. Des groupes locaux de défense des droits numériques pourront sans doute vous recommander des services disponibles dans votre région.

Mais encore…

Sachez que les conseils proposés dans ce document ne garantissent aucunement votre sécurité. Toutefois, si vous utilisez les fonctions de sécurité et de confidentialité à votre disposition, vous compliquez considérablement la tâche des pirates qui ciblent vos informations personnelles. Un compte de messagerie protégé par un mot de passe tel que “mot de passe” ou “123456”, et sans authentification à deux facteurs, est bien moins sécurisé qu’un compte protégé par un mot de passe complexe et unique, l’authentification à deux facteurs et une clé de sécurité. Pour protéger les informations qui comptent pour vous, utilisez des outils adaptés, comme il convient et au bon moment.

Études de cas

Les révélations d’Edward Snowden, les Panama Papers et le projet Pegasus ont tous prouvé qu’il est important de planifier son travail et d’intégrer la sécurité numérique dans les enquêtes. Les journalistes n’auraient jamais pu publier ces enquêtes en toute sécurité s’ils n’avaient pas placé la sécurité numérique au cœur de leur travail. Nous vous encourageons vivement à découvrir comment les journalistes ont travaillé sur ces projets et à identifier les processus et les flux de travail que vous pouvez intégrer aux vôtres. Vous trouverez ci-dessous trois études de cas qui mettent en évidence les problèmes liés à la sécurité numérique auxquels des journalistes ont dû faire face.

En 2012, Vice a suivi John McAfee, un directeur technique millionnaire en cavale en Amérique centrale. Dans un article intitulé We Are with John McAfee Right Now, Suckers, les journalistes ont publié un selfie contenant les métadonnées de la photo qui indiquaient qu’ils se trouvaient quelque part au Guatemala. Le magazine Wired n’a pas tardé à publier un article en posant la question Oops! Did Vice Just Give Away John McAfee’s Location With Photo Metadata?. Sachez que les photos et les vidéos peuvent contenir des métadonnées, comme une date, une heure, des informations sur l’appareil et des données de localisation, mais toutes les applications, sites ou systèmes de publication ne suppriment pas systématiquement ces informations, même si vous pouvez en supprimer certaines vous-même.

Le magazine Wired a publié un article indiquant que la photo de John McAfee, le milliardaire reclus et en cavale, prise par Vice, incluait des métadonnées indiquant le lieu où elle avait été prise. Image : Capture d’écran, Wired

En 2015, un document d’un tribunal américain a indiqué qu’une personne faisant l’objet d’une enquête réalisée par le New York Times avait été prévenue, car l’adresse IP de la rédaction apparaissait à plusieurs reprises dans les journaux des serveurs web. N’oubliez pas que les grandes rédactions peuvent avoir leurs propres adresses IP. Les journalistes devraient donc savoir comment protéger ces informations en faisant appel à un VPN, comme IVPN, Mullvad ou ProtonVPN, pour masquer leur adresse IP, ou alors utiliser le Navigateur Tor qui renforce leur anonymat.

En 2021, deux journalistes norvégiens enquêtant sur les conditions des travailleurs migrants au Qatar avant la Coupe du monde de football de la FIFA en 2022 ont été arrêtés et détenus par la police du Qatar pendant plus de 30 heures juste avant leur vol de retour. Les autorités prétendaient qu’ils avaient pénétré sans y être autorisés dans une propriété privée. Les journalistes furent questionnés individuellement pendant huit heures et leur équipement fut saisi et minutieusement fouillé. Runa Sandvik, fondatrice de Granitt et autrice de ce chapitre, a expliqué dans un article la leçon que nous devons tirer de cet incident qui confirme l’importance de la sécurité numérique, et les mesures que nous devons prévoir pour protéger notre travail et surtout sécuriser nos données numériques via des méthodes de chiffrement.

Aide supplémentaire

Access Now, une organisation à but non lucratif qui défend les droits numériques des personnes et communautés vulnérables, propose une plateforme d’assistance pour la sécurité numérique gratuite, 24 heures sur 24, 7 jours sur 7, pour les journalistes et autres membres de la société civile. L’organisation propose de l’assistance via des pratiques de sécurité numériques proactives et une intervention rapide d’urgence en cas d’incident lorsque c’est nécessaire. La plateforme d’assistance donne suite à toutes les demandes dans un délai de deux heures et prend actuellement en charge neuf langues : anglais, espagnol, français, allemand, portugais, russe, tagalog, arabe et italien.

Le laboratoire de sécurité d’Amnesty International enquête sur les abus des droits humains liés aux logiciels espions, à la technologie de surveillance et aux autres menaces numériques qui ciblent la société civile. Contactez-le si vous pensez être ciblé d’une manière ou d’une autre par des mesures de surveillance numérique. Vous pouvez également contacter Citizen Lab à l’école Munk School of Global Affairs & Public Policy de l’université de Toronto au Canada.

GIJN propose l’outil d’évaluation de la sécurité des journalistes, basé sur l’outil d’évaluation de la cybersécurité de la fondation Ford, pour aider les journalistes et les organes de presse de petite taille à identifier les moyens d’améliorer leur sécurité numérique et physique. Il a déjà été publié en arabe, en français, en allemand, en hindi, en bahasa Indonesia, en portugais, en russe, en espagnol et en turc.

Pour mieux comprendre les besoins des communautés très vulnérables, consultez ce guide de l’agence américaine Cybersecurity and Infrastructure Security Agency (CISA).

Runa Sandvik est la fondatrice de Granitt, une société de conseils spécialisée dans la sécurité des journalistes et des personnes très vulnérables dans le monde entier. Son travail s’appuie sur l’expérience qu’elle a acquise auprès du New York Times, de la fondation Freedom of the Press Foundation et du projet Tor. Elle est conseillère auprès du Technical Advisory Council de la CISA, dans le cadre du programme BUILD de la fondation Ford et membre du groupe Global Cybersecurity Group d’Aspen Institute. Sur X, son nom d’utilisateur est @runasand.

Runa Sandvik est la fondatrice de Granitt, une société de conseils spécialisée dans la sécurité des journalistes et des personnes très vulnérables dans le monde entier. Son travail s’appuie sur l’expérience qu’elle a acquise auprès du New York Times, de la fondation Freedom of the Press Foundation et du projet Tor. Elle est conseillère auprès du Technical Advisory Council de la CISA, dans le cadre du programme BUILD de la fondation Ford et membre du groupe Global Cybersecurity Group d’Aspen Institute. Sur X, son nom d’utilisateur est @runasand.