Инструментарий расследователя: SpyOnWeb, VirusTotal, SpiderFoot HX

ЧИТАЙТЕ ЭТУ СТАТЬЮ НА ДРУГИХ ЯЗЫКАХ

Добро пожаловать на перезапуск одной из самых популярных рубрик «Инструментарий расследователя GIJN», в котором мы изучаем новейшие инструменты для журналистских расследований.

В этом выпуске мы покажем, как на практике использовать SpyOnWeb, DNSlytics, VirusTotal и SpiderFoot HX для поиска и анализа связанных между собой веб-сайтов и составления схемы сети, сохраняя при этом вашу конфиденциальность.

Поиск скрытых связей между сайтами

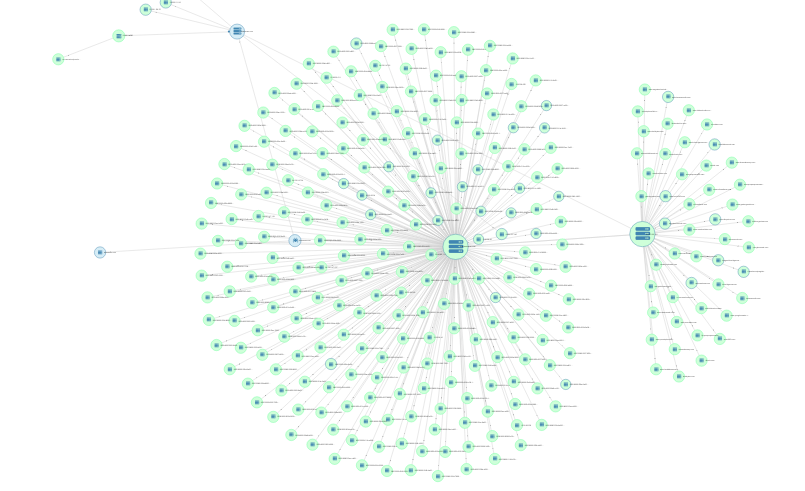

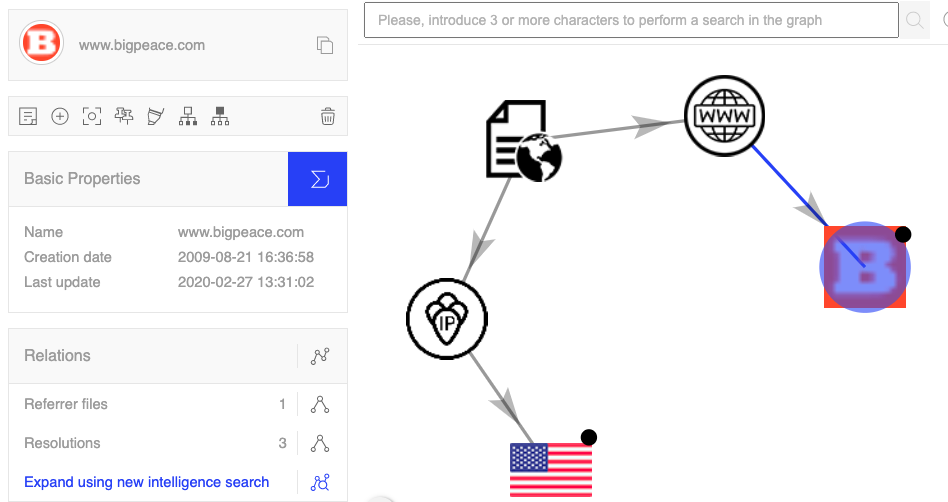

Изображение: Сетевой график на SpiderFoot HX

Для начала мы продемонстрируем, как журналисты могут использовать теги Google Analytics — встроенные в исходный код веб-сайтов – в качестве маркеров, помогающих идентифицировать сети веб-сайтов. Маркировка сетей таким образом может быть полезна журналистам, потому что мы можем найти ранее невидимые связи между организациями, которые кажутся далекими друг от друга, но на самом деле связаны.

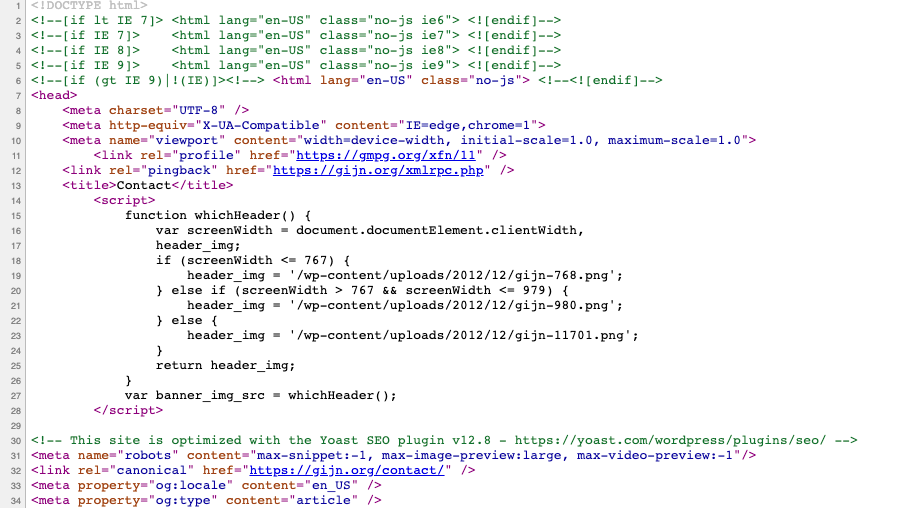

Чтобы показать, как это работает, мы возьмем для примера сайт GIJN. Давайте откроем исходный код веб-страницы, чтобы увидеть, есть ли там тег Google Analytics. Поместим этот адрес в строку URL в Chrome:

view-source:https://www.gijn.org/contact

Это сгенерирует исходный код для этой страницы:

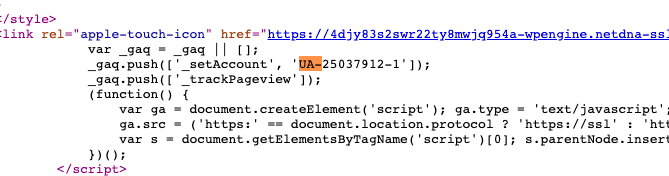

Затем мы можем поискать на странице «UA-». UA — универсальная аналитика, этот тег используется Google Analytics для идентификации нашего сайта и любых доменов, связанных с нашим аккаунтом в Google Analytics. В исходном коде можно искать теги «Pub-», которые подключены к продукту Google AdSense, и теги «G-» – новый формат GA4, который Google выпустил для своего продукта Analytics. Важно понимать и узнавать все теги, которые могут появляться в исходном коде, чтобы можно было их находить, а затем запускать с помощью инструментов, о которых мы поговорим ниже, для проверки связей. А пока поищем на странице «UA-»:

Вот что я нашел:

UA-25037912-1

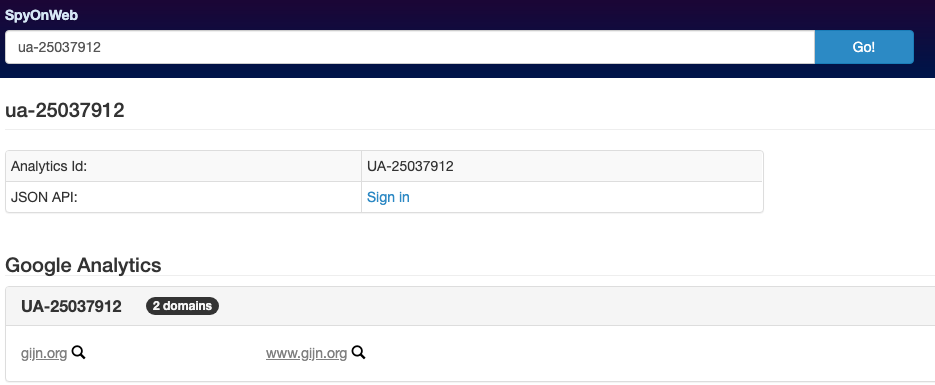

Давайте скопируем это и вставим на сайт SpyOnWeb, который ищет «сайты, вероятно, принадлежащие одному и тому же владельцу». Вот результаты:

Обратите внимание, что наш тег UA связан только с доменом, указывающим на наш сайт (т.е. gijn.org). Журналисты могут использовать похожие методы отслеживания одного и того же тега UA (или тега Pub, или G), чтобы определить, какие сайты могут быть связаны друг с другом, если у них один и тот же тег или теги. Обнаружив, что конкретный интересующий нас сайт связан с другими похожими сайтами, мы можем продолжить расследование, чтобы выяснить, стоит ли за ними общий источник финансирования, конкретный человек или организация.

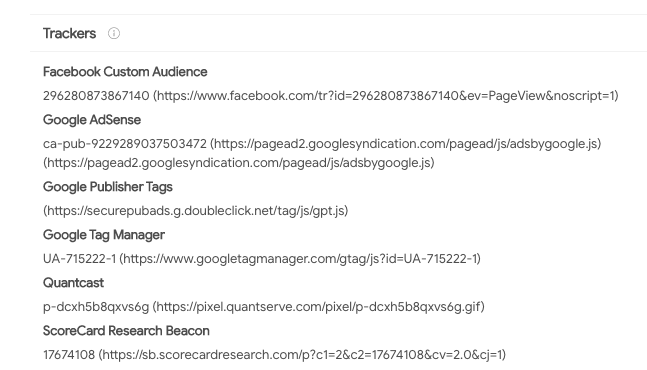

Давайте попробуем другой пример. Используя инструменты обратного поиска DNSlytics, мы можем посмотреть, какие другие IP-адреса или теги Google Analytics подключены к интересующему нас сайту.

Возьмем в качестве примера сайт политически правой медиагруппы Breitbart, которая базируется в США. Сначала давайте посмотрим исходный код, перейдя по ссылке нашего браузера:

view-source:https://www.breitbart.com/

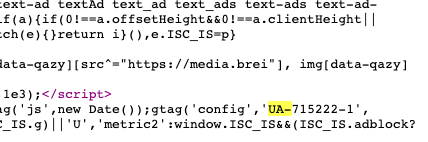

Мы будем искать «UA-» на странице. Естественно, мы найдем метку UA в исходном коде:

Давайте проверим тег UA-715222-1 и посмотрим, что найдет DNSlytics.

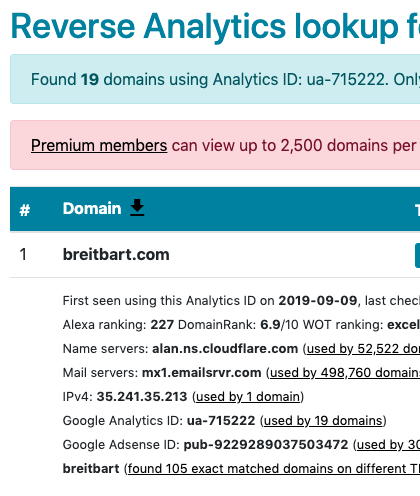

Похоже, DNSlytics нашел 19 доменов с этим тегом. Я не могу изучить все 19, поскольку у меня нет премиум-аккаунта, поэтому давайте посмотрим, что нашел SpyOnWeb.

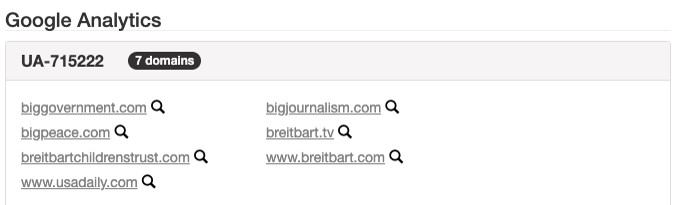

Мы вставим тот же тег UA-715222-1 в SpyOnWeb:

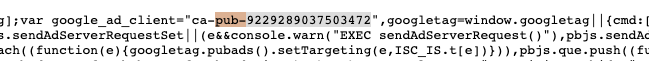

SpyOnWeb нашел семь доменов, это хорошее начало. Давайте попробуем поместить тег Pub в SpyOnWeb и посмотрим, что мы найдем. Вот тег Pub в исходном коде сайта Breitbart:

Когда я поместил тег Pub pub-9229289037503472 в SpyOnWeb, я нашел это:

SpyOnWeb нашел 17 доменов, использующих тот же тег Pub, что и Breitbart.com. (DNSlytics нашел около 30 доменов, используя тот же тег, но я не смог просмотреть их без премиум-аккаунта). Некоторые из них пересекаются с доменами, которые мы нашли с помощью обратного поиска по тегу UA Breitbart. Вот они:

SpyOnWeb нашел 17 доменов, использующих тот же тег Pub, что и Breitbart.com. (DNSlytics нашел около 30 доменов, используя тот же тег, но я не смог просмотреть их без премиум-аккаунта). Некоторые из них пересекаются с доменами, которые мы нашли с помощью обратного поиска по тегу UA Breitbart. Вот они:

biggovernment.com

bigpeace.com

breitbartchildrenstrust.com

bigjournalism.com

breitbart.tv

breitbart.com

Я хочу исследовать эти домены дальше, но не хочу подвергать себя риску, заходя на эти неизвестные сайты. Во-первых, я пока не знаю, кто стоит за ними, и я не хочу обнаруживать себя. Во-вторых, я не знаю, установлены ли на этих сайтах вредоносные программы или программы слежки. К тому же, если я не использую VPN (виртуальную частную сеть), владелец вебсайта сможет увидеть мое географическое местоположение по IP-адресу, а также другую информацию, которую я, возможно, хочу сохранить в тайне.

Мы советуем вам использовать VPN при проведении онлайн-расследований, в зависимости от вашего конкретного контекста. Подробнее о VPN и мерах безопасности читайте:

Советы по цифровой безопасности для журналистов: как защитить свою работу и источники информации.

Шпаргалка по цифровой безопасности: выбираем инструменты с открытым исходным кодом.

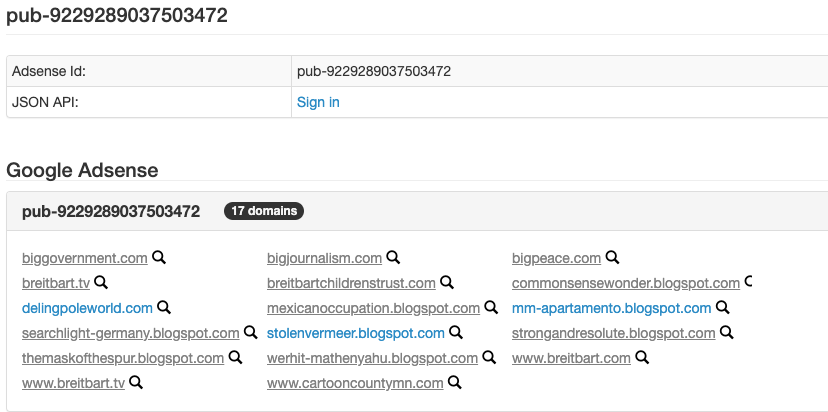

Один из инструментов, с помощью которого я могу проверить репутацию этих сайтов и установить, безопасен ли сайт для посещения – VirusTotal, который ищет встроенные в сайты вредоносные программы. Вы можете ввести любой URL и получить результат за считанные секунды. Дополнительное преимущество VirusTotal – можно видеть, на какой домен в конечном итоге перенаправляется URL. Например, если вы зайдёте на сайт biggovernment.com, вы не останетесь на biggovernment.com, а будете перенаправлены на другой сайт. Я обнаружил это, проверив этот URL через VirusTotal, и вот что я нашел:

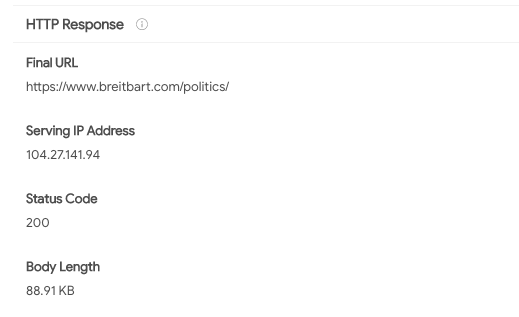

Похоже, когда вы заходите на biggovernment.com, вы на самом деле оказываетесь на политической странице breitbart.com. Несмотря на то, что инструмент для проверки веб-конфиденциальности Blacklight показал, что на сайте Breitbart есть множество программ для слежки, в них не скрыто вредоносного ПО, согласно анализу VirusTotal. Дополнительный бонус: VirusTotal также собирает всю информацию, которую мы нашли ранее, например, теги UA и Pub:

Более того, у VirusTotal есть функция построения сетевых графиков, на которых можно увидеть связи между доменами, URL, IP-адресами и многим другим. Вот схема, которую VirusTotal сгенерировал для одного из сайтов, найденных нами ранее, bigpeace.com:

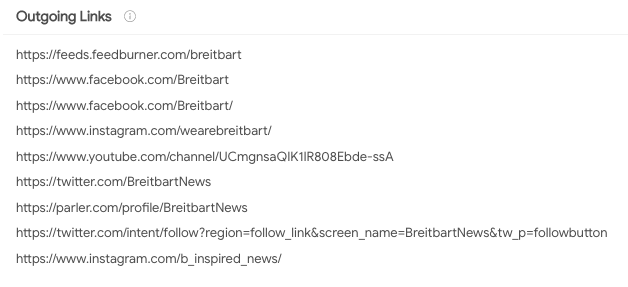

Видите большую оранжевую «B»? Используя эту функцию построения сетевых графиков – опять же, не посещая эти сайты – я вижу, что bigpeace.com на самом деле представлен иконкой breitbart.com. Это полезно для журналистов, которые хотят проверить всю подноготную сайта, даже не заходя на него. Еще одно дополнительное преимущество VirusTotal – то, что вы можете видеть историю IP-адреса и данные Whois, а также все исходящие ссылки, связанные с конкретным URL. Вот исходящие ссылки с сайта http://www.bigpeace.com, которые перенаправляют на страницу национальной безопасности сайта breitbart.com:

Спасибо журналистам BuzzFeed News Джейн Литвиненко и Крейгу Сильверману, что рассказали нам об этих инструментах во время тренинга по цифровым расследованиям на конференции IRE в этом году. Похожие инструменты, которые вы также можете попробовать: DomainBigData, Whoisology, DomainTools и BuiltWith.

Использование SpiderFoot HX для создания сетевых графиков

Хотите находить все эти связи автоматически? Попробуйте 6-ю версию SpiderFoot HX, которая вышла в сентябре. В предыдущем выпуске нашего «Инструментария» мы писали, что для визуализации связи между сайтами репортеры могут использовать SpiderFoot HX, который предлагает доступ к некоторым своим функциям бесплатно. Теперь давайте углубимся в детали на конкретном примере.

Возьмем пример сайта с фейковыми новостями Now8News. О том, что он публикует недостоверную информацию, уже много писали. Но является ли он частью целой дезинформационной сети? Давайте выясним.

Во-первых, немного информации о Now8News. Фактчекинговая группа Snopes упомянула сайт в своем «Полевом руководстве по сайтам с фейковой информацией и распространителям мистификаций».

Screenshot: Snopes.com

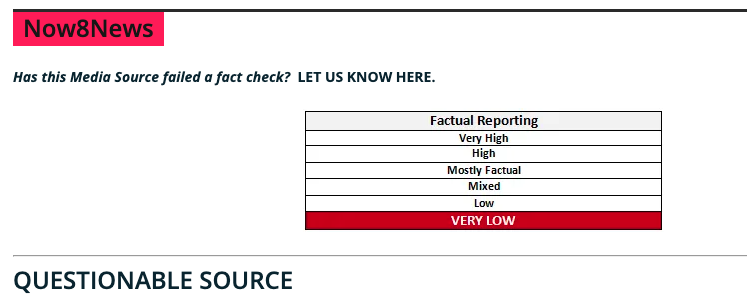

А вот скриншот страницы о Now8News на сайте Media Bias/Fact Check:

Screenshot: mediabiasfactcheck.com

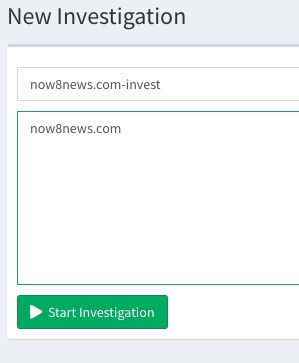

Теперь давайте посмотрим, существует ли сеть других сайтов, связанных с ним. Нажмите на «Investigate» в верхней части SpiderFoot HX.

Назовите свое расследование, как хотите, затем введите now8news.com в поле поиска и нажмите кнопку «Начать расследование».

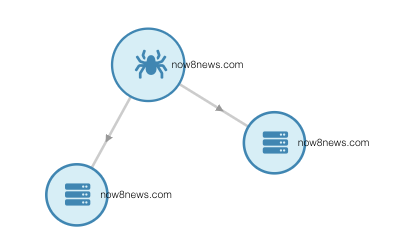

После этого SpiderFoot HX автоматически генерирует скелет сетевого графика, как показано ниже:

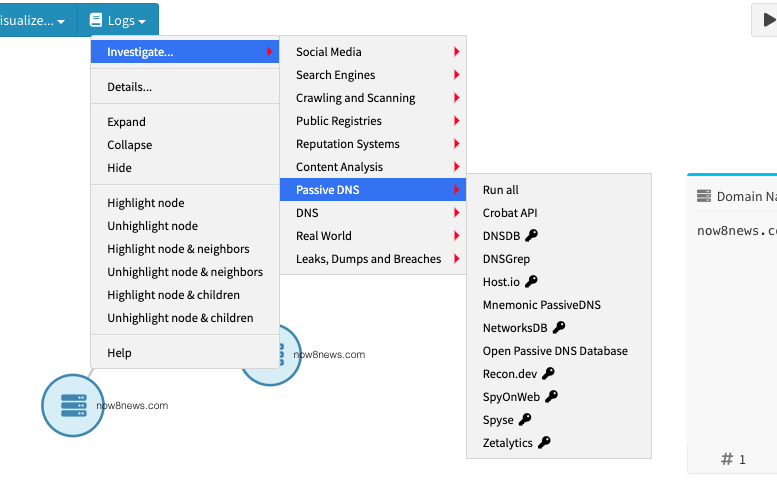

В нем три узла: внутренний корневой узел (с изображением паука), доменный узел и узел интернета. Щелкните правой кнопкой мыши на доменном узле. Затем наведите курсор мыши на «Investigate…», затем на «Passive DNS», и нажмите на «Mnemonic PassiveDNS». Это запустит модуль Mnemonic PassiveDNS, один из многих «модулей», или инструментов в SpiderFoot HX. Этот модуль пассивно собирает DNS-запросы и позволяет видеть домены, подключенные к интересующему нас сайту. Работа модуля может занять несколько минут в зависимости от количества найденных связей, поэтому дайте программе время на обработку данных. После этого переходите к следующему шагу.

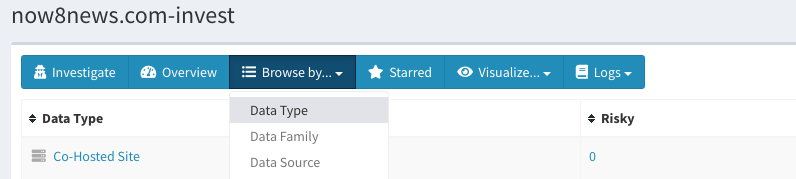

Далее нажмите на кнопку «Browse by» и выберите «Data Type», затем выберите «Co-Hosted Site».

Это выдаст вам список всех сайтов, которые модуль Mnemonic PassiveDNS нашел на основе IP-адреса, который является предметом вашего исследования (в данном случае, now8news.com). Список будет длинный, так что стоит сузить круг интересующих вас объектов, выделив их. Нажмите на галочку слева от интересующих вас сайтов и отметьте их, выбрав кнопку со звездочкой в правом верхнем углу, как показано здесь:

Затем нажмите на кнопку «Starred», чтобы увидеть все выбранные вами сайты.

После того, как получите список отмеченных объектов, нажмите на кнопку «Toggle View»:

И выберите «Node graph». Это автоматически сгенерирует сетевой график на основе выбранных сайтов, которые вы отметили звездочкой. Вот график, который я получил:

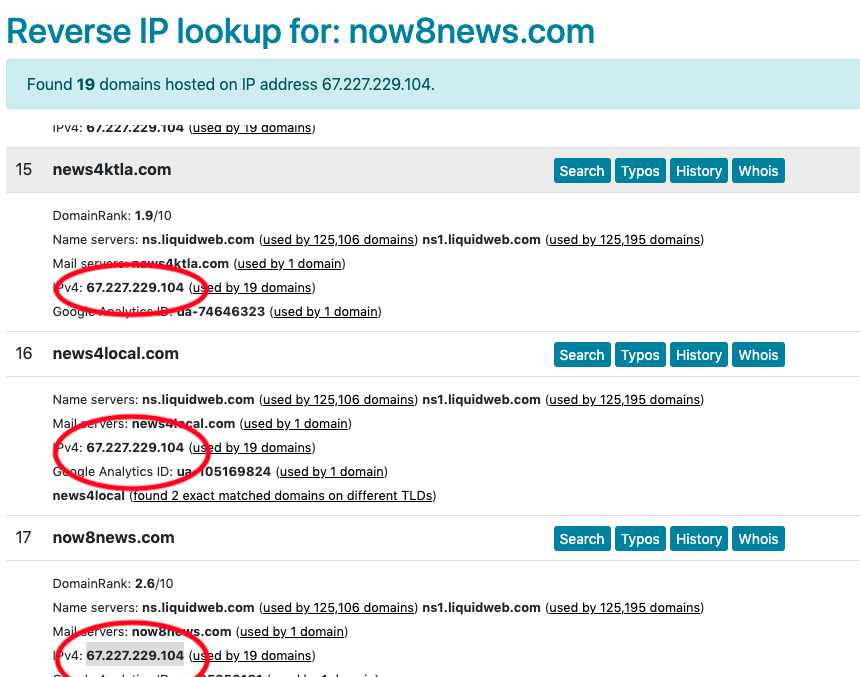

Обратите внимание, что все эти узлы, такие, как www.news4ktla.com и www.abc4la.com, сосредоточены вокруг IP-адреса now8news.com, что соответствует 67.227.229.104. Это значит, что все они расположены по одному IP-адресу. Мы можем подтвердить это, запустив now8news.com через инструмент обратного поиска IP DNSlytics:

Есть еще много модулей в SpiderFoot HX, которые можно попробовать.

Хотите, чтобы мы протестировали какой-то конкретный модуль в одном из будущих выпусков «Инструментария расследователя»? Дайте нам знать.

А пока взгляните на инструкцию по использованию SpiderFoot HX для расследования крипто-валютной аферы, в которой компания, зарегистрированная в Великобритании, заставила людей отдавать им деньги. Исследователь открытых источников, известный под ником NixIntel использовал SpiderFoot HX описанными выше способами — изучая домены, IP-адреса и теги Google Analytics — для построения сетевой карты сайта крипто-валютной аферы.

Посетите сайт SpiderFoot и их канал на YouTube, чтобы узнать больше.

Советуем также изучить

Инструментарий расследователя GIJN.

Руководство по верификации для журналистких расследований.

Какие методы экспертизы применяют журналисты для разоблачения действий силовиков.

6 инструментов и 6 приёмов, которые помогут найти, кто стоит за дезинформацией о COVID-19.

Брайан Перлман — помощник редактора GIJN. Он специализируется на исследованиях нарушений прав человека с использованием передовых технологий цифровой криминалистики, анализа данных и методов OSINT. Он выпускник Высшей школы журналистики Калифорнийского университета в Беркли и бывший менеджер Центра прав человека в Berkeley Law.