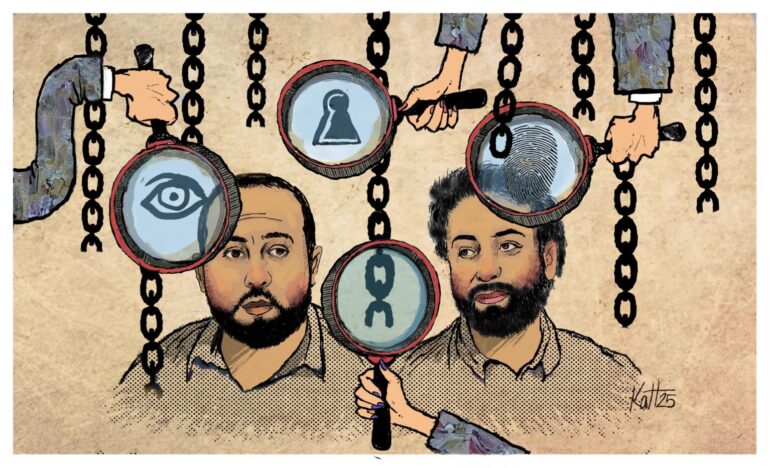

Comment retrouver vos empreintes numériques

Note de l’éditeur : si vous êtes comme la plupart des gens, de nombreuses informations vous concernant sont dispersées sur Internet. Ces traces numériques peuvent être utilisés pour vous «doxer» , c’est à dire traquer et partager à des fins malveillantes des informations privées, y compris des numéros de téléphone et des adresses personnelles. Lors de la conférence NICAR 2019, les expertes en sécurité du journal The New York Times Kristen Kozinski et Neena Kapur ont présenté une série de recommandations pour vous aider à vous auto «doxer» et à dissimuler vos informations personnelles avant que quelqu’un d’autre ne vous cause des ennuis.

Moteurs de recherche

COMMANDES GOOGLE ET BING

Commande: Ce qu’elle recherche: Exemple: Site Les résultats fournissent les pages localisées sur un domaine spécifique. site:facebook.com AND/OR Utilisez la commande AND pour obtenir les résultats contenant deux paramètres. Utilisez la commande OR pour obtenir les résultats contenant un paramètre ou l’autre. “Jean Dupont” AND (Toulouse OR Bordeaux) Astérisque Vous pouvez utiliser l’astérisque pour remplacer un mot ou un groupe de mots que vous avez oublié. “Jean * Dupont” Trait d’union Cette commande vous permet d’exclure le texte lui faisant suite. “JeanDupont” -site:jeandupont.fr Filetype Filtrez vos recherches en fonction de leur format. Types communs de formats: DOC/DOCX, XLS/XLXS, PPT/PPTX, TXT, JPG/JPEG/PNG (image files), PDF filetype:xls

COMMANDES BING

Commande: Ce qu’elle recherche: Exemple: LinkFromDomain Recherche tous les résultats se trouvant sur un site web en particulier. LinkFromDomain:gijn.org Contains Vous permet de filtrer les résultats ayant un format spécifique sur un site donné. Contains:csv site:gijn.org

Alertes Google

Une fois que vous êtes connectés à votre compte Google, vous pouvez vous créer une Alerte Google.

Conseil 1 : Nous vous recommandons de créer une Alerte Google avec votre propre compte Gmail. Ainsi, si vous changez d’entreprise, vous recevrez toujours les alertes.

Conseil 2 : Toutes les alertes que vous créez sont sauvegardées sur votre compte Google – nous vous recommandons de créer des alertes contenant votre numéro de téléphone ou votre adresse postale mais nous vous déconseillons de créer des alertes contenant des informations plus sensibles, comme votre numéro de sécurité sociale par exemple.

Réseaux Sociaux

Identifiez vos comptes de réseaux sociaux.

Tapez vos pseudos les plus utilisés dans NameCheckr pour voir où ces pseudos ont été utilisés. Cela peut vous aider à retrouver des vieux comptes que vous avez oublié avoir créé ainsi que de garder un oeil sur les comptes usurpant votre identité. Configurez l’authentification à deux facteurs sur vos plateformes de réseaux sociaux. Consultez Two Factor Auth pour savoir comment configurer l’authentification à deux facteurs pour les sites Web les plus connus. Nous vous recommandons d’utiliser une application d’authentification (alias une application de sécurité mobile ou une “authentification forte”) plutôt que des SMS comme deuxième forme d’authentification. Il s’agit d’une méthode plus sécurisée et cela permet d’éviter les attaques telles que le détournement de carte SIM.

Vous pouvez modifier vos paramètres de sécurité : Dissimulez votre liste d’amis (Paramètres → Confidentialité) Configurez l’examen des images sur lesquelles vous êtes identifié (Paramètre → Journal & Identification) Empêchez les moteurs de recherche de faire le lien vers votre profil (Paramètre → Confidentialité) Configurez l’authentification à deux facteurs. Configurez des alertes en cas de connexions inconnues.

Recherche simple sur Twitter Recherche avancée sur Twitter Configurez l’authentification à deux facteurs.

COMMANDES TWITTER

from Messages envoyés par un compte. from:pseudo to Messages envoyés à un compte. From:pseudo to:pseudo geocode Tweets envoyés sur une aire géographique entre des coordonnées GPS spécifiques. geocode:40.753830318,-73.9 87329384,1km « mcdonalds » AND/OR Utilisez la commande AND pour obtenir les résultats contenant deux paramètres. Utilisez la commande OR pour obtenir les résultats contenant un paramètre ou l’autre. from:pseudo OR from:autrepseudo since:YYYY-MM-DD until:YYYY-MM-DD Tweets postés pendant une période spécifique. From:pseudo since:2005-01-01 until:2005-01-31

L’application Instagram ne permet pas de faire beaucoup de recherches. Vous pouvez cependant utiliser Google.

Site:instagram.com “pseudo” Site:instagram.com “pseudo” -site:instagram.com/pseudo”

Paramétrez l’authentification à deux facteurs.

Google pour Linkedin:

Site:linkedin.com “Google” Site:linkedin.com “Développeur chez Google”

Paramètres de confidentialité :

Pour limiter et protéger vos informations naviguez sur : Compte → Préférences et confidentialité → Confidentialité Configurez l’authentification à deux facteurs.

Bonus

Vérifiez si votre mail ou votre pseudo à été associé à un piratage de données sur haveibeenpwned.com.

Pour retrouver des informations personnelles anciennes sur internet, utilisez la Way Back Machine.

Cette présentation a été faite lors de NICAR 2019 et est reproduite ici avec la permission des auteurs.

Kristen Kozinski est formatrice en sécurité au journal The New York Times. Elle est la fondatrice de “ Don’t Click on That ”, une entreprise qui enseigne aux petites entreprises comment sécuriser et protéger leurs informations en ligne. Elle a également travaillé à Mailchimp en tant qu’ ingénieure de sécurité.

Neena Kapur est une analyste de sécurité senior au journal The New York Times. Elle a travaillé auparavant en tant qu’analyste du renseignement sur les cyber-menaces au Booz Allen Hamilton. Elle y a développé des connaissances aiguisées sur le deep & dark web ainsi que sur les processus de suivi des cybercriminels.