डिजिटल खतरों की जांच : डिजिटल इन्फ्रास्ट्रक्चर

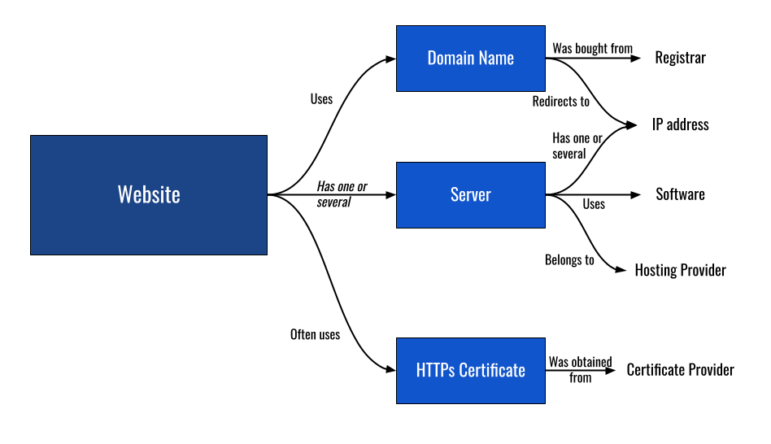

किसी वेबसाइट का संचालन करने के लिए डिजिटल इन्फ्रास्ट्रक्चर की आवश्यकता होती है। ठीक यही बात डिजिटल हमलों पर भी लागू होती है। किसी दुष्प्रचार अभियान या स्पाइवेयर हमले के लिए भी डिजिटल इन्फ्रास्ट्रक्चर जरूरी है। इसमें एक या अधिक डोमेन, सर्वर और एप्लिकेशन शामिल होते हैं। लेकिन इंटरनेट पर होने वाली हर चीज़ अपने पीछे कुछ निशान छोड़ जाती है। ऐसे निशान का उपयोग उस गतिविधि को ट्रैक करने के लिए किया जा सकता है। उस गतिविधि में इस्तेमाल हुए बुनियादी ढांचे की जांच भी संभव है। इस अध्याय में डिजिटल इन्फ्रास्ट्रक्चर की जांच करने हेतु ऑनलाइन उपकरणों की जानकारी दी गई है।

डिजिटल इन्फ्रास्ट्रक्चर कैसे काम करता है

सबसे पहले यह समझें कि डिजिटल इन्फ्रास्ट्रक्चर कैसे काम करता है। उदाहरण के लिए, जीआईजेएन की वेबसाइट (gijn.org) देखें।

डोमेन नेम

इसका डोमेन नेम ‘जीआईजेएन.ओआरजी‘ है। इंटरनेट शुरू होने के बाद वेबसाइट का आसानी से उपयोग करने लायक नाम देने के लिए ‘डोमेन नेम‘ बनाए गए। इसके कारण लोगों को 174.24.134.42 जैसा जटिल तकनीकी आईपी पते याद रखने की जरूरत नहीं। डोमेन नेम सिस्टम (Domain Name System) (डीएनएस) का उपयोग डोमेन नाम को आईपी पते में बदलने के लिए किया जाता है। आईपी एड्रेस के लिए कई प्रकार के रिकॉर्ड होते हैं। उनका हल करने के लिए ‘डोमेन नेम सिस्टम‘ का उपयोग किया जाता है। एमएक्स रिकॉर्ड का उपयोग सर्वर के लिए किया जाता है। यह ईमेल को उस डोमेन से जुड़े पते पर भेजता है। जैसे – जीआईजेएन के ईमेल info@gijn.org का उदाहरण देखें।

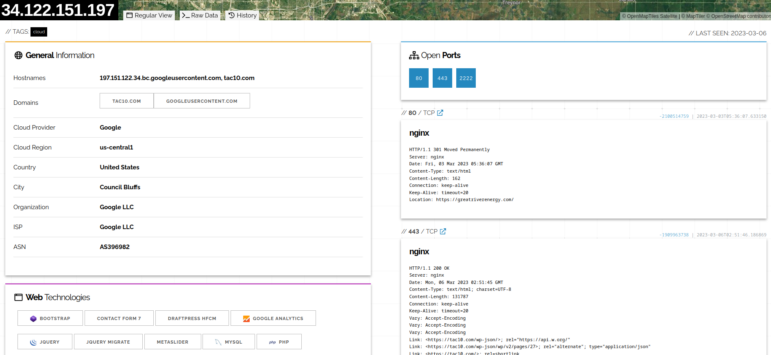

‘डोमेन नेम सिस्टम‘ में आईपीवी-4 एड्रेस के लिए ‘ए टाइप‘ मुख्य रिकॉर्ड का उपयोग होता है। जैसे, पारंपरिक इंटरनेट पता – ‘जीआईजेएन.ओआरजी।‘ आईपीवी-6 एड्रेस के लिए ‘एएएए टाइप‘ मुख्य रिकॉर्ड का उपयोग होता है। ‘इंटरनेट प्रोटोकोल वर्जन‘ का संक्षिप्त रूप ‘आईपीवी‘ है। आईपीवी-6 (IPv6) एक नया एड्रेस फोरमेट है। यह इंटरनेट पर अधिक पते बनाने की सुविधा देता है। अधिकांश सिस्टम अब भी आईपीवी-4 और आईपीवी-6, दोनों एड्रेस का उपयोग करते हैं। जब आप किसी वेबसाइट पर जाते हैं तो आपका वेब ब्राउज़र स्वचालित रूप से आपके लिखे डोमेन नेम को उसके आईपी एड्रेस पर खोलता है। इसे मैन्युअल करने के लिए सेंट्रल-ऑप्स (CentralOps) जैसे ऑनलाइन टूल का उपयोग होता है। सेंट्रल-ऑप्स में ‘जीआईजेएन.ओआरजी‘ लिखने पर हमें आईपीवी-4 एड्रेस 34.122.151.197 मिलता है। हमें आईपीवी-6 एड्रेस नहीं मिलता।

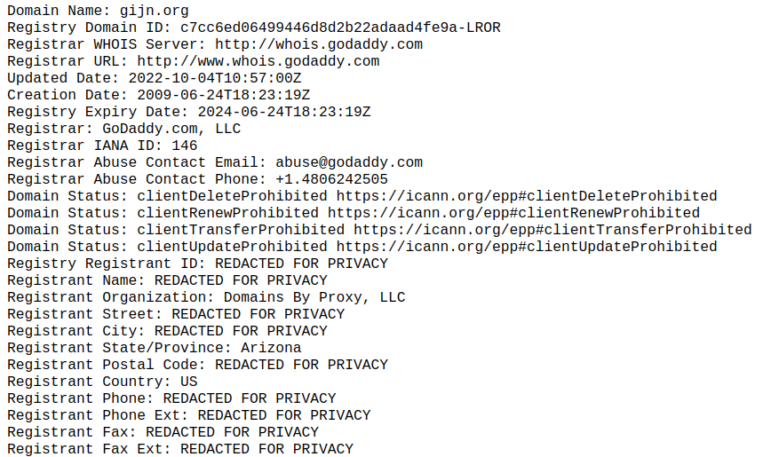

डोमेन नेम का रजिस्ट्रेशन – यह काम किसी कंपनी से कराना पड़ता है। कई कंपनियां डोमेन नेम के पंजीकरण का प्रबंधन करते हुए ग्राहकों के लिए मध्यस्थ का काम करती हैं। ऐसी कंपनियां डॉट कॉम, डॉट ओआरजी, डॉट एफआर जैसे टॉप ‘लेवल डोमेन‘ (टीएलडी) का प्रबंधन करती हैं। रजिस्ट्रेशन कंपनियां अपने टॉप लेवल डोमेन के लिए मौजूदा डोमेन संबंधी जानकारी का एक डेटाबेस बनाए रखती हैं। इसे हू-इज डाटाबेस कहा जाता है। सेंट्रलऑप्स जैसे वेब टूल का उपयोग करके वर्तमान डोमेन संबंधी जानकारी के लिए हू-इज सर्च करें। इससे किसी डोमेन के मालिक के बारे में जानकारी मिलेगी। उसमें उनका नाम, फ़ोन नंबर, ईमेल पता और भौतिक पता मिल सकता है। लेकिन गोपनीयता कारणों से डोमेन मालिकों का व्यक्तिगत डेटा अक्सर हू-इज डेटाबेस से छिपा रहता है। लोग हू-इज सर्च परिणामों से इस जानकारी को छिपाने के लिए भुगतान करते हैं। कई लोगों और कंपनियां द्वारा ऐसा किया जाता है। लेकिन ऐसे मामलों में भी डोमेन नेम के पंजीकरण की तारीख, नवीनीकरण की तारीख और इस्तेमाल किए गए रजिस्ट्रार का पता लगाना संभव है। जैसे, gijn.org की हू-इज सर्च करने पर हमें यह मिलता है।

फोटो – gijn.org के लिए हू-इज सर्च। इमेज : स्क्रीनशॉट, हू-इज

इसमें पंजीकरण कराने वाले की जानकारी संशोधित कर दी गई है। लेकिन हम देख सकते हैं कि यह डोमेन 24 जून 2009 को लिया गया था। इसे गो-डैडी कंपनी (रजिस्ट्रार) के माध्यम से खरीदा गया था। उसके बाद से नियमित रूप से नवीनीकरण कराया गया।

सर्वर

हरेक वेबसाइट को कहीं होस्ट करना पड़ता है। यह एक भौतिक कंप्यूटर है। इसे ‘सर्वर‘ कहते हैं। इसमें वेबसाइट से जुड़ी सभी फाइलें स्टोर होती है। जब भी कोई अपने वेब ब्राउजर से आपकी वेबसाइट पर कोई पेज खोलना चाहता है, तो सर्वर द्वारा उसे उपलब्ध कराया जाता है। आज अधिकांश सर्वर पेशेवर होस्टिंग प्रदाताओं द्वारा होस्ट किए जाते हैं। जैसे, ओवीएच या डिजिटल ओशन। अमेज़न वेब सर्विसेस तथा गूगल क्लाउड जैसे क्लाउड प्रोवाइडर भी सर्वर में वेब होस्टिंग की सेवा प्रदान करते हैं।

सर्वर एक या कई आईपी एड्रेस के माध्यम से इंटरनेट से जुड़े होते हैं। ज्यादातर समय यह किसी आईपीवी-4 अथवा आईपीवी-6 एड्रेस के माध्यम से होता है। ये आईपी एड्रेस क्षेत्रीय इंटरनेट रजिस्ट्री द्वारा कंपनियों या संगठनों को सौंपे जाते हैं, जो उन्हें अपने सिस्टम के लिए उपयोग करते हैं। एक होस्टिंग कंपनी के पास कई आईपी एड्रेस होंगे। वह उन्हें अपने विभिन्न सर्वरों को सौंपेगी, जिनका उपयोग व्यक्तिगत वेबसाइटों को होस्ट करने के लिए किया जाता है।

प्रत्येक आईपी एड्रेस के मालिक को अपने द्वारा प्रबंधित आईपी के बारे में इंटरनेट से जुड़े विभिन्न नेटवर्क को भी सूचित करना पड़ता है, ताकि वे उनकी दिशा में ट्रैफ़िक भेज सकें। इसके लिए एक ओटोनोमस सिस्टम (एएस) को पंजीकृत करना पड़ता है। यह सभी इंटरनेट नेटवर्क द्वारा मान्यता प्राप्त और एक अद्वितीय संख्या द्वारा पहचानी जाने वाली प्रशासनिक इकाई है। जैसे, ‘एएस-1252‘ – यह UNMC-AS, यूनिवर्सिटी ऑफ़ नेब्रास्का मेडिकल सेंटर का नंबर है। एएस नंबरों की विस्तृत सूची ऑनलाइन उपलब्ध है। अधिकांश होस्टिंग कंपनियों के पास एक या कई ओटोनोमस सिस्टम (एएस) होते हैं।

आईपीइन्फो.आईओ (ipinfo.io) – यह टूल किसी आईपी एड्रेस के ओटोनोमस सिस्टम (एएस), इससे संबंधित कंपनी और उस सर्वर के स्थान का अनुमान लगाने की सुविधा देता है, जिससे आईपी जुड़ा हुआ है। ध्यान रहे कि यह जियोलोकेशन जानकारी पूरी तरह सटीक नहीं मिलती। जीआईजेएन के 34.122.151.197 के लिए हम देखते हैं कि यह एएस-396982 (AS396982) का हिस्सा है जो गूगल का है। ऐसा लगेता है कि यह ‘गूगल लोवा डाटा सेंटर‘ में स्थित है। हू-इज सर्च से एक आईपी एड्रेस भी मिलता है, जो कई बार एएस की तुलना में अधिक सही जानकारी देता है। लेकिन इस उदाहरण में ऐसा नहीं है। आईपीइन्फो.आईओ आपको सबसे बेहतर परिणाम देगा।

एचटीटीपीएस प्रमाणपत्र

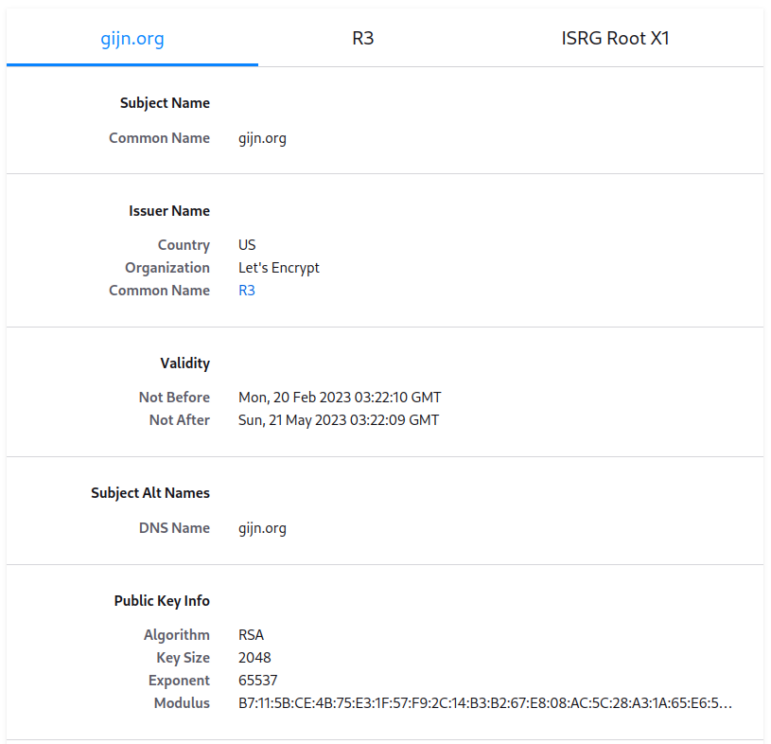

हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सिक्योर (एचटीटीपीएस) – यह एक सुरक्षित प्रोटोकॉल है। इसका उपयोग वेब ब्राउज़र और वेबसाइट को होस्ट करने वाले सर्वर के बीच संचार के लिए होता है। यह ब्राउज़र को क्रिप्टोग्राफ़िक सर्टिफिकेट का उपयोग करके सर्वर की पहचान का सत्यापन करने में सक्षम बनाता है। इससे पता चलता है कि ब्राउज़र असली जीआईजेएन.ओआरजी को लोड कर रहा है, न कि कोई सर्वर इसकी पहचान की चोरी कर रहा है। एक तृतीय पक्ष प्रमाणपत्र प्राधिकारी द्वारा क्रिप्टोग्राफ़िक सर्टिफिकेट जारी किया जाता है। इसे विभिन्न ब्राउज़रों और ऑपरेटिंग सिस्टम द्वारा मान्यता प्राप्त है। ये प्रमाणपत्र सीमित अवधि (आम तौर पर तीन महीने और एक वर्ष के बीच) के लिए जारी किए जाते हैं। इन्हें नियमित रूप से नवीनीकृत कराना पड़ता है। प्रमाणपत्र देखने के लिए आप अपने ब्राउज़र बार में लॉक आइकन पर क्लिक करें। इसमें ‘कनेक्शन इज सिक्योर‘ तथा ‘मोर इन्फोरमेशन‘ का चयन करें। जीआईजेएन वेबसाइट के लिए हमें यह देखने को मिला।

फोटो- gijn.org का एचटीटीपीएस प्रमाणपत्र। इमेज : स्क्रीनशॉट, लेट्स एनक्रिप्ट

Let’s Encrypt – यह एक निशुल्क प्रमाणपत्र प्राधिकरण है। इसने जीआईजेएन का यह प्रमाणपत्र 20 फरवरी 2023 को जारी किया। यह 21 मई 2023 तक वैध रहेगा। क्या आपके ब्राउज़र बार में लॉक आइकन ‘अनलॉक‘ है? अथवा कोई लॉक आइकन नहीं है और ‘नोट सिक्योर‘ लिखा है? इसका मतलब है कि आप असुरक्षित एचटीटीपी प्रोटोकॉल का उपयोग करके एक वेबसाइट ब्राउज़ कर रहे हैं। यह सर्वर के साथ संचार को एन्क्रिप्ट नहीं करता है और इसकी प्रामाणिकता को सत्यापित नहीं करता है।

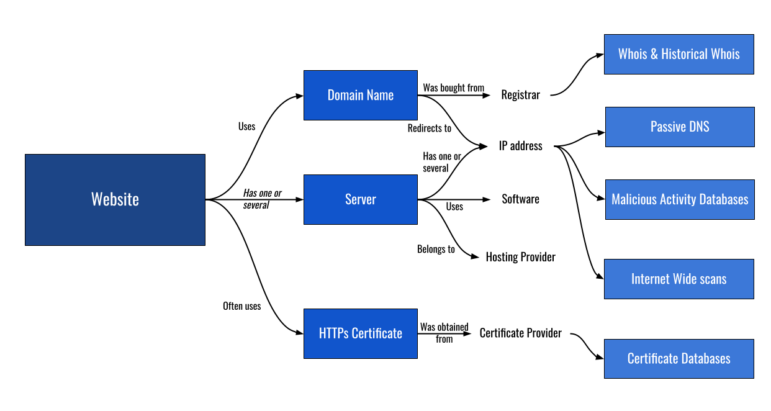

इस इंफ्रास्ट्रक्चर के विभिन्न पहलुओं को समझने के लिए यह इमेज देखें-

फोटो – डिजिटल वेब इंफ्रास्ट्रक्चर का प्रारूप। इमेज : लेखक के सौजन्य से

यहां हमने gijn.org के बारे में क्या सीखा?

- इसका डोमेन नेम org है। इसे 24 जून 2009 को गो-डैडी से खरीदा गया था।

- इसे आईपी एड्रेस122.151.197 वाले सर्वर पर होस्ट किया गया है। यह गूगल क्लाउड के एएस-396982 से संबंधित है।

- इसके पास एचटीटीपीएस प्रमाणपत्र है, जो लेट्स एनक्रिप्ट द्वारा 20 फरवरी 2023 को दिया गया है।

डाटा के स्रोत

अब हम डिजिटल इंफ्रास्ट्रक्चर को समझ चुके हैं। इसे आगे कैसे देखेंगे? आप कई डेटा स्रोत का उपयोग अधिक जांच के लिए कर सकते हैं। इनमें कुछ उपकरण मुफ़्त हैं। कुछ सशुल्क हैं। कुछ प्लेटफ़ॉर्म पत्रकारों को मुफ़्त शोध की सुविधा देते हैं, इसलिए आप इसका पता लगाने का प्रयास कर सकते हैं।

हू-इज और ऐतिहासिक हू-इज

जैसा कि हमने पहले देखा है, हू-इज डोमेन रिकॉर्ड में किसी वेबसाइट के मालिक के नाम, फ़ोन नंबर, ईमेल, पता जैसी जानकारी मिल सकते है। हालांकि गोपनीयता कारणों से यह जानकारी अक्सर छिपी रहती है। (ईयू के जनरल डाटा प्रोटेक्शन रेगुलेशन ‘जीडीपीआर‘ ने इस प्रवृत्ति को आगे बढ़ाया है।) अच्छी खबर यह है कि कई वाणिज्यिक प्लेटफ़ॉर्म वर्षों से हू-इज डाटा एकत्र कर रहे हैं और इन डाटाबेस तक पहुंच प्रदान कर सकते हैं। यह कई वजहों से उपयोगी है। आप ऐतिहासिक डेटा का उपयोग करके पिछले समय के रिकॉर्ड निकाल सकते हैं, जब डोमेन मालिक को गोपनीयता सुरक्षा नहीं थी। यह उन वेबसाइटों के लिए उपयोगी है जो कई वर्षों से ऑनलाइन हैं। आप इस स्वामित्व जानकारी का उपयोग एक ही व्यक्ति या इकाई द्वारा पंजीकृत अतिरिक्त डोमेन खोजने के लिए कर सकते हैं।

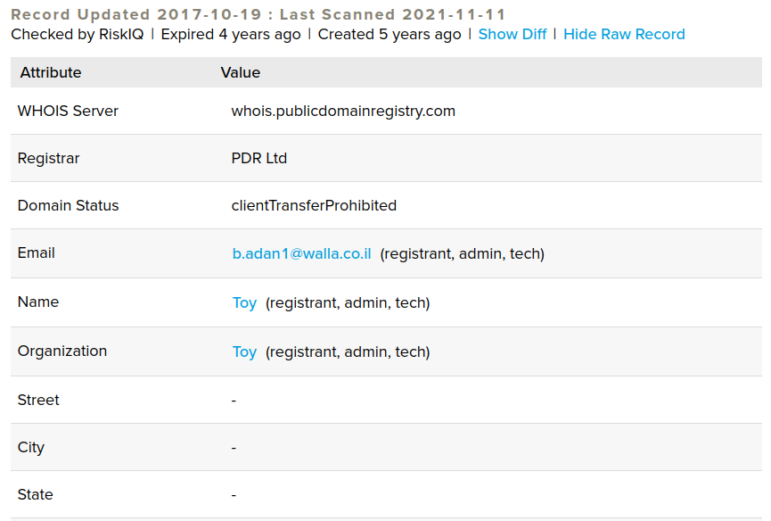

एक उदाहरण देखें। वर्ष 2019 में उज़्बेकिस्तान के मानवाधिकार कार्यकर्ताओं को साइबर हमले का निशाना बनाया गया। मैंने ऐतिहासिक डोमेन रिकॉर्ड का उपयोग करके जांच की । इससे मुझे हमलावरों के एक डोमेन का पंजीकरण कराने वाले ईमेल पते b.adan1@walla.co.il की जानकारी मिल गई। जाहिर है कि हमलावर ने हू-इज गोपनीयता का उपयोग नहीं किया था। इसके कारण उसकी पहचान सामने आ गई।

फोटो – रिस्कआईक्यू में ‘माई-आईडी.टॉप‘ के लिए हू-इज इंट्री। इमेज : स्क्रीनशॉट, रिस्कआईक्यू

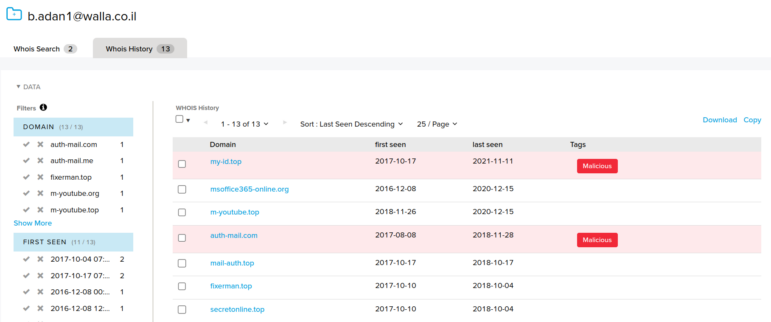

उस साइबर हमले से जुड़े एक ई-मेल एड्रेस की जानकारी मेरी जांच में काफी महत्वपूर्ण साबित हुई। उसी ईमेल पते पर पंजीकृत कई अन्य डोमेन की जानकारी मिल गई। इस तरह मैं इस ऑनलाइन हमले से जुड़े कई अन्य डोमेन की पहचान करने में सक्षम हुआ।

फोटो – रिस्कआईक्यू में b.adan1@walla.co.il पर पंजीकृत डोमेन की सूची। इमेज : स्क्रीनशॉट, रिस्कआईक्यू

ऐतिहासिक जानकारी देने वाले कई वाणिज्यिक प्लेटफार्म हैं। जैसे- रिस्कआईक्यू (RiskIQ), डोमेनटूल्स (DomainTools), रिकॉर्डेड फ्यूचर (Recorded Future), सिस्को अम्ब्रेला (Cisco Umbrella) । हू-एक्सवाई.कॉम (Whoxy.com) और हू-इजियोलोजी.कॉम (Whoisology.com) जैसी सेवाएं कुछ ऐतिहासिक रिकॉर्ड के स्निपेट भी प्रदान करती हैं। इनका एक निःशुल्क स्तर भी है।

निष्क्रिय डीएनएस डाटा

जैसा कि पहले बताया गया है, डीएनएस (डोमेन नेम सिस्टम) प्रोटोकॉल हमें किसी निश्चित समय पर किसी डोमेन के लिए सर्वर का आईपी पता ढूंढने की सुविधा देता है। बुनियादी ढांचे के विकास का अनुसरण करने के लिए लोग ऐतिहासिक ‘डोमेन नेम सिस्टम‘ उत्तर को पंजीकृत करने के लिए डीएनएस प्रश्नों और उत्तरों का रिकॉर्ड एकत्र करते हैं। इस डाटा को निष्क्रिय डीएनएस डाटा कहा जाता है। यह डीएनएस के लिए ऐतिहासिक हू-इज रिकॉर्ड के समान है।

डिजिटल इंफ्रास्ट्रक्चर को ट्रैक करने के लिए निष्क्रिय डीएनएस एक महत्वपूर्ण उपकरण है। कई दुर्भावनापूर्ण ऑनलाइन साइटें अस्थायी होती हैं। वह केवल कुछ दिनों या हफ्तों तक ही सक्रिय रहती हैं। इनका ऐतिहासिक डेटा होने से हमें उपयोग किए गए डोमेन और सर्वर की बेहतर समझ मिलती है। यह लंबे समय तक डिजिटल इंफ्रास्ट्रक्चर को ट्रैक करना भी संभव बनाता है। इससे हमें यह समझने में मदद मिलती है कि दुर्भावनापूर्ण गतिविधि कब शुरू हुई।

निष्क्रिय डीएनएस डेटा आमतौर पर आईपी, डोमेन, आरंभ तिथि और समाप्ति तिथि के रूप में प्रस्तुत किया जाता है। अधिकांश प्लेटफ़ॉर्म हरेक आईपी या डोमेन खोज की सुविधा देते हैं। कुछ प्लेटफ़ॉर्म में केवल ए/एएएए की तुलना में अधिक डीएनएस प्रकार शामिल होते हैं।

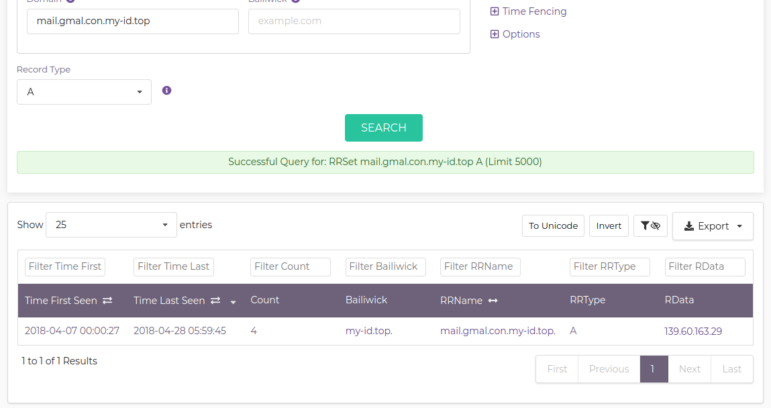

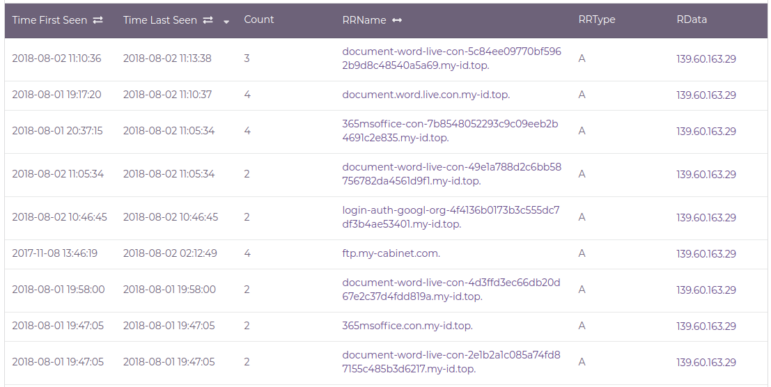

ऊपर शुरू किए गए साइबर हमले के उदाहरण को जारी रखने के लिए, पहचाने गए पहले फ़िशिंग ईमेल में से एक में डोमेन mail.gmal.con.my-id.top का लिंक मिला था। इसमें उपयोग किए गए सर्वरों की पहचान करने के लिए हम फ़ारसाइट डीएनएसडीबी जैसे निष्क्रिय डीएनएस डेटाबेस में इस डोमेन के लिए सभी आईपी रिज़ॉल्यूशन खोज सकते हैं।

फ़ोटो – फ़ारसाइट डीएनएसडीबी में डोमेन mail.gmal.con.my-id.top का आईपीवी-4 रिज़ॉल्यूशन। इमेज : स्क्रीनशॉट, फ़ार्साइट डीएनएसडीबी

इसके बाद हम साइबर हमले के समय इसी आईपी पते पर होस्ट किए गए डोमेन की खोज कर सकते हैं।

फ़ोटो – फ़ारसाइट डीएनएसडीबी में आईपी 139.60.163.29 के लिए डोमेन रिज़ॉल्यूशन का नमूना। इमेज : स्क्रीनशॉट, फ़ारसाइट डीएनएसडीबी

निष्क्रिय डीएनएस प्रदाता (पैसिव डीएनएस प्रोवाइडर) – फ़ारसाइट डीएनएसडीबी (Farsight DNSDB), डोमेनटूल्स (DomainTools), रिस्क आईक्यू (Risk IQ), सर्कल (Circl), ज़ेटालिटिक्स (Zetalytics), रिकॉर्डेड फ़्यूचर (Recorded Future), सिस्को अम्ब्रेला (Cisco Umbrella) , सिक्योरिटी ट्रेल्स (Security Trails) ।

विभिन्न प्रदाताओं के पास निष्क्रिय डीएनएस डाटा संग्रह के लिए अलग-अलग डाटा स्रोत होते हैं। इसलिए अधिकांश डाटासेट अधूरे और पूरक हैं। अपनी जांच के दौरान अधिक जानकारी के लिए एकाधिक सेवाओं का उपयोग करें। ऐतिहासिक हू-इज रिकॉर्ड के लिए भी यही बेहतर है।

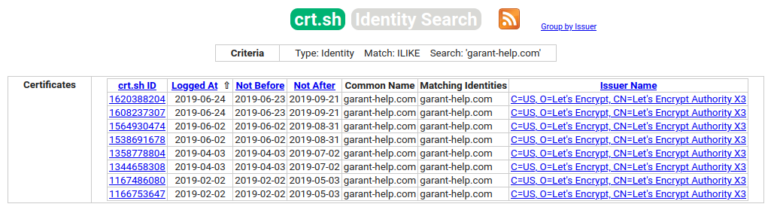

प्रमाणपत्र पारदर्शिता डेटाबेस

प्रत्येक वेबसाइट का एक डोमेन नेम और आईपी एड्रेस होता है। इसी तरह अधिकांश वेबसाइट के पास एचटीटीपीएस प्रमाणपत्र भी होता है। इसलिए किसी वेबसाइट के इंफ्रास्ट्रक्चर की जांच के दौरान उसके एचटीटीपीएस प्रमाणपत्र की जानकारी का भी उपयोग कर सकते हैं। इसके लिए सर्टिफिकेट ट्रांसपेरेंसी (Certificate Transparency) का उपयोग करें। यह सुरक्षा मानकों की ऑडिटिंग के लिए प्रमाणपत्र उपलब्ध कराती है। अधिकारियों द्वारा जारी किए गए सभी प्रमाणपत्रों के लिए इसमें सार्वजनिक लॉग उपलब्ध है। सेन्सिस (Censys) या सीआरटी.एसएच (Crt.sh) जैसे प्लेटफ़ॉर्म में यह डाटा निःशुल्क मिलता है। इस प्रमाणपत्र में डोमेन के स्वामित्व संबंधी अधिक विवरण नहीं मिलता। लेकिन किसी डोमेन या उप-डोमेन का उपयोग किसी प्रमाणपत्र द्वारा किए जाने की जानकारी मिल सकती है। ऐसे डोमेन के उपयोग संबंधी समयरेखा की जांच संभव है।

उज़्बेकिस्तान में मानवाधिकार कार्यकर्ताओं पर साइबर हमला करने वाले फ़िशिंग अभियान में एंड्रॉइड स्पाइवेयर का उपयोग किया गया था। वह garant-help.com नामक डोमेन के साथ संचार कर रहा था। सीआरटी.एसएच (Crt.sh) में सर्च करने पर हमें इसकी समयरेखा मिल गई। इससे पता चल गया कि हमलावरों ने इस डोमेन (स्पाइवेयर) का उपयोग किस समय अवधि में किया था।

फोटो – सीआरटी.एसएच में garant-help.com के प्रमाणपत्र की सर्च। इमेज : स्क्रीनशॉट, सीआरटी.एसएच

इंटरनेट-वाइड स्कैन

इंटरनेट में कई अरब संख्या में आपस में जुड़े हुए सिस्टम शामिल हैं। चार अरब से ज्यादा आईवीपी-4 पते हैं। अब बैंडविड्थ पर्याप्त उपलब्ध है। इसके जरिए इंटरनेट सिस्टम के एक बड़े हिस्से को नियमित रूप से स्कैन करना संभव है। कई कंपनियां नियमित रूप से ऐसा इंटरनेट-वाइड स्कैन कर रही हैं। इसके परिणामों के साथ डाटाबेस तक आपको पहुंच मिल सकती है।

gijn.org होस्टिंग आईपी एड्रेस के लिए शोडान जानकारी। इमेज : स्क्रीनशॉट, शोडान

स्कैन की भी सीमाएं हैं। इन प्लेटफार्मों द्वारा सभी सेवाओं को स्कैन नहीं किया जाता है। वे केवल मानक अनुरोध पर काम करती हैं। किसी सर्वर पर स्थापित सभी वेबसाइटों पर जानकारी उनसे नहीं मिलेगी। लेकिन इससे डिजिटल जांच में जानकारी का एक महत्वपूर्ण स्रोत मिल सकता है। सबसे पहले, यह आपको सर्वर पर चल रही किसी संदिग्ध गतिविधि पर तुरंत नज़र डालने की सुविधा देता है। इससे बुनियादी ढांचे की स्थापना का अंदाजा लग सकता है। कुछ डेटाबेस में ऐतिहासिक डेटा भी मिलता है। इससे आपको यह पता चल सकता है कि सर्वर पर पहले क्या चल रहा था। अंत में, इसका उपयोग उसी विशिष्ट सेटअप में संबंधित बुनियादी ढांचे को खोजने हेतु जटिल प्रश्न विकसित करने के लिए किया जा सकता है। यह अंतिम सुविधा अनुसंधान के लिए महत्वपूर्ण है। इसका उपयोग करके एमनेस्टी टेक लैब ने कई वर्षों तक एनएसओ समूह के पेगासस इंफ्रास्ट्रक्चर को ट्रैक किया। ऐसी ट्रैकिंग और विश्लेषण के लिए पत्रकार अगर तकनीकी विशेषज्ञों के साथ साझेदारी करें, तो काफी उपयोगी होगा।

इंटरनेट-वाइड स्कैन के लिए दो प्रमुख प्लेटफ़ॉर्म शोडान (Shodan) और सेंसिस (Censys) हैं। लेकिन जूम-आई (ZoomEye), बाइनरी-एज (BinaryEdge) या ओनिफी (Onyphe) जैसे अन्य प्लेटफॉर्म भी उपयोगी हैं। इनमें अधिकांश डाटा तक निःशुल्क पहुंच मिलती है। लेकिन ऐतिहासिक डाटा और जटिल प्रश्नों के लिए शुल्क लगता है।

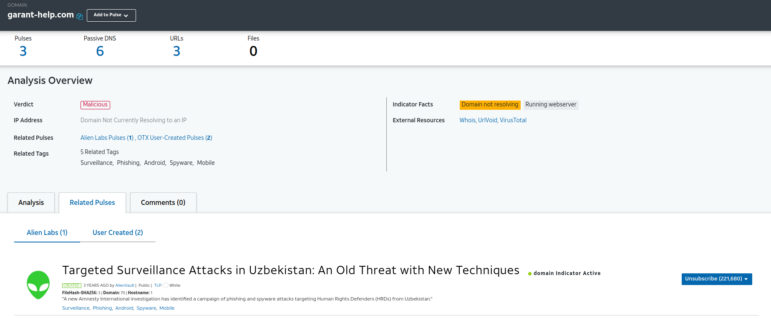

दुर्भावनापूर्ण गतिविधि का डाटाबेस

साइबर अपराधियों के इंफ्रास्ट्रक्चर की पहचान करने, उस पर नजर रखने और उनकी सूची बनाने के लिए कई प्लेटफॉर्म मौजूद हैं। साइबर सुरक्षा उद्योग द्वारा इनका काफी उपयोग किया जाता है। इन प्लेटफार्मों के पास सदभावनापूर्ण और दुर्भावनापूर्ण, दोनों तरह के इंफ्रास्ट्रक्चर की जानकारी मिलती है। पत्रकार इनमें से कुछ प्लेटफ़ॉर्म पर एक नज़र डालें। संभव है कि कुछ उपयोगी जानकारी मिल जाए।

VirusTotal – यह प्रसिद्ध एंटी वायरस प्लेटफ़ॉर्म लगभग 20 साल पहले स्पेन में बना था । बाद में गूगल ने इसका अधिग्रहण कर लिया। इसमें 70 से अधिक एंटी-वायरस स्कैनर और यूआरएल अथवा डोमेन ब्लॉक-लिस्टिंग सेवाओं में किसी फाइल को स्कैन करने की सुविधा है। वायरस-टोटल वैध और दुर्भावनापूर्ण, दोनों तरह की फाइलों का दुनिया का सबसे बड़ा भंडार है। यह कई साइबर सुरक्षा कंपनियों को अपने आंतरिक वायरस डेटाबेस तक पहुंच प्रदान करता है। यदि आप किसी स्पाइवेयर जांच पर काम कर रहे हैं, तो वायरस-टोटल ऐसे कार्यक्रमों या संबंधित बुनियादी ढांचे की खोज के लिए उपयोगी है। यदि आप यह जांचने के लिए वायरस टोटल का उपयोग करते हैं कि आपको प्राप्त फ़ाइल दुर्भावनापूर्ण है या नहीं, तो कृपया ध्यान रखें कि अपलोड किए गए दस्तावेज़ दुनिया भर के हजारों लोगों के लिए उपलब्ध हैं। इसलिए निजी दस्तावेज़ अपलोड करना उचित नहीं होगा। ऐसे विश्लेषण विशेषज्ञों की मदद लेना एक अच्छा विचार है।

URLScan – यह एक खुला मंच है। यह किसी यूआरएल को क्वेरी करने और फिर सुरक्षित तरीके से बुनियादी ढांचे और वेबसाइट का विवरण देखने की सुविधा है। आप किसी संदिग्ध लिंक की पहचान करके उसे सुरक्षित तरीके से जांचना चाहते हों, तो यह प्लेटफ़ॉर्म तब उपयोगी है। यह संबंधित यूआरएल भी ढूंढ सकता है जो किसी अन्य व्यक्ति ने प्लेटफ़ॉर्म पर सबमिट किया हो। स्कैन या तो सार्वजनिक या निजी हो सकते हैं। हालांकि निजी स्कैन की सुविधा केवल सशुल्क है।

gijn.org की यूआरएल-स्कैन क्वेरी का परिणाम। इमेज : स्क्रीनशॉट, यूआरएल-स्कैन

AlienVault OTX– यह एक मुफ़्त डाटाबेस है। इसमें दुर्भावनापूर्ण इंफ्रास्ट्रक्चर संबंधी भारी मात्रा में डाटा शामिल है। इसके डाटाबेस को सर्च के लिए किसी एकाउंट की भी आवश्यकता नहीं है। इसके सर्च बार में कोई डोमेन नेम या आईपी एड्रेस डालें। जैसे, दुर्भावनापूर्ण डोमेन garant-help[.]com की सर्च करने पर से तुरंत संबंधित प्रकाशन सामने आया।

फ़ोटो – एलियन-वॉल्ट ओटीएक्स में garant-help.com की सर्च का परिणाम : इमेज स्क्रीनशॉट, एलियन-वॉल्ट ओटीएक्स

डिजिटल इन्फ्रास्ट्रक्चर के प्रत्येक भाग की जांच संबंधी उपकरणों की संक्षिप्त जानकारी नीचे चित्र में दी गई है।

फोटो – डिजिटल इन्फ्रास्ट्रक्चर की जांच हेतु स्रोत और सर्च के तरीके। इमेज : रेखांकन, लेखक के सौजन्य से

केस स्टडी

Mandiant report about the APT1 threat group – वर्ष 2013 में अमेरिकी कंपनी मैंडिएंट ने एपीटी-वन नामक एक ख़तरनाक साइबर हमला समूह की गतिविधि के लिए चीनी पीपुल्स लिबरेशन आर्मी की यूनिट 61398 को जिम्मेदार ठहराया। यह चीनी सैन्य समूह न्यूनतम 2006 से सक्रिय था और लगभग 141 संगठनों गठन से जुड़ा था।

Investigation of Vietnamese group Ocean Lotus – जर्मन सार्वजनिक प्रसारक बेयरिशर रंडफंक और ज़ीट ऑनलाइन के पत्रकारों ने यह शानदार जांच की। यह ओसियन लोटस द्वारा इस्तेमाल किए गए इन्फ्रास्ट्रक्चर की जांच थी। एक साइबर हमला समूह को आमतौर पर वियतनामी अधिकारियों से जुड़ा माना जाता है। जांच के लिए पत्रकारों ने इस हमला समूह द्वारा उपयोग किए गए डोमेन और सर्वर की तकनीकी जांच के साथ ही मानव सोर्सिंग का भी उपयोग किया।

Citizen Lab report on the surveillance firm Circles – इंटरनेट-वाइड स्कैनिंग का उपयोग करके ‘सिटीजन लैब‘ ने यह रिपोर्ट जारी की। इसमें इजराइल की बहुचर्चित खुफिया सेवा कंपनी एनएसओ से जुड़े सर्कल्स समूह की गतिविधियों का खुलासा किया गया। रिपोर्ट के अनुसार, सर्कल्स ने 25 देशों की सरकारों को निगरानी संबंधी खुफिया सेवा प्रदान की। ‘सिटीजन लैब‘ ने सर्कल्स द्वारा अपने ग्राहकों को सेवा देने के लिए उपयोग किए गए कॉन्फिगरेशन की पहचान करके यह रिपोर्ट की। इंटरनेट-वाइड स्कैनिंग के कारण यह जांच संभव हुई।

Togo: Hackers-for-Hire in West Africa – अक्टूबर 2021 में एमनेस्टी इंटरनेशनल की सिक्योरिटी लैब ने टोगो में एक मानवाधिकार कार्यकर्ता के खिलाफ साइबर हमले की रिपोर्ट प्रकाशित की। तब इस हमले को ‘इन्नेफू लैब्स‘ नामक एक भारतीय कंपनी से जोड़ा गया था। किसी हमलावर की पहचान के लिए उसके इन्फ्रास्ट्रक्चर की तकनीकी गलतियों का लाभ लेने का यह एक दिलचस्प उदाहरण है।

अतिरिक्त संसाधन

Investigating Digital Threats: Disinformation

Reporter’s Guide to Investigating Organized Crime — Cybercrime

GIJN Resource: Digital Security

एटिने मेनियर एमनेस्टी इंटरनेशनल की सुरक्षा लैब में सुरक्षा शोधकर्ता हैं। वह 2016 से नागरिक समाज के खिलाफ डिजिटल हमलों की जांच कर रहे हैं। फ़िशिंग, स्पाइवेयर और दुष्प्रचार अभियानों पर उनकी कई जांच प्रकाशित हुई हैं। उनकी वेबसाइट या मास्टोडॉन पर उन्हें पाया जा सकता है।

एटिने मेनियर एमनेस्टी इंटरनेशनल की सुरक्षा लैब में सुरक्षा शोधकर्ता हैं। वह 2016 से नागरिक समाज के खिलाफ डिजिटल हमलों की जांच कर रहे हैं। फ़िशिंग, स्पाइवेयर और दुष्प्रचार अभियानों पर उनकी कई जांच प्रकाशित हुई हैं। उनकी वेबसाइट या मास्टोडॉन पर उन्हें पाया जा सकता है।

अनुवाद : डॉ. विष्णु राजगढ़िया