Ilustração: Marcelle Louw para GIJN

Investigando Ameaças Digitais: Infraestrutura Digital

Guia Recursos

Guia do Repórter para Investigar Ameaças Digitais

Capítulo Guia Recursos

Investigando Ameaças Digitais: Introdução

Capítulo Guia Recursos

Investigando Ameaças Digitais: Desinformação

Capítulo Guia Recursos

Investigando Ameaças Digitais: Infraestrutura Digital

Capítulo Guia Recursos

Investigando o cenário das ameaças digitais

Capítulo Guia Recursos

Investigando Ameaças Digitais: Campanhas de Trolling

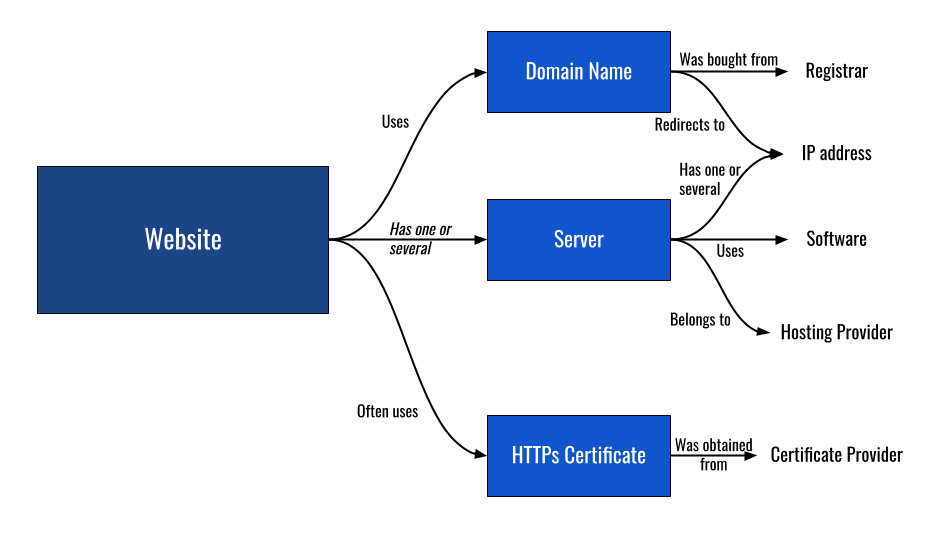

Tal como acontece com um site online legítimo, qualquer campanha de desinformação ou ataque de spyware depende de uma infraestrutura digital que inclui um ou mais domínios, servidores e aplicações. Qualquer coisa executada na Internet deixa alguns rastros que podem ser usados para rastrear sua atividade e, em alguns casos, conectar diferentes infraestruturas. Este capítulo apresenta uma introdução às ferramentas online que você pode usar para investigar a infraestrutura digital.

Como funciona a infraestrutura digital

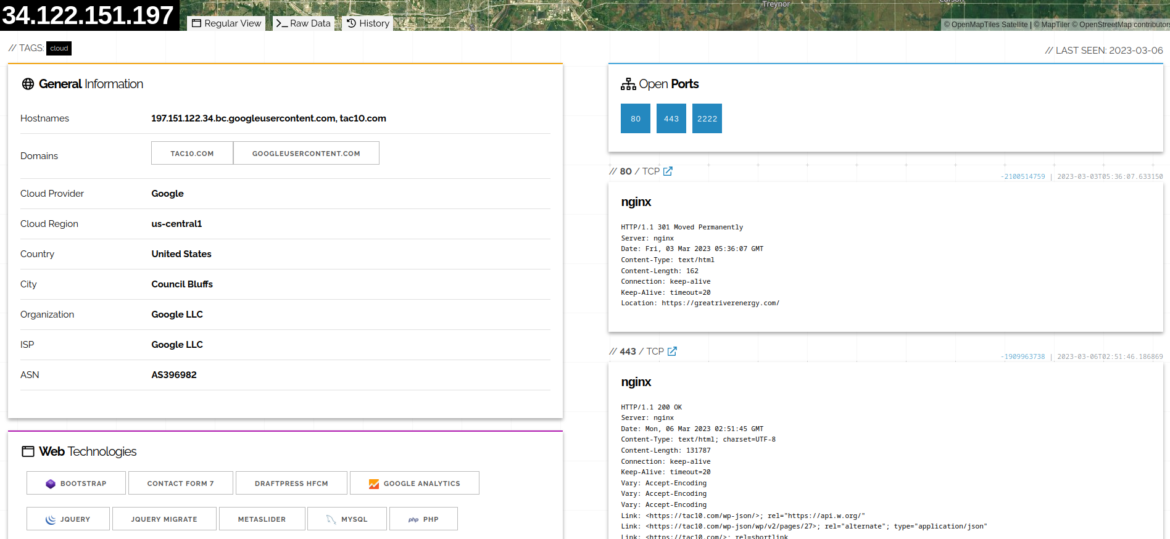

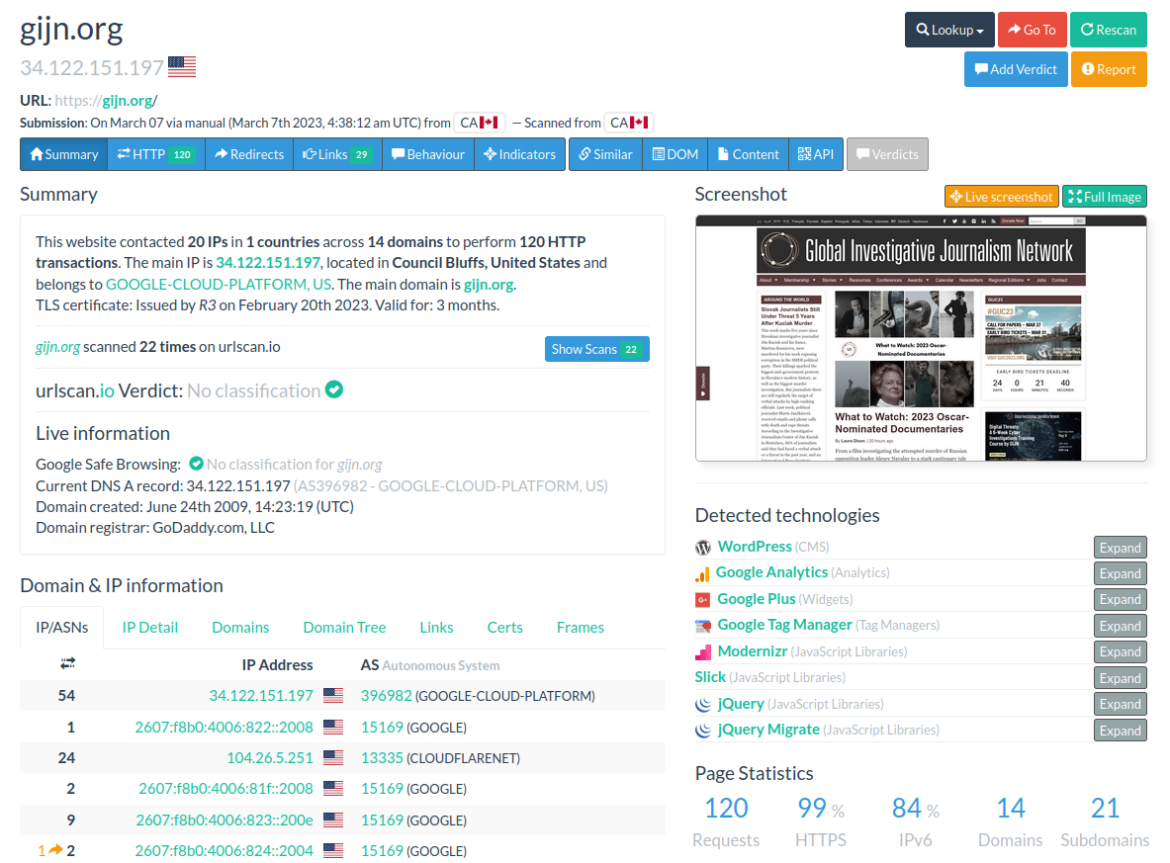

O primeiro passo para rastrear a infraestrutura digital é entender como ela funciona. Tomemos como exemplo o site da GIJN, gijn.org.

Nome de domínio

Primeiro, ele usa o nome de domínio gijn.org. Os nomes de domínio foram estabelecidos nos primórdios da Internet para fornecer nomes fáceis de usar para sites. Isso acontece para que as pessoas não precisem se lembrar de endereços IP técnicos complexos como 174.24.134.42. O protocolo Domain Name System (DNS) é usado para converter nomes de domínio em endereços IP. Existem diferentes tipos de registros para endereços IP e o DNS é usado para resolvê-los. Os registros MX são usados para o servidor que ajuda a rotear e-mails para o endereço correto vinculado a um domínio (como info@gijn.org). Mas o principal registro usado no DNS é o tipo A para endereços IPv4 (o endereço tradicional da Internet, como gijn.org) e AAAA para endereços IPv6. (IPv6 é um formato de endereço mais recente que permite mais endereços na Internet; a maioria dos sistemas ainda usa endereços IPv4 e IPv6.) Seu navegador da web faz automaticamente o trabalho de resolver o nome de domínio que você insere para seu endereço IP quando você visita um site. Mas você pode usar uma ferramenta online como o CentralOps para fazer isso manualmente. Por exemplo, quando inserimos gijn.org no CentralOps, obtemos o endereço IPv4 34.122.151.197 e nenhum endereço IPv6.

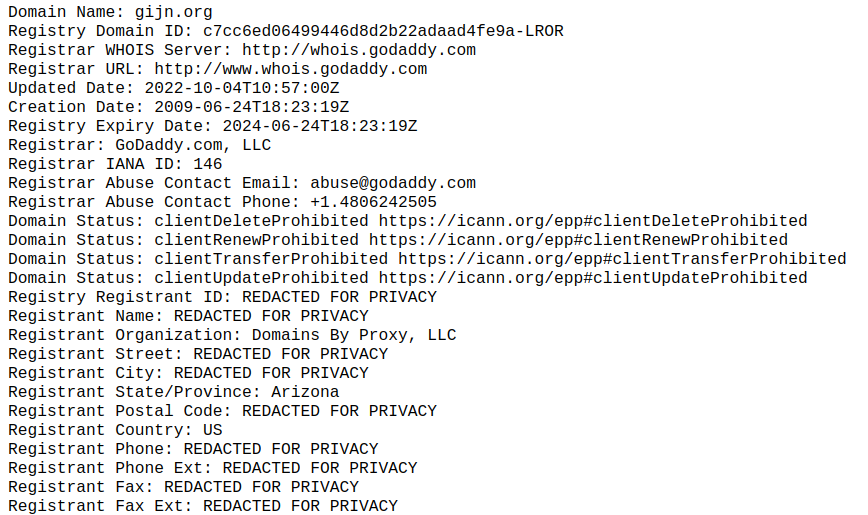

Os nomes de domínio precisam ser adquiridos de registradores. Essas empresas gerenciam o registro de nomes de domínio para clientes e atuam como intermediários com registros que gerenciam domínios de primeiro nível (TLD) como .com, .org ou .fr. Os registros mantêm um banco de dados de informações sobre os domínios existentes para seu TLD, chamado de banco de dados Whois. É possível realizar uma busca Whois por informações sobre domínios atuais usando ferramentas web como CentralOps. Em alguns casos, sua pesquisa Whois fornecerá informações sobre o proprietário de um domínio, incluindo nome, número de telefone, endereço de e-mail e endereço físico. Mas os dados pessoais dos proprietários de domínios são frequentemente ocultados dos bancos de dados Whois por motivos de privacidade. As pessoas podem pagar para ocultar essas informações dos resultados da pesquisa Whois, e muitas pessoas e empresas optam por fazê-lo. Mesmo nesses casos, ainda é possível saber a data do registro, a data da renovação e o registrador utilizado. Por exemplo, aqui está o que obtemos pela pesquisa Whois em gijn.org.

Mesmo que as informações do registrante tenham sido ocultadas, podemos ver que o domínio foi comprado através da empresa GoDaddy (o registrador) em 24 de junho de 2009 pela primeira vez e, desde então, renovado regularmente.

Servidor

Um site precisa estar hospedado em algum lugar. Trata-se de um computador físico denominado servidor, onde todos os arquivos associados ao site são armazenados e disponibilizados sempre que alguém solicita uma página do site através do navegador. A maioria dos servidores hoje são hospedados por provedores de hospedagem profissionais, como OVH ou Digital Ocean, ou mesmo provedores de nuvem como Amazon Web Services ou Google Cloud.

Os servidores estão ligados à Internet através de um ou vários endereços IP (na maioria das vezes através de um endereço IPv4 e um endereço IPv6). Esses endereços IP são delegados pelos Registros Regionais da Internet a empresas ou organizações, que os utilizam em seus sistemas. Uma empresa de hospedagem terá muitos endereços IP e os atribuirá a seus diversos servidores, que são usados para hospedar sites individuais.

Cada proprietário de endereço IP também precisa informar às diferentes redes conectadas à internet os IPs que gerencia, para que possam enviar tráfego em sua direção. Isto requer o registro de um Sistema Autônomo (SA), entidade administrativa reconhecida por todas as redes de Internet e identificada por um número único. Por exemplo, AS1252 é o número do UNMC-AS, o Centro Médico da Universidade de Nebraska. Existe online uma lista bastante abrangente de números AS. A maioria das empresas de hospedagem possui um ou vários ASs.

Uma ferramenta como o ipinfo.io permite identificar o AS de um endereço IP, a empresa por trás dele e uma estimativa da localização do servidor ao qual o IP está conectado. Observe que essas informações de geolocalização não são perfeitamente precisas. Para o endereço 34.122.151.197 da GIJN, vemos que ele faz parte do AS396982 que pertence ao Google e parece estar localizado no data center do Google em Iowa. As pesquisas Whois também fornecem um endereço IP, que às vezes fornece informações mais precisas do que apenas o AS, mas não neste exemplo. Uma ferramenta como o ipinfo.io fornecerá os resultados mais completos.

Certificado HTTPS

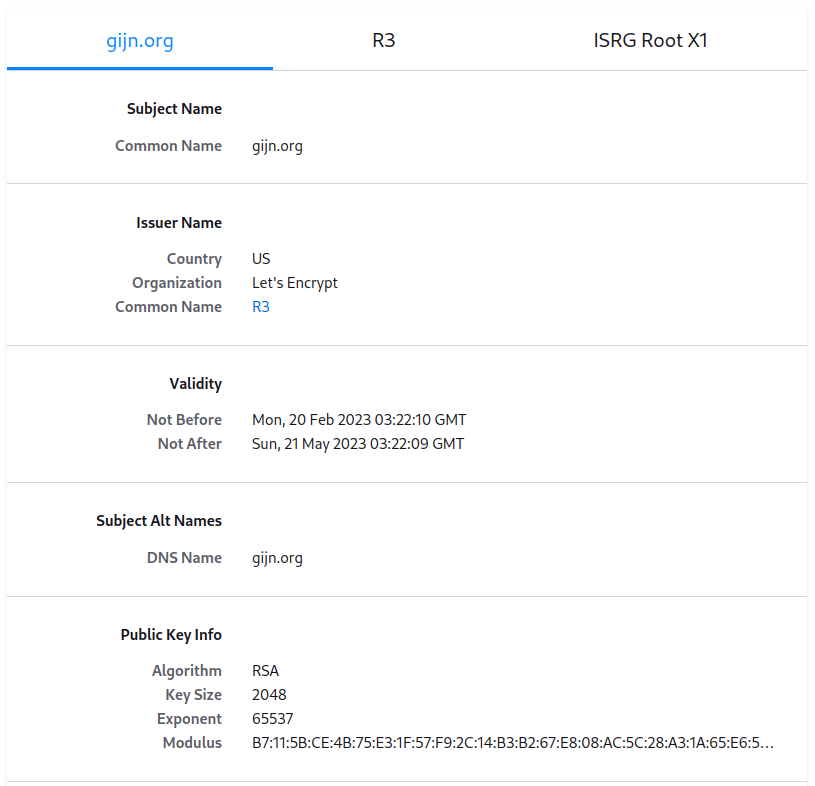

Hypertext Transfer Protocol Secure (HTTPs) é um protocolo seguro usado para comunicação entre um navegador da web e o servidor que hospeda o site. Ele permite que o navegador verifique a identidade do servidor usando um certificado criptográfico. Isso ajuda a garantir que o navegador esteja carregando o site gijn.org real, e não um servidor usurpando sua identidade. Cada certificado criptográfico é emitido por uma autoridade de certificação terceirizada reconhecida pelos diferentes navegadores e sistemas operacionais. Esses certificados são emitidos por um período limitado (geralmente entre três meses e um ano) e precisam ser renovados regularmente. Para visualizar um certificado, você pode clicar no ícone de cadeado na barra do navegador e selecionar “a conexão é segura” e “mais informações”. Aqui está o que obtemos para o site da GIJN.

Vemos que este certificado foi fornecido pela autoridade de certificação gratuita Let’s Encrypt em 20 de fevereiro de 2023 e ficou válido até 21 de maio. Se o ícone de cadeado na barra do seu navegador estiver aberto ou se não houver ícone de cadeado e a menção “não seguro”, significa que você está navegando em um site usando o protocolo HTTP inseguro que não criptografa a comunicação com o servidor e verifica sua autenticidade.

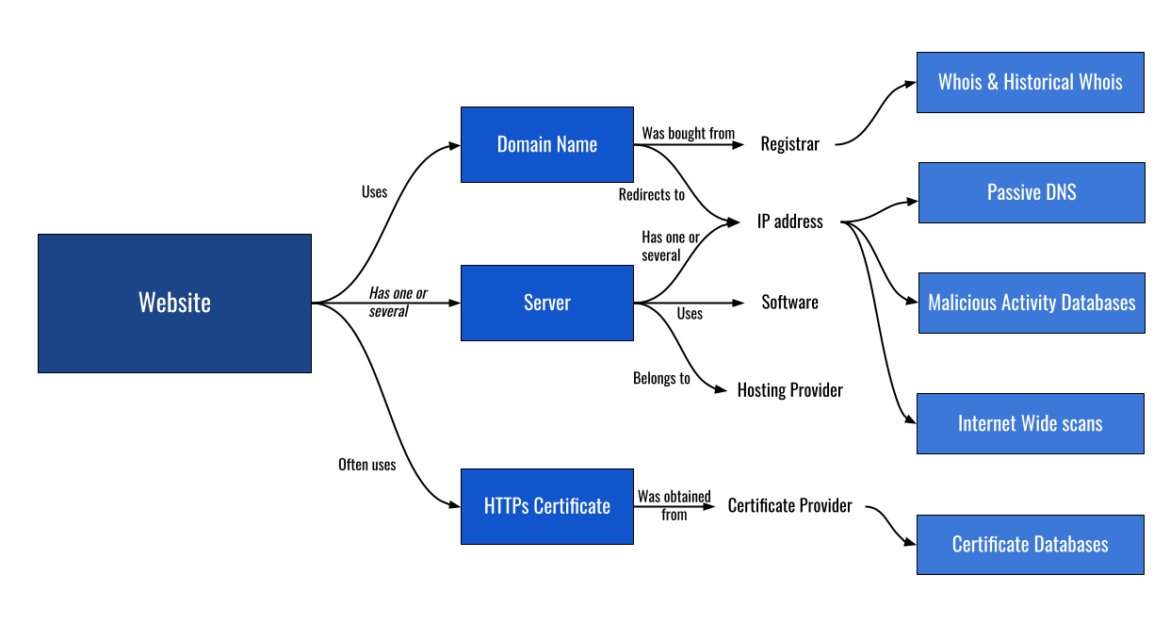

Aqui está um diagrama que resume os diferentes aspectos desta infraestrutura.

Vamos resumir o que aprendemos sobre o site gijn.org:

- Ele usa o domínio gijn.org que foi comprado inicialmente no GoDaddy em 24 de junho de 2009.

- Está hospedado em um servidor com endereço IP 34.122.151.197 que faz parte do AS396982, que pertence ao Google Cloud.

- Ele usa um certificado HTTPs, fornecido pela Let’s Encrypt em 20 de fevereiro de 2023.

Fontes de dados

Agora que entendemos os fundamentos de uma infraestrutura digital, vamos ver como podemos analisá-la mais detalhadamente. Existem várias fontes de dados que podem ser usadas para uma investigação mais aprofundada. Algumas dessas ferramentas são gratuitas e outras exigem acesso pago. (Algumas plataformas oferecem acesso gratuito à pesquisa para jornalistas, por isso vale a pena entrar em contato para perguntar.)

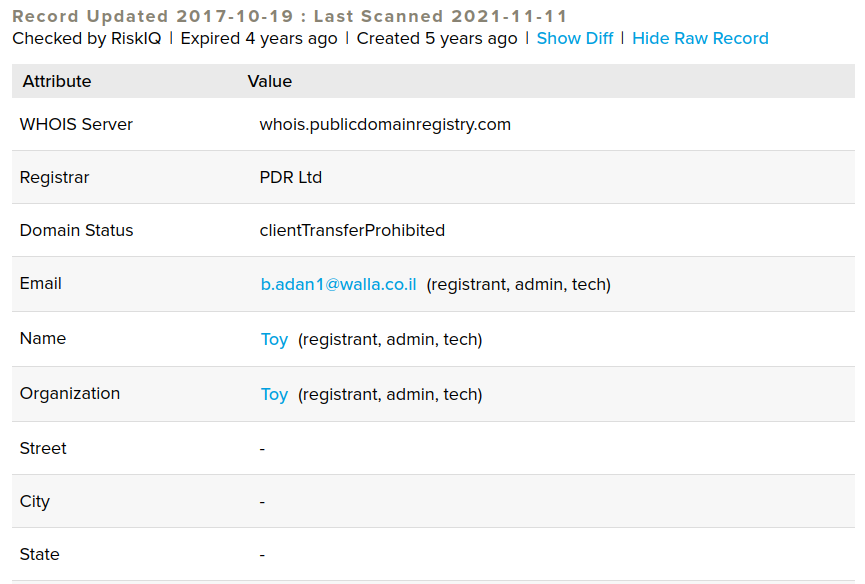

Whois e Whois histórico

Como vimos anteriormente, os registros de domínio Whois podem exibir informações como nome, número de telefone, e-mail ou endereço, mas essas informações costumam ser ocultadas por motivos de privacidade. (O Regulamento Geral de Proteção de Dados da UE – GDPR – acelerou esta tendência.) A boa notícia é que várias plataformas comerciais recolhem dados Whois há anos e podem fornecer acesso a essas bases de dados. Isso é útil de várias maneiras. Primeiro, ao usar dados históricos, você pode voltar no tempo até o momento em que o proprietário do domínio não tinha nenhuma proteção de privacidade e encontrar suas informações. Isso é útil principalmente para sites que estão online há muito tempo, ou seja, pelo menos alguns anos ou mais. Você também pode usar essas informações de propriedade como ponto central para encontrar domínios adicionais registrados pela mesma pessoa ou entidade.

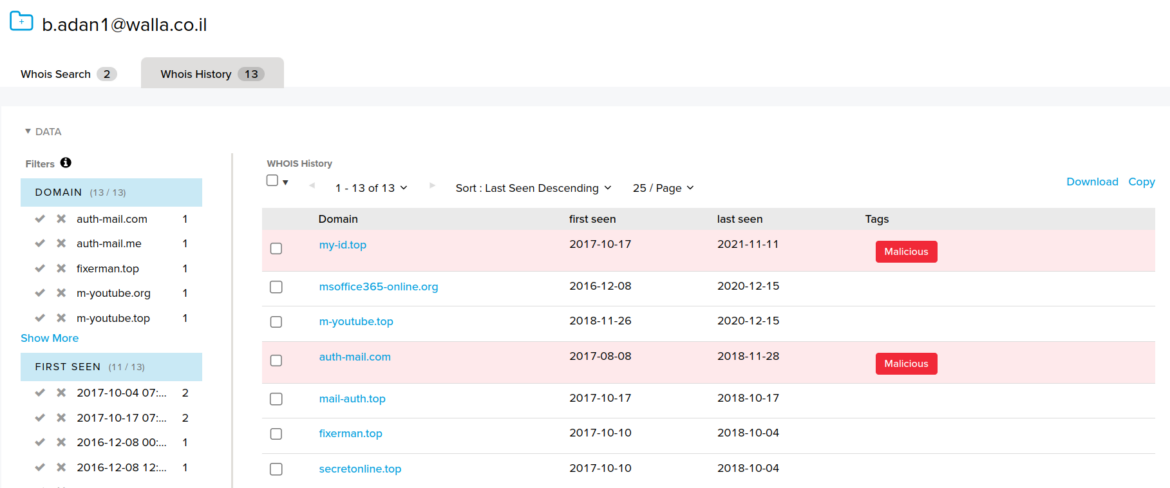

Por exemplo, em 2019, eu estava investigando uma campanha de phishing e spyware dirigida a ativistas do Uzbequistão. Usando registros históricos de domínio, identifiquei que um domínio usado para phishing foi registrado com o endereço de e-mail b.adan1[@]walla.co.il. Acontece que o agressor não pensou em ativar a privacidade do Whois.

Ao pesquisar outros domínios registados com o mesmo endereço de email, consegui identificar muitos mais domínios relacionados com esta campanha online. As plataformas comerciais que fornecem informações históricas incluem RiskIQ, DomainTools, Recorded Future e Cisco Umbrella. Serviços como Whoxy.com e Whoisology.com, que possuem um nível gratuito, às vezes também fornecem trechos de registros históricos.Informações de DNS passivo

Conforme detalhado anteriormente, o protocolo DNS permite encontrar o endereço IP do servidor de um domínio em um determinado momento. Para acompanhar a evolução da infraestrutura, pessoas e empresas, colete registros de consultas e respostas DNS para registrar o histórico de respostas DNS. Este tipo de dados é denominado DNS passivo. É o equivalente a um registro histórico Whois para DNS.

O DNS passivo é uma ferramenta importante para rastrear infraestrutura. Muitos sites maliciosos são temporários e podem ficar ativos apenas por alguns dias ou semanas. Assim, ter dados históricos permite-nos compreender muito melhor os domínios e servidores utilizados. Também permite rastrear a infraestrutura digital durante um longo período de tempo, ajudando-nos a compreender quando a atividade maliciosa começou.

Os dados de DNS passivo são normalmente apresentados na forma de IP, domínio, data de início e data de término. A maioria das plataformas permite a pesquisa por IP ou domínio, e algumas plataformas incluem mais tipos de DNS do que apenas A/AAAA.

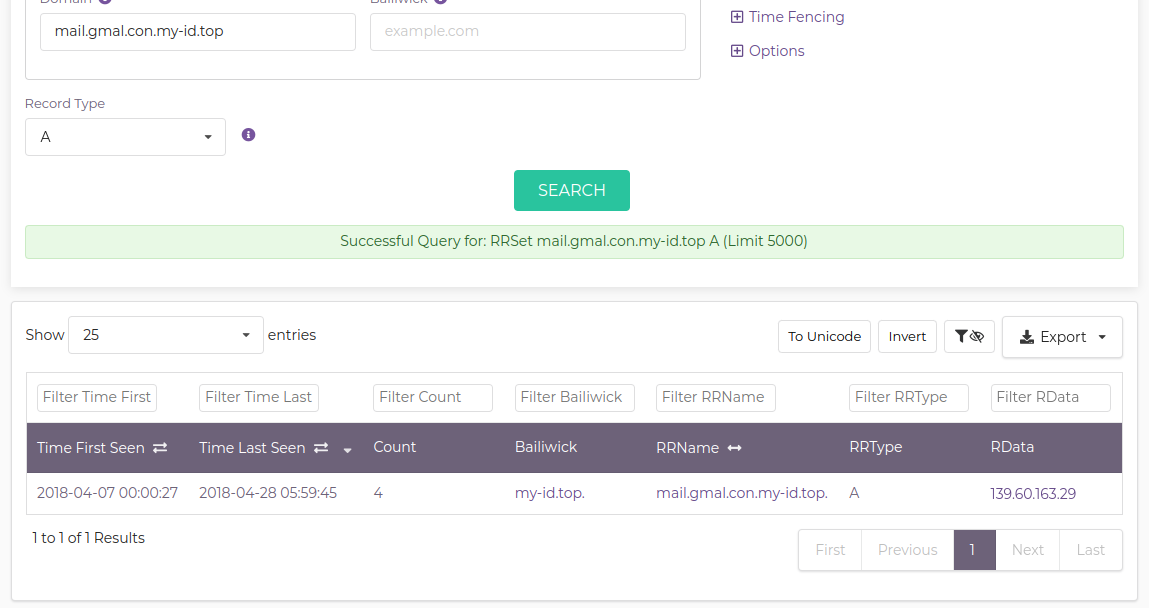

Para continuar com o exemplo da campanha de phishing citado acima, um dos primeiros e-mails de phishing identificados tinha um link para o domínio mail.gmal.con.my-id[.]top. Para identificar os servidores utilizados, podemos pesquisar todas as resoluções IP deste domínio em um banco de dados DNS passivo como o Farsight DNSDB.

Resoluções IPv4 do domínio mail.gmal.con.my-id[.]top no Farsight DNSDB. Imagem: Captura de tela, Farsight DNSDB

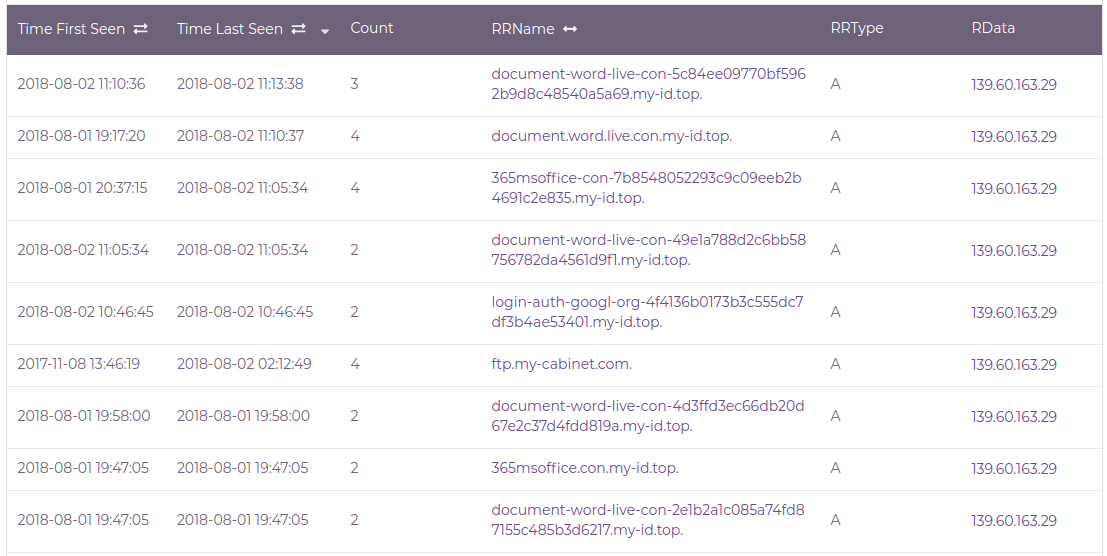

Amostra de resoluções de domínio para o IP 139.60.163.29 no Farsight DNSDB. Imagem: Captura de tela, Farsight DNSDB

Os provedores de DNS passivo incluem Farsight DNSDB, DomainTools, Risk IQ, Circl, Zetalytics, Recorded Future, Cisco Umbrella e Security Trails. Diferentes provedores têm diferentes fontes de dados para coleta passiva de dados de DNS, portanto a maioria dos conjuntos de dados são incompletos e complementares. O ideal é usar vários serviços para obter uma imagem mais completa. O mesmo se aplica aos registros históricos do Whois.

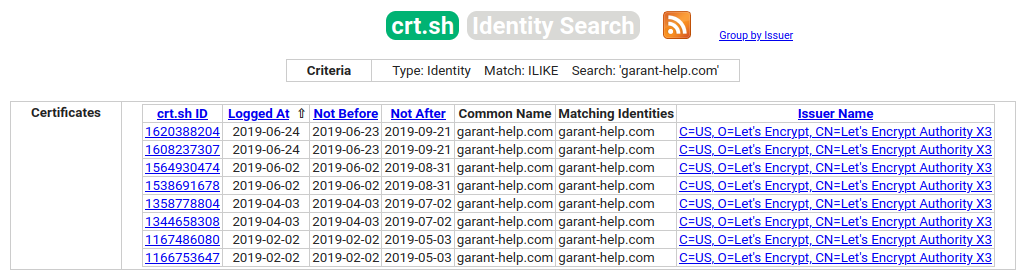

Bancos de dados de transparência de certificados

Assim como todo site tem um nome de domínio e endereço(s) IP, a maioria também usa um certificado HTTPs. Isso significa que podemos usar informações sobre certificados como parte de uma investigação de infraestrutura. Os certificados estão disponíveis para auditoria graças a um padrão de segurança denominado Transparência de Certificados, que cria registros públicos para todos os certificados emitidos pelas autoridades. Plataformas como Censys ou Crt.sh fornecem acesso gratuito a esses dados. Os certificados não fornecem muitos detalhes sobre quem os criou, mas você pode confirmar se um domínio ou subdomínio foi usado por um certificado específico e examinar um cronograma para a utilização de tais domínios.

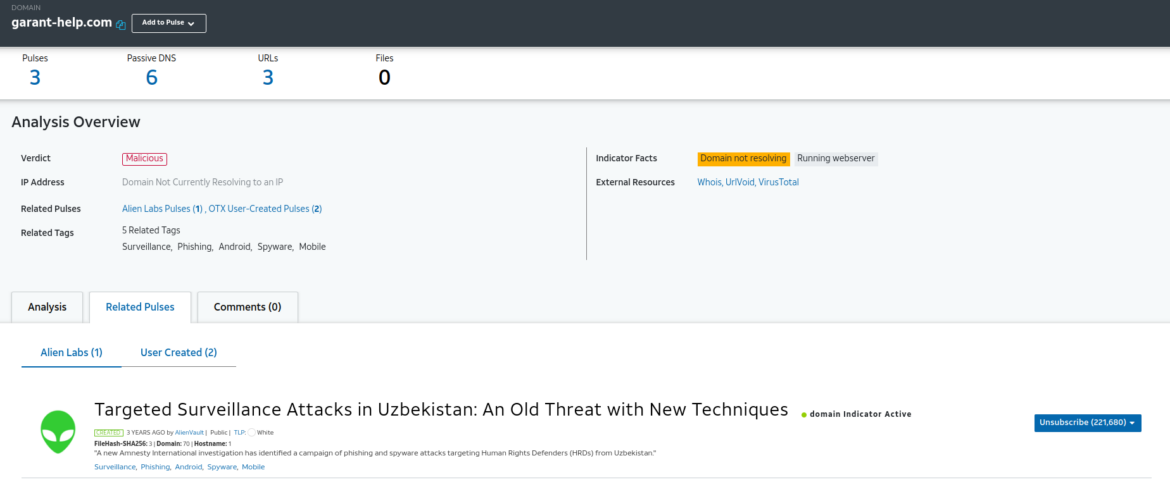

A campanha de phishing direcionada a ativistas no Uzbequistão usou spyware para Android que se comunicava com o domínio garant-help[.]com. Uma pesquisa rápida em Crt.sh nos dá uma linha do tempo de quando esse domínio (e, portanto, o spyware) foi realmente usado ativamente pelos operadores da campanha.

Verificação em toda a InternetA Internet consiste em alguns bilhões de sistemas interconectados. Por exemplo, existem no máximo pouco mais de quatro bilhões de endereços IPv4. Com a largura de banda disponível hoje, é possível verificar regularmente uma grande parte dos sistemas da Internet. Várias empresas estão fazendo esse tipo de varredura regularmente na Internet e fornecendo acesso a bancos de dados com os resultados.

As varreduras têm limitações, pois nem todos os serviços são escaneados por essas plataformas, e elas fazem apenas solicitações padrão, que não dariam, por exemplo, informações sobre todos os sites instalados em um determinado servidor. Mas fornece uma importante fonte de informação em investigações digitais. Primeiro, permite que você veja rapidamente o que está sendo executado em um servidor que pode ser suspeito e tenha uma ideia da configuração da infraestrutura. Alguns bancos de dados também possuem dados históricos que permitem explorar o que estava sendo executado anteriormente em um servidor. Finalmente, pode ser usado para desenvolver consultas complexas a fim de encontrar infraestruturas relacionadas usando a mesma configuração específica. Este último recurso pode ser crítico para a pesquisa – o Amnisty Tech Lab utilizou-o para rastrear a infraestrutura Pegasus do Grupo NSO ao longo de vários anos. Como jornalista, pode ser útil colaborar com especialistas técnicos para executar esse acompanhamento e análise.

As duas principais plataformas para varreduras em toda a Internet são Shodan e Censys, mas outras plataformas como ZoomEye, BinaryEdge ou Onyphe também podem ser usadas. A maioria fornece acesso gratuito aos dados, mas cobra por dados históricos e consultas complexas.

Bancos de dados de atividades maliciosas

Existem muitas plataformas para identificar, rastrear ou indexar infraestruturas maliciosas conhecidas. Elas são amplamente utilizadas pela indústria de segurança cibernética. Estas plataformas também podem ter informações sobre infraestruturas não maliciosas ou maliciosas adjacentes (como desinformação), o que as torna úteis para jornalistas. Aqui está uma olhada em algumas dessas plataformas.

VirusTotal. Esta famosa plataforma antivírus foi criada há quase 20 anos na Espanha e posteriormente adquirida pelo Google. Ele permite que qualquer pessoa envie um arquivo e faça com que ele seja verificado por mais de 70 scanners antivírus e serviços de lista de bloqueio de URL/domínio. O VirusTotal é o maior repositório mundial de arquivos legítimos e maliciosos e fornece acesso a esse banco de dados interno de vírus para muitas empresas de segurança cibernética. Se você estiver trabalhando em uma investigação de spyware, o VirusTotal é um bom lugar para procurar programas semelhantes ou infraestrutura relacionada. Se você usar o VirusTotal para verificar se um arquivo recebido é malicioso, lembre-se de que os documentos enviados estarão disponíveis para milhares de pessoas em todo o mundo. Portanto, enviar um documento privado é uma má ideia. É uma boa ideia entrar em contato com especialistas para ajudar nesse tipo de análise.

URLScan. URLScan é uma plataforma aberta que permite aos usuários consultar uma URL específica e ver detalhes sobre a infraestrutura e o site de forma segura. Esta plataforma é útil quando você identifica um link suspeito e deseja verificá-lo de forma segura. Ele também pode encontrar URLs relacionados que outra pessoa possa ter enviado à plataforma. As verificações podem ser públicas ou privadas, embora as verificações privadas só sejam permitidas para usuários com acesso pago.

AlienVault OTX. Este é um banco de dados gratuito que contém uma quantidade significativa de dados sobre infraestruturas identificadas como maliciosas. Você nem precisa de uma conta para pesquisar seu banco de dados, basta inserir um domínio ou endereço IP na barra de pesquisa. Uma busca pelo domínio malicioso garant-help[.]com, por exemplo, levou imediatamente a uma publicação relacionada.

O diagrama abaixo resume os tipos de ferramentas que você pode usar para examinar cada parte de uma infraestrutura digital.

Metodologias de pesquisa e fontes para investigação de infraestrutura digital. Imagem: Diagrama, Cortesia do autor

Estudos de caso

Relatório Mandiant sobre o grupo de ameaças APT1. Em 2013, a empresa norte-americana Mandiant atribuiu a atividade de um ator ameaçador chamado APT1 à Unidade 61398 do Exército de Libertação do Povo Chinês. Este grupo militar chinês estava ativo desde pelo menos 2006 e esteve na origem do comprometimento de pelo menos 141 organizações.

Investigação do grupo vietnamita Ocean Lotus. Jornalistas da emissora pública alemã Bayerischer Rundfunk e Zeit Online fizeram um excelente trabalho investigando a infraestrutura usada pelo Ocean Lotus, um grupo de ameaça geralmente considerado como sendo ligado às autoridades vietnamitas. Esta investigação misturou fontes humanas com a investigação técnica dos domínios e servidores utilizados pelo grupo.

Relatório do Citizen Lab sobre a empresa de vigilância Circles. Ao usar uma varredura personalizada em toda a Internet, o Citizen Lab conseguiu identificar a configuração usada pela Circles para atender seus clientes. Permitiu que o Citizen Lab identificasse 25 governos que eram clientes da empresa de vigilância israelense.

Togo: Hackers de aluguel na África Ocidental. Em Outubro de 2021, o Laboratório de Segurança da Anistia Internacional publicou um relatório sobre um ataque de spyware contra um ativista do Togo. Este ataque foi então ligado a uma empresa indiana chamada Innefu Labs. A atribuição aqui é um exemplo interessante de como usar erros técnicos cometidos na infraestrutura do invasor para identificar o ator por trás de um ataque.

Etienne “Tek” Maynier é um pesquisador de segurança no Laboratório de Segurança da Anistia Internacional. Ele vem investigando ataques digitais contra a sociedade civil desde 2016 e publicou muitas investigações sobre phishing, spyware e campanhas de desinformação. Ele pode ser encontrado em seu site ou no Mastodon.

Etienne “Tek” Maynier é um pesquisador de segurança no Laboratório de Segurança da Anistia Internacional. Ele vem investigando ataques digitais contra a sociedade civil desde 2016 e publicou muitas investigações sobre phishing, spyware e campanhas de desinformação. Ele pode ser encontrado em seu site ou no Mastodon.