डिजिटल खतरों की जांच : ट्रोलिंग अभियान

हम सोशल मीडिया के विभिन्न प्लेटफार्म का उपयोग करते हैं। इनके चैट रूम, ऑनलाइन समूह, पोस्ट और कमेंट बॉक्स में बहुत कुछ शेयर करते हैं। इस दौरान अक्सर हमारा सामना कुछ अवांछित लोगों से होता है। ऐसे लोग भावनात्मक प्रतिक्रिया के लिए दूसरों का विरोध करके उन्हें उकसाते हैं। इन्हें इंटरनेट ट्रोल कहा जाता है।

इंटरनेट का उपयोग करने वालों की नजर में ‘ट्रोलिंग‘ का मतलब कोई विवादास्पद बात या अप्रिय टिप्पणी करना है। कई बार यह साबित करना मुश्किल है कि कोई व्यक्ति जानबूझकर ट्रोल कर रहा है। लेकिन आजकल फर्जी नामों से खाते बनाकर उत्पीड़न के लिए ट्रोलिंग करना सामान्य बात है। ऐसे लोग कमेंट बॉक्स में अपमानित करते हैं। अपशब्द लिखते हैं। झूठी या भ्रामक जानकारी फैलाते हैं। आपत्तिजनक या निरर्थक मीम्स के जरिए मूल विषय को भटकाते हैं। असली बातचीत को बाधित करते हैं। उनका लक्ष्य परेशान और बदनाम करना, किसी विशेष संदेश को आगे बढ़ाना है। इसके जरिए किसी व्यक्ति या विशिष्ट समूह को नकारात्मक रूप से प्रभावित करने का प्रयास होता है। खोजी पत्रकारों को यह सीखना होगा कि ट्रोलिंग की पहचान कैसे करें? क्या यह एक अलग घटना है या किसी उत्पीड़न अभियान का हिस्सा है।

ट्रोलिंग का बिजनेस मॉडल

जो खोजी पत्रकार ट्रोलिंग अभियान की पहचान करके उसका विश्लेषण और पर्दाफाश करना चाहते हैं उनको यह समझना होगा कि ट्रोलिंग एक बिजनेस मॉडल कैसे बन चुका है।

1980 दशक के अंत और 90 के दशक की शुरुआत में इस शब्द का उपयोग शुरू हुआ। उस वक्त ‘ट्रोलिंग‘ शब्द का इस्तेमाल इंटरनेट का उपयोग करने वाले किसी व्यक्ति के व्यवहार को परिभाषित करने और नए सदस्यों का मज़ाक उड़ाने वाली प्रवृति के लिए होता था। यह इंटरनेट संस्कृति का हिस्सा था। फोर-चेन (4chan) इंटरनेट फ़ोरम जैसे कुछ ऑनलाइन समुदाय उभरे जहां ट्रोलिंग अपेक्षित व्यवहार का हिस्सा था। जब सोशल मीडिया आया, तो कुछ उपयोगकर्ता ऑनलाइन ट्रोल के व्यवहार से परिचित थे। लेकिन बहुतों को ऐसा नहीं लगा। उन्हें इस उपसंस्कृति का पहला स्वाद मिला। इंटरनेट का विस्तार होने के साथ ही ट्रोलिंग के तरीके बढ़ते गए। इसमें किसी को धमकाने और पीछा करने जैसे उग्र सामाजिक व्यवहारों भी जुड़ गए। मनोवैज्ञानिक विकारों से पीड़ित लोग इसका उपयोग करने लगे।

इसके साथ ही, ट्रोलिंग का उपयोग एक ‘हथियार‘ की तरह होने लगा। सरकारों और राजनीतिक दलों ने अपने दुश्मनों, विपक्ष और मीडिया पर हमला करने के लिए ट्रोलिंग का उपयोग शुरू किया। एक दिलचस्प उदाहरण देखें-

चीनी सरकार ने हर साल 45 करोड़ फर्जी कमेंट पोस्ट किए – रिपोर्ट के अनुसार, चीनी शासन ने इंटरनेट ट्रोल की एक सेना बनाई थी। वर्ष 2014 में एक ईमेल लीक होने से इसका खुलाया हुआ। तथाकथित ‘फिफ्टी सेंट सेना‘ में पांच लाख इंटरनेट ट्रोल्स को भरती किया गया था। इनका काम न्यूज स्टोरीज और सोशल मीडिया पर फर्जी टिप्पणियां करना था। वर्ष 2017 तक इस ट्रोल सेना के लोगों की संख्या बढ़कर 20 लाख तक पहुंच गई। इस बड़े ऑपरेशन का लक्ष्य चीनी सरकार और चीनी कम्युनिस्ट पार्टी की जय-जयकार करना था। शासन को जो बात नापसंद हो, उसे मिटाने का जिम्मा इस ट्रोल सेना को मिला था।

एस्ट्रोटर्फिंग – सोशल मीडिया का दुरूपयोग करके फर्जी तरीके से किसी विचार के समर्थन अथवा विरोध में अभियान को ‘एस्ट्रोटर्फिंग‘ कहते हैं। इसमें फर्जी जनांदोलन तथा नकली ऑनलाइन समीक्षा भी शामिल है। यह साइबर युद्ध का एक रूप है। यह प्रवृति बढ़ने के बाद इस पर काफी शोध हुए। कई रिपोर्ट का प्रकाशन हुआ। कुछ उदाहरण देखें।

इंटरनेट ट्रोलिंग : एक हाइब्रिड युद्ध हथियार – वर्ष 2016 में लातविया को रूस के इस हाइब्रिड युद्ध का सामना करना पड़ा। इसमें ऑनलाइन ट्रोलिंग शामिल थी। लावियन मामले के बारे में नाटो की एक रिपोर्ट सामने आई। इसमें विश्लेषकों ने क्लासिक ट्रोल्स और हाइब्रिड ट्रोल्स के बीच अंतर पर टिप्पणी की। ‘क्लासिक ट्रोलिंग‘ का काम मनुष्य करते हैं, जिनका प्रबंधन भी मनुष्य द्वारा होता है। लेकिन ‘हाइब्रिड ट्रॉलिंग‘ का काम आंशिक रूप से मशीनों या बोट द्वारा स्वचालित होता है, जिसका प्रबंधन मनुष्यों द्वारा किया जाता है।

रशियन ट्रोल फैक्ट्री ने अमरीकी चुनाव बाधित किया – वर्ष 2016 के अमेरिकी चुनावों को बाधित करने के लिए रूसी ट्रोल्स ने आक्रामक अभियान चलाया। इसके लिए रूसी इंटरनेट रिसर्च एजेंसी (आईआरए) ने फर्जी सोशल मीडिया खातों का उपयोग किया। इसने हिलेरी क्लिंटन और उनके समर्थकों को ट्रोल किया।

शोधकर्ताओं ने यह भी साबित किया कि आईआरए दुनिया भर के चुनावों को लक्षित करने वाली क्रेमली की चुनावी हस्तक्षेप प्लेबुक का एक हिस्सा बन गई है।

2018 में अमेरिकी संघीय अभियोजकों ने आईआरए पर ट्रोलिंग और दुष्प्रचार के माध्यम से अमेरिकी राजनीतिक व्यवस्था में हस्तक्षेप का आरोप लगाया।

ट्रोलिंग कई देशों की राजनीतिक व्यवस्था का हिस्सा बन गई है। फिलीपींस में विपक्ष पर हमला करने के लिए मार्केटिंग एजेंसियों को नियुक्त किया जाता है। यह प्रचार और ट्रोलिंग की विशेषज्ञ होती हैं ।

ट्रोलिंग अब विकसित होकर सूचना संचालन और सैन्य रणनीति का हिस्सा बन चुकी है। छोटे यूरोपीय देशों और एशिया के कुछ हिस्सों में ‘ट्रोल उद्योग‘ शुरू हो चुका है। ये लोग बड़े पैमाने पर नकली सामग्री उत्पादन करते हैं। ऐसा एक मॉडल लैटिन अमेरिका में भी है। वहां डिजिटल एजेंसियां चुनावी उद्देश्यों के लिए ट्रोलिंग करती हैं। मेक्सिको के राष्ट्रपति चुनाव में यह देखा गया। आज प्रोफेशनल ट्रोलिंग एक वैश्विक व्यवसाय बन चुका है।

ट्रॉल्स को रीच कैसे मिलती है?

हर ट्रोल एक जैसा नहीं होता। लेकिन वे कुछ सुसंगत व्यवहार और रणनीति अपनाते हैं। कुछ सामान्य तरीके इस प्रकार हैं –

- सोशल मीडिया के जरिए वायरल करना : ट्रोल अपने मैसेज फैलाने के लिए सोशल मीडिया का इस्तेमाल करते हैं। इसके लिए कई फर्जी खाते बनाते हैं या स्वचालित बॉट का उपयोग करते हैं। लाइक, शेयर और कमेंट करके अपनी सामग्री को अधिक दृश्यमान बनाने और अधिकतम लोगों तक पहुंचाने के लिए प्लेटफॉर्म के एल्गोरिदम में हेरफेर करते हैं।

- हैशटैग हाईजैकिंग : सोशल मीडिया में कुछ विषयों पर ‘हैशटैग‘ अक्सर ट्रेंडिंग होते हैं। ट्रोल इनकी निगरानी करते हैं। गलत सूचना फैलाने या लक्षित व्यक्तियों को परेशान करने के लिए अपना हैशटैग बनाते हैं। ऐसा करके उन्हें अपने मैसेज को किसी भी अन्य विषय पर चल रही चर्चा में शामिल होकर अपना मैसेज फैलाने का मौका मिलता है।

- भावनात्मक कार्ड खेलना : ट्रोल अक्सर लोगों में कड़ी प्रतिक्रिया पैदा करने के लिए भावनात्मक रूप से आवेशपूर्ण भाषा और उत्तेजक सामग्री का उपयोग करते हैं। इसे ‘रेज फार्मिंग‘ (गुस्से की खेती) कहते हैं। इसका खूब उपयोग हो रहा है।

- एस्ट्रोटर्फिंग : इसमें बड़ी संख्या में फर्जी खातों का उपयोग होता है। इनका समन्वय करके ट्रॉल्स किसी विषय, विचार या घटना के लिए जनता में समर्थन या विरोध का भ्रम पैदा करते हैं। यह रणनीति दुष्प्रचार अभियानों को अधिक विश्वसनीय बना सकती है। उन्हें लोकप्रिय समर्थन मिलने का भ्रम पैदा कर सकती है।

- प्रभावशाली लोगों को निशाना बनाना : ट्रोल किसी मशहूर हस्ती, राजनेता या हाई-प्रोफाइल व्यक्ति को निशाना बना सकते हैं ताकि उनके फॉलोअर्स का फायदा मिले और अधिक ध्यान आकर्षित कर सकें।

- मीम्स बनाना और शेयर करना : गलत सूचना या आपत्तिजनक सामग्री फैलाने के लिए ट्रोल कई प्रकार के हास्य-व्यंग्य या उत्तेजना वाले मीम्स बनाते हैं। यह किसी फोटो या वीडियो के रूप में होता है। ऐसे मीम्स तेजी से वायरल होकर बड़ी संख्या में लोगों तक पहुंचते हैं।

- डीपफेक और फर्जी आइटम बनाना : नकली वीडियो, फर्जी इमेज या फेक ऑडियो रिकॉर्डिंग बनाना भी एक तरीका है। इसके लिए उन्नत तकनीक का उपयोग हो रहा है। किसी फोटो, ऑडियो अथवा वीडियो में मामूली हेर-फेर करके गलत संदभी के साथ सच के रूप में वायरल किया जाता है। गलत सूचना फैलाने, किसी को बदनाम करने या किसी साजिश को बढ़ावा देने के लिए इनका उपयोग होता है।

- सामाजिक विभाजनों का फायदा उठाना : विवाद को बढ़ाने और ऑनलाइन चर्चा का ध्रुवीकरण करने के लिए ट्रॉल्स अक्सर राजनीतिक, धार्मिक या सांस्कृतिक मतभेदों जैसे सामाजिक विभाजनों का फायदा उठाते हैं।

ट्रोल और उत्पीड़न अभियान

ट्रोल उद्योग कैसे काम करता है ? उत्पीड़न अभियान में उनका व्यवहार कैसा होता है? उनके काम के तरीकों की पहचान करना जरूरी है।

ट्रोल फैक्टरियां अपनी बात फैलाने के लिए नकली सोशल मीडिया अकाउंट और वेबसाइट बनाती हैं। ट्रोल अपनी कहानी को बढ़ाने के लिए विशिष्ट प्लेटफार्मों और समुदायों को भी निशाना बनाते हैं। ये लोग किसी डिजिटल मार्केटिंग एजेंसी की तरह काम करते हैं। संदेश और सामग्री बनाकर रणनीतिक रूप से उन्हें विभिन्न चैनलों पर फैलाते हैं।

उत्पीड़न अभियान में उनकी गतिविधि दो तरीके की होती है। एक तरफ वे अपने इकोसिस्टम को आगे बढ़ाने में भूमिका निभाते हैं। दूसरी ओर, विरोधी पक्ष के खिलाफ हमले के संचालन में भी उनकी भूमिका होती है।

एम्पलीफिकेशन इकोसिस्टम

किसी सोशल मीडिया अभियान के संचालन के व्यापक दायरे के लिए ‘एम्पलीफिकेशन इकोसिस्टम‘ शब्द का उपयोग होता है। यह एक विस्तार पारिस्थितिकी तंत्र है। इसमें एक रणनीति के तहत किसी विचार या मैसेज को प्रसारित करने और आगे बढ़ाने के लिए उपयोग की जाने वाली संपत्तियों, खातों, चैनलों, पृष्ठों और मंचों की सूची शामिल है। नीचे दिए गए ग्राफिक में इसका उदाहरण देखें। इसमें जनमत में हेरफेर के लिए इकोसिस्टम के तत्वों को दिखाया गया है। प्रत्येक अभियान के लिए अलग रणनीति बलाई जाती है।

फोटो – ट्रोलिंग अभियान के इकोसिस्टम के विभिन्न तत्व। इमेज : लुइस अस्सार्डो के सौजन्य से

अभियान का संचालन

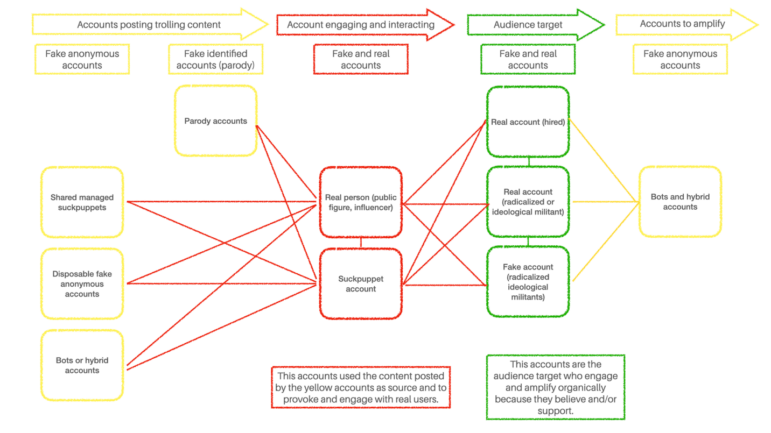

सोशल मीडिया पर किसी नरेटिव या विचार को फैलाने के लिए ऑपरेशन चलाए जाते हैं। निम्नलिखित फ्लोचार्ट में इसका तरीका देखें। इसमें पीले, लाल और हरे, तीन रंग के खातों की कल्पना के आधार पर आसानी से समझाया गया है।

- सामग्री तैयार करना : इस फ्लोचार्ट में हमें सबसे पहले पीले रंग में डिस्पोजेबल नकली खातों का एक समूह दिखता है। इनके जरिए मनगढ़ंत, झूठी, भ्रामक ट्रोलिंग सामग्री पोस्ट की जाती है। उन खातों का अधिक लोगों से संबंध नहीं होता। उनका उद्देश्य ऐसी सामग्री पोस्ट करना है, जिसे बाद में व्यापक लोगों तक भेजा जाएगा।

- अब लाल रंग के खातों की भूमिका है। इनमें ट्रोल्स और सार्वजनिक हस्तियां शामिल हैं। लाल खातों वाले लोग उक्त सामग्री को द्वारा अपने समर्थकों या कट्टरपंथी लोगों को भेजेंगे। लाल खाते वाले लोग अपने विरोधियों को भड़काते हैं और सामग्री का उपयोग करके समर्थकों से जुड़ते हैं। यदि ट्विटर, फेसबुक जैसे प्लेटफॉर्म में उस सामग्री के खिलाफ रिपोर्ट हो, तब भी लाल वाले को समस्या नहीं होगी। कारण यह कि वे दूसरे खातों द्वारा पोस्ट की गई सामग्री को शेयर कर रहे हैं। किसी भी स्थिति में पीले खातों का निलंबन हो सकता है। इस तरह लाल खाते वाले ट्रोल किसी कार्रवाई से बच जाते हैं।

- अब हरे रंग में दिखाए गए खातों का काम शुरू होता है। एक बार जब लाल खातों के मैसेज से आम ऐसे लोगों का जुड़ाव होता है, तो मैसेज व्यापक फैलता है। हरे समूह के खातों तक पहुंचा मैसेज व्यवस्थित और स्वाभाविक रूप से फेलकर बड़े दर्शकों तक पहुंच जाएगा। इसके बाद पीले रंग वाले जो खाते अब तक निलंबित नहीं हुए हों, वे फिर हरे खातों के जरिए पोस्ट आगे बढ़ाएंगे।

फोटो – ट्रोलिंग अभियान रणनीति का फ्लो चार्ट। इमेज : लुइस अस्सार्डो के सौजन्य से

ट्रोल की पहचान और विश्लेषण कैसे करें?

खोजी पत्रकारों के लिए ट्रोल की जांच में दो मुख्य चरण हैं। 1. पहचान करना, 2. विश्लेषण करना।

ट्रोल की पहचान

इसके लिए व्यवहार और सामग्री के संदिग्ध पैटर्न की निगरानी करना महत्वपूर्ण है। जैसे समन्वित पोस्टिंग, बार-बार एक ही संदेश, नकारात्मक टिप्पणियों अथवा इंटरैक्शन में अचानक वृद्धि। ऐसा करने के लिए हमें सामाजिक श्रवण और सामाजिक निगरानी उपकरणों की आवश्यकता है। वे हमें सोशल मीडिया प्लेटफॉर्म, ऑनलाइन फ़ोरम और अन्य डिजिटल स्थानों पर नज़र रखने की सुविधा देते हैं, जहां ट्रोल सक्रिय हो सकते हैं। इंटरनेट के जिन उपयोगकर्ताओं पर हमला हो सकता है, उनसे जानकारी लेने के लिए एक सुरक्षित चैनल बनाना भी उपयोगी होगा। लक्षित हमलों, डॉक्सिंग या धमकियों का कोई भी संकेत संभावित ट्रोलिंग अभियान की शीघ्र पहचान में मदद करेगा।

ट्रोल का विश्लेषण

विश्लेषण के तहत खोजी पत्रकारों को यह निर्धारित करना है कि कोई सामग्री वास्तव में ट्रोलिंग से जुड़ी है। इसके लिए संदिग्ध गतिविधि की सामग्री, समय और उत्पत्ति की जांच करके पता लगाना चाहिए कि क्या यह एक समन्वित अभियान का हिस्सा है। इसमें निरंतरता के लिए संदेशों की खोज करना, शामिल प्रोफाइल का विश्लेषण करना शामिल है। खाते का निर्माण कब हुआ? पोस्टिंग और इंटरैक्शन का पैटर्न क्या है? हैशटैग के माध्यम से अन्य ज्ञात ट्रोल खातों से क्या रिश्ता है? विश्लेषण में आप यह आकलन भी कर सकते हैं कि लक्षित व्यक्तियों या समुदायों पर ट्रोलिंग अभियान का संभावित प्रभाव क्या हो सकता है।

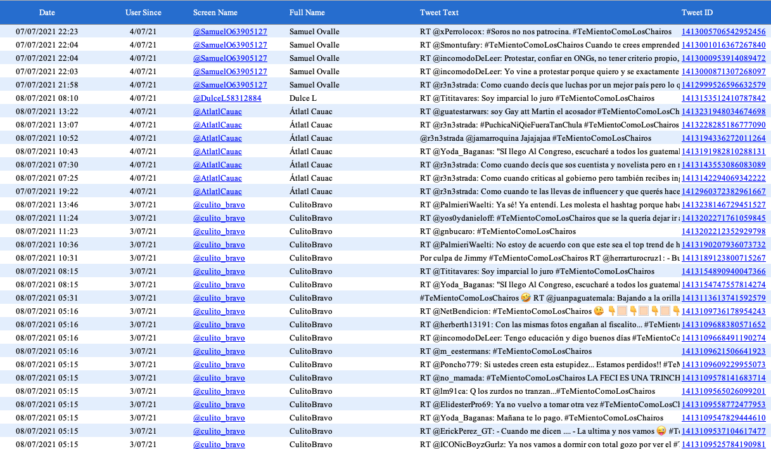

ट्वीटर में ऐसे एक अभियान का उदाहरण देखें। किसी मैसेज को बढ़ाने के लिए बनाए गए नए खातों से ट्वीट किए गए। इन ट्वीट्स से पता चलता है कि इन खातों को मात्र 24 घंटे से भी कम समय में बनाया गया है। ऐसे अकाउंट द्वारा हरेक वैसे अकाउंट को रीट्वीट किया गया, जिसमें वह खास हैशटैग शामिल है। यह लोग ऐसा करने वाले 200 से अधिक खातों के एक बड़े नेटवर्क का हिस्सा थे। ट्वीट्स डाउनलोड करने के लिए Twitter Archiver, Tweet Archivist जैसे टूल उपयोगी हैं। इनके जरिए हम एक ही दिन और एक घंटे में बनाए गए खातों का पता लगा सकते हैं। एक ही समय में समान संदेश और उच्च तीव्रता वाली गतिविधि का भी पता लग सकता है।

फोटो – ट्रोलिंग अभियान में शामिल ट्विटर खातों की लिस्ट। इमेज : लुइस अस्सार्डो के सौजन्य से

इस कार्यप्रणाली का उपयोग आप संभावित ट्रोल खातों का पता लगाने और उनका विश्लेषण करने के लिए कर सकते हैं।

- सोशल मीडिया पर नजर रखें। किसी खाते की संदिग्ध गतिविधि पर ध्यान दें। ऑनलाइन चर्चा में उसके स्वर या सामग्री में अचानक बदलाव को समझने का प्रयास करें।

- सोशल लिसनिंग टूल का उपयोग करें। जैसे- Brandwatch, Meltwater, Brand24, Talkwalker । इनकी मदद से किसी कीवर्ड, हैशटैग या वाक्यांशों को ट्रैक करें, जो ट्रोलिंग या उत्पीड़न अभियानों से जुड़े हो सकते हैं।

- नेटवर्क विश्लेषण टूल का उपयोग करें। जैसे, Graphext, Graphistry, Gephi, या NodeXL। इनकी मदद से खातों के बीच संबंधों का अंदाज लगाने और संभावित समन्वय की पहचान करें।

- संदेशों की सामग्री का विश्लेषण करें। इससे दुष्प्रचार के पैटर्न, कनेक्शन या संकेतों का पता लग सकता है।

- संभावित ट्रोल्स की प्रोफाइल की जांच करें। जैसे, खाता निर्माण की तिथि, पोस्टिंग पैटर्न, अन्य ट्रोल खातों से कनेक्शन।

- साझेदारी करें। अपने निष्कर्ष को सत्यापित करने और अतिरिक्त जानकारी के लिए अन्य पत्रकारों, दुष्प्रचार शोधकर्ताओं तथा साइबर सुरक्षा विशेषज्ञों का सहयोग लें।

- डाटा का दस्तावेज बनाएं, संरक्षित करें। स्क्रीनशॉट और सार्वजनिक अभिलेखागार का उपयोग करें। जैसे, Wayback Machine।

- रिपोर्ट करें। ट्रोलिंग अभियानों का नुकसान कम करने और जागरूकता बढ़ाने के लिए ऐसे अभियानों पर रिपोर्ट करें।

ट्रोलिंग अभियान की पहचान, विश्लेषण और अंदाज लगाने के लिए कुछ उपकरण भी हैं।

- सोशल लिसनिंग टूल – ब्रांडवॉच (Brandwatch) , मेल्टवाटर (Meltwater), ब्रांड24 (Brand24), टॉकवॉकर (Talkwalker), मेंशन (Mention)।

- नेटवर्क एनालिसिस टूल – ग्राफेक्स्ट (Graphext) , ग्राफिस्ट्री (Graphistry), गेफी (Gephi), नोडएक्सएल (NodeXL), यूसीनेट (UCINet) (केवल विंडोज़)।

- डेटा विज़ुअलाइज़ेशन टूल्स – टेबलौ (Tableau), डी3.जेएस (js), या गूगल डेटा स्टूडियो (Google Data Studio)।

- ओपन-सोर्स इंटेलिजेंस टूल्स – माल्टेगो (Maltego), ट्वीटडेक (TweetDeck), गूगल एडवांस्ड सर्च (Google Advanced Search)।

- तथ्य-जांच संदर्भ – स्नोप्स (Snopes), फैक्टचेक.ओआरजी (org), फूल फैक्ट (Full Fact)।

- ट्विटर (Twitter), फेसबुक (Facebook), टिकटॉक (TikTok) की सेवा शर्तें, नियम और नीतियां।

- आपके डेटा और संचार की सुरक्षा के लिए डिजिटल सुरक्षा उपकरण। अपने निष्कर्षों की सुरक्षा के लिए एन्क्रिप्शन का उपयोग करें।

ट्रॉलिंग किसी वास्तविक नाम या नकली नाम वाले खातों द्वारा की जाती है। इस तालिका में देखें –

खातों का प्रकार |

पहचान (असली नाम) |

बेनाम / छद्मनाम |

असली |

वास्तविक व्यक्ति, स्पष्ट पहचान |

वास्तविक व्यक्ति द्वारा अपनी पहचान छुपाकर चलाया जाने वाला खाता |

नकली |

बोट, नकली या पैरोडी खाते, आमतौर पर सेवा या मनोरंजन के लिए |

बोट, कठपुतली और पैरोडी अकाउंट, जिनका मकसद गलत सूचना फैलाना या परेशान करना है |

ट्रोल का पर्दाफाश कैसे करें

खोजी पत्रकारों को ट्रोलिंग पर अपनी रिपोर्ट में चार बुनियादी चीजें शामिल करनी चाहिए-

- आपकी जांच की कार्यप्रणाली

- उपयोग की गई सामग्री का प्रकार

- क्या यह ट्रोलिंग जानबूझकर की गई? (यदि साबित हो)

- एट्रिब्यूशन (यदि साबित हो)।

सबसे पहले, ट्रोलिंग या उत्पीड़न अभियान के संदर्भ और पृष्ठभूमि की जानकारी देना महत्वपूर्ण है। इसमें अभियान की उत्पत्ति और प्रेरणा का खुलासा करें। ट्रोलिंग का निशाना बनाए गए व्यक्तियों या समुदायों की जानकारी दें। व्यापक सामाजिक या राजनीतिक मुद्दों से किसी भी संभावित संबंध की व्याख्या करना भी उपयोगी होगा। यह संदर्भ प्रदान करने से पाठकों को अभियान के स्वरूप और संभावित परिणामों को समझने में मदद मिलती है। लेकिन अपनी रिपोर्ट को सनसनीखेज बनने से बचना बेहद जरूरी है।

जिस ट्रोलिंग अभियान पर आप रिपोर्ट कर रहे हैं, उसकी जांच हेतु अपनी कार्यप्रणाली की जानकारी दें। ट्रोल की पहचान और विश्लेषण का समर्थन करने वाले साक्ष्य प्रस्तुत करें। अपनी रिपोर्ट में स्पष्ट और वस्तुनिष्ठ स्वर बनाए रखते हुए अनुसंधान में उपयोग किए जाने वाले उपकरणों, तकनीकों और डेटा स्रोतों की व्याख्या करें। आपका पारदर्शी विश्लेषण आपकी रिपोर्टिंग को विश्वसनीय बनाता है। यह सार्वजनिक समझ के लिए एक ठोस आधार प्रदान करता है।

अपनी रिपोर्ट के नैतिक निहितार्थों पर भी विचार करें। सावधान रहें कि आपत्तिजनक सामग्री को पुनः प्रस्तुत न करें। उनकी सामग्री को बढ़ाकर ट्रोल या उत्पीड़कों के संदेशों या रणनीति को बढ़ावा न दें। यह उनका लक्ष्य हो सकता है। लक्षित व्यक्तियों की सहमति के बिना संवेदनशील व्यक्तिगत जानकारी या फोटो साझा न करें। हमेशा उनकी गोपनीयता और सुरक्षा की रक्षा करें।

उत्पीड़न अभियानों और ट्रोलिंग पर अपनी रिपोर्ट में इन चीजों को शामिल करें –

- अभियान का संदर्भ, पृष्ठभूमि की जानकारी।

- लक्षित व्यक्ति या समुदाय की जानकारी।

- उत्पीड़कों या ट्रोल्स की प्रेरणा और उद्देश्य।

- इसके एक समन्वित या संगठित अभियान होने का प्रमाण।

- पहचान और विश्लेषण की पद्धति और उपकरण।

- मात्रात्मक और गुणात्मक डेटा, जैसे संदेशों की मात्रा, उत्पीड़न की गंभीरता।

- संभावित परिणाम, लक्षित व्यक्तियों या समुदायों पर प्रभाव।

- व्यापक सामाजिक या राजनीतिक मुद्दों से संबंध, यदि प्रासंगिक हो।

- इस मुद्दे के समाधान के लिए सोशल मीडिया प्लेटफ़ॉर्म, कानूनी एजेंसी, या अन्य संबंधित पक्षों की कोई कार्रवाई।

अपनी रिपोर्ट में इन चीजों से बचें –

- अभियान के प्रभाव को सनसनीखेज़ बनाना, बढ़ा-चढ़ाकर दिखाना।

- स्पष्ट पत्रकारिता उद्देश्य के अभाव में आपत्तिजनक या हानिकारक सामग्री का पुनरुत्पादन।

- ट्रोल या उत्पीड़कों के लक्ष्यों या संदेशों पर अनुचित महत्व देना।

- सहमति के बिना संवेदनशील जानकारी या चित्र साझा करके लक्षित व्यक्तियों की गोपनीयता या सुरक्षा का उल्लंघन करना।

- पर्याप्त सबूत के बिना उत्पीड़कों या ट्रोल्स की प्रेरणा या पहचान के बारे में अटकलें लगाना।

केस स्टडी

हमने ट्रोल की उत्पत्ति, उनकी रणनीति और उनके तरीकों को समझ लिया। अब देखें कि ट्रोलिंग अभियान कैसा होता है? यहां कुछ उदाहरण हैं। यह अच्छी तरह से वित्त पोषित अभियान हैं। इनमें भारी मात्रा में संदेश सामग्री शामिल है। इनमें हजारों नकली खातों का उपयोग हुआ।

Saudis’ Image Makers: A Troll Army and a Twitter Insider – द न्यूयॉर्क टाइम्स ने यह महत्वपूर्ण जांच रिपोर्ट की। जमाल खशोगी एक सऊदी पत्रकार थे। उनकी 2018 में हत्या कर दी गई थी। इससे पहले उन्हें तथा सऊदी अरब के अन्य आलोचकों को चुप कराने के लिए बड़े पैमाने पर ट्रोलिंग अभियान चलाया गया था। गलत सूचना फैलाने और दुष्प्रचार अभियान चलाने के लिए सरकार समर्थित नेटवर्क का इस्तेमाल किया गया। न्यूयॉर्क टाइम्स की यह रिपोर्ट ट्रोल अभियान की जांच का अच्छा उदाहरण है। इससे पता चलता है कि स्रोतों के साथ पारंपरिक रिपोर्टिंग के जरिए बड़े दुष्प्रचार अभियान को उजागर करना संभव है। इस रिपोर्ट में ट्रोलिंग अभियान के लिए उपयोग किए गए संसाधनों और उनके पीछे जिम्मेवार लोगों का पता लगाया गया।

Maria Ressa: Fighting an Onslaught of Online Violence – पत्रकार मारिया रेसा को 2021 में नोबेल शांति पुरस्कार मिला था। उनके खिलाफ ट्रोलिंग अभियान पर इंटरनेशनल सेंटर फॉर जर्नलिस्ट्स (आईसीएफजे) ने यह रिपोर्ट जारी की। इसमें पांच साल के दौरान चार लाख से अधिक ट्वीट्स और 57,000 फेसबुक पोस्ट और टिप्पणियों का विश्लेषण किया गया। डाटा एकत्र करने और विज़ुअलाइज़ेशन का उपयोग करने वाले उपकरणों का उपयोग हुआ। रिपोर्टिंग टीम यह समझने में कामयाब रही कि हमलावर कैसे काम कर रहे थे। संसाधनों और लेखकों की पहचान भी की गई। इसमें हमलावरों को उजागर किया गया। उग्रता का स्तर इन हमलों के पीछे के लोगों का वर्णन करता है।

Rana Ayyub: Targeted Online Violence at the Intersection of Misogyny and Islamophobia – आईसीएफजे ने यह जांच रिपोर्ट प्रकाशित की। राणा अय्यूब एक पुरस्कार विजेता खोजी पत्रकार हैं। वह वाशिंगटन पोस्ट की स्तंभकार हैं। भारत में हिंसा और मानवाधिकारों के हनन के बारे में उनकी टिप्पणियों के कारण उनके खिलाफ ट्रोलिंग अभियान शुरू हुआ। इसमें उनकी विश्वसनीयता पर हमले के साथ ही लिंगवादी और स्त्री द्वेषी धमकियां भी शामिल थीं। शोधकर्ताओं ने कई वर्षों में हमलों की समय-सीमा का अध्ययन किया। उनके खिलाफ दुष्प्रचार के विस्तार में शामिल लगभग तेरह मिलियन ट्वीट्स और पारंपरिक मीडिया सामग्री का विश्लेषण किया।

From Trump Supporters to a Human Rights Attorney: The Digital Influencers who Harassed a Journalist – फरवरी 2023 में फॉरबिडन स्टोरीज़ ने स्टोरी किलर्स नामक एक विस्तृत जांच प्रकाशित की। इसमें अल जज़ीरा की अनुभवी पत्रकार घाडा ओइस के खिलाफ ट्रोलिंग अभियान का खुलासा हुआ। जांच करने वाले पत्रकारों ने उत्पीड़न अभियान में शामिल मुख्य प्रोफाइल लोगों और इसमें शामिल नेटवर्क के संबंधों का पता लगाया।

अतिरिक्त संसाधन

Investigating the Digital Threat Landscape

Investigating Digital Threats: Disinformation

Investigating Digital Threats: Digital Infrastructure

लुइस अस्सार्डो, एक स्वतंत्र डिजिटल सुरक्षा प्रशिक्षक, ओपन सोर्स शोधकर्ता और डेटा-खोजी पत्रकार हैं। दुष्प्रचार से लड़ने के लिए ग्वाटेमाला की परियोजना कन्फर्मडो के संस्थापक हैं। उन्होंने ट्रोल उद्योग, दुष्प्रचार, कट्टरपंथ, अभद्र भाषा और प्रभाव संचालन संबंधी अपनी जांच और शोध के लिए पुरस्कार जीते हैं। वे बर्लिन में रहते हैं और रिपोर्टर्स विदाउट बॉर्डर्स (आरएसएफ), होलिस्टिक प्रोटेक्शन कलेक्टिव (एचपीसी) तथा अन्य मानवाधिकार संगठनों के साथ काम करते हैं।

लुइस अस्सार्डो, एक स्वतंत्र डिजिटल सुरक्षा प्रशिक्षक, ओपन सोर्स शोधकर्ता और डेटा-खोजी पत्रकार हैं। दुष्प्रचार से लड़ने के लिए ग्वाटेमाला की परियोजना कन्फर्मडो के संस्थापक हैं। उन्होंने ट्रोल उद्योग, दुष्प्रचार, कट्टरपंथ, अभद्र भाषा और प्रभाव संचालन संबंधी अपनी जांच और शोध के लिए पुरस्कार जीते हैं। वे बर्लिन में रहते हैं और रिपोर्टर्स विदाउट बॉर्डर्स (आरएसएफ), होलिस्टिक प्रोटेक्शन कलेक्टिव (एचपीसी) तथा अन्य मानवाधिकार संगठनों के साथ काम करते हैं।

अनुवाद : डॉ. विष्णु राजगढ़िया