Cómo rastrear las compras de tecnología de espionaje de tu gobierno

Leer este artículo en

La nueva plataforma interactiva Digital Violence, diseñada por la organización británica Forensic Architecture, describe ataques a disidentes, periodistas y organizaciones de la sociedad civil por parte de gobiernos que utilizan software comercial de espionaje. Imagen: cortesía de Forensic Architecture

En junio, cuatro ejecutivos de dos compañías de espionaje fueron imputados en la Corte Judicial de París, Francia, por el cargo de complicidad en torturas cometidas en Libia y Egipto. El caso surgió de las revelaciones hechas por periodistas de las presuntas ventas que hicieron a regímenes represivos. Los reporteros de The Wall Street Journal descubrieron las tecnologías importadas por Libia, luego de investigar una sede de vigilancia abandonada en Trípoli tras caer el régimen de Muamar Gadafi. Por su parte, Oliver Tesquet, del periódico francés Télérama, averiguó las ventas de software al régimen de el-Sissi, en Egipto, buscando en las licencias de exportación y contratos gubernamentales.

Las dos empresas involucradas, Amesys y Naxa Technologies, han negado los cargos. Sin embargo, para los entes supervisores de compañías de vigilancia, los casos ponen de relieve los peligros de un auge mundial en el comercio y transferencia de tecnologías de monitoreo digital e interceptación, así como un potencial fortalecimiento de la rendición de cuentas con respecto a ventas ilegales. En el mundo suenan alarmas por la adquisición de software de espionaje avanzado por parte de regímenes autoritarios para ejercer la represión. Los gobiernos democráticos a su vez están desplegando invasivas tecnologías de vigilancia bajo el argumento de la reducción del crimen, la seguridad nacional o el rastreo de casos del covid-19.

Esta multimillonaria industria involucra a decenas de compañías de tecnología, gobiernos cómplices y acuerdos secretos, con amplias consecuencias para los derechos humanos, la privacidad y la habilidad de los periodistas para proteger a sus fuentes confidenciales.

¿Cómo pueden los periodistas de investigación averiguar qué tecnologías específicas compran sus gobiernos en el sombrío mercado de la vigilancia, y si están abusando de esas herramientas para reprimir o ejercer la discriminación?

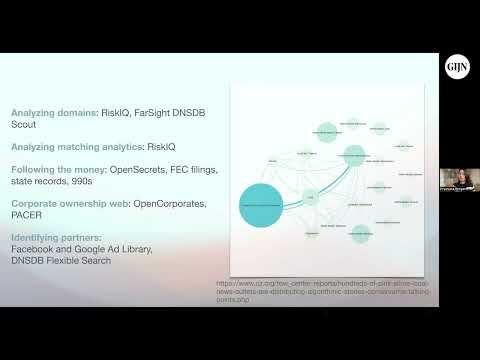

Los grupos de derechos humanos han hecho importantes averiguaciones sobre la propagación de estas tecnologías. En julio, la agencia de investigación británica Forensic Architecture, en alianza con Amnistía Internacional y Citizen Lab, publicó una poderosa herramienta interactiva llamada Digital Violence, que hace un mapa de las ventas del famoso software de espionaje Pegasus a gobiernos alrededor del mundo. También relacionó el despliegue de este sistema, que puede extraer de forma secreta llamadas, email y datos de contacto de un teléfono infectado, con ataques contra los defensores de derechos civiles y reporteros, e incluso a algunos abusos físicos que sucedieron más adelante.

En una entrevista con GIJN, los periodistas e investigadores que tratan los temas de vigilancia dijeron que las pistas para rastrear estas compras a menudo están a plena vista, a pesar de la naturaleza secreta de los acuerdos. Esto en parte se debe a una ausencia de regulación en torno a la vigilancia, pues los vendedores privados quieren promocionar sus productos. De paso, algunos funcionarios de gobiernos autoritarios creen que el solo conocimiento de que tienen estas herramientas conduce a la auto-censura que buscan generar.

Algunos acuerdos de compras gubernamentales son legales y tienen la intención de luchar contra el crimen. Otros se consideran ilegales y buscan perseguir a disidentes y periodistas. También existe una mezcla de ambos tipos de compras. Los periodistas deben saber cómo evaluar quién tiene qué tecnologías.

Tesquet usó los métodos de reportaje más tradicionales. Revisó cientos de páginas de transcripciones de investigaciones judiciales francesas de 2013, sobre ventas de software de espionaje a Libia. Notó que un empleado de la compañía mencionaba a «Egipto» y relacionó esta referencia con correspondencia de correo electrónico ejecutiva en el apéndice de otro informe. Así descubrió que la compañía había cambiado su nombre y presuntamente seguía vendiendo el mismo sistema de software de espionaje a gobiernos represivos (ahora bajo la marca «Cerebro»), a pesar de las acusaciones anteriores de abuso del producto en Libia.

«Comprendí que el negocio continuaba. Usando a esta empresa matriz en los Emiratos Árabes Unidos, vendieron a el-Sissi el mismo sistema que le ofrecieron a Gadafi», dijo Tesquet en una entrevista con GIJN.

El veterano periodista de investigación después halló que una compañía francesa había presentado una aplicación para recibir licencias de exportación, que le permitía comercializar tecnologías de interceptación a una decena de gobiernos extranjeros. También obtuvo copias de contratos de compra, que revelaron el tipo de lenguaje que usaban los funcionarios cuando buscaban estos negocios de tecnología de vigilancia. Eran términos como: «proveer servicios que permiten la implementación de una interceptación de sistema IP para combatir el terrorismo y otras actividades criminales».

Hasta ahora, ha sido escasa la rendición de cuentas de las corporaciones por el abuso de sus exportaciones de productos de vigilancia.

En su respuesta a las imputaciones de los ejecutivos de Amesys y Nexa, Rasha Abdul Rahim, director de Amnesty Tech de Amnistía Internacional, dijo: «las imputaciones no tienen precedentes. Si no hay supervisión, las actividades de las compañías de vigilancia pueden facilitar que se cometan graves violaciones a los derechos humanos y se reprima a la población».

«Un juicio enviaría un mensaje importante a las compañías que hacen negocios con regímenes autoritarios», afirmó Tesquet.

Dónde hallar pistas para los negocios de vigilancia

Según el Índice Global Carnegie de Vigilancia de Inteligencia Artificial (IA), al menos 75 gobiernos nacionales usan tecnologías de IA para la vigilancia masiva. Imagen: toma de pantalla.

Allie Funk, analista senior de investigación de Freedom House, ha producido varios informes importantes sobre amenazas digitales a los derechos humanos y a la rendición de cuentas, incluyendo reportes que muestran cómo los gobiernos explotaron la pandemia del covid-19 para hacer vigilancia a sus ciudadanos.

Funk explica que hay cuatro áreas claves en las que los periodistas deben buscar estas nuevas tecnologías:

- El sofware de espionaje y vigilancia digital que le permite al usuario hacer monitoreo secreto a las comunicaciones de su objetivo o reunir datos personales transmitidos desde sus dispositivos. Esto incluye sistemas como Pegasus, Hacking Team, Circles y simuladores de sitio de célula que se conocen como «stingray».

- Tecnologías que extraen datos al conectarlos físicamente a los teléfonos incautados o robados. Se conocen como «dispositivos de extracción universal forense» y los desarrollan empresas como Cellebrite. Hace poco, equipos policiales de Botswana usaron esta herramienta digital para buscar en los teléfonos de periodistas y tratar de identificar a sus fuentes.

- Vigilancia potenciada por Inteligencia Artificial (IA) que hace más fácil el monitoreo en masa, como la plataforma «Ciudades Seguras» de Huawei y la vigilancia de redes sociales.

- Tecnologías biométricas y software de identificación facial, como los utilizados por la policía para rastrear individuos en la ciudad de Nueva York, junto con una amplia variedad de cámaras.

Las compañías de vigilancia, por lo general, insisten en que sus productos se venden de manera legal, para ayudar a los gobiernos en la lucha contra el crimen. Cellebrite dice que sus sistemas sirven para «proteger y salvar vidas, acelerar la justicia y asegurar la privacidad de los datos». El Grupo NSO –que vende el programa Pegasus y que se ha fusionado con la firma de tecnología de interceptación Circles (Bulgaria)– dice que su objetivo es «ayudar a las agencias gubernamentales a enfrentar las amenazas más peligrosas del mundo contemporáneo». Huawei, de China, afirma que su tecnología de vigilancia de IA reduce el crimen y mejora la seguridad pública.

Estos son los consejos de Funk para verificar que los softwares de vigilancia han sacado herramientas nuevas o están siendo usados para otros fines:

- Revisa las transcripciones judiciales o entrevista a los abogados de defensa criminal en esos casos en los que la evidencia de los fiscales solo pudo ser adquirida por espionaje digital. «Busca casos en los que exista prueba de que se confiscó el teléfono móvil del acusado y se sospecha que las autoridades usaron vigilancia abusiva. Habla con los abogados», sugirió Funk.

- Sigue los movimientos internacionales de los representantes de compañías que dicen que solo venden sus productos de tecnología de vigilancia a estados. El Grupo NSO, de Israel, y su empresa hermana Circles, de Bulgaria, son dos empresas de este tipo, según grupos de investigación en derechos humanos. Otras, como Cellebrite, aseguran que venden sus productos solo a agencias o grupos de investigación en seguridad. «Pregunta: ¿para qué están en esos países?», cuestionó Funk.

- Busca sesiones de entrenamiento digital avanzado para fuerzas policiales. Funk afirma que Freedom House descubrió que el gobierno de Bangladesh hacía monitoreo invasivo de redes sociales, luego de que los investigadores notaron que el famoso Batallón de Acción Rápida (BAR) del país realizaba este tipo de entrenamientos en los Estados Unidos. El informe reseña que el BAR es reconocido por violaciones a los derechos humanos, que incluyen ejecuciones extrajudiciales, desapariciones forzadas y tortura. Aparte, señala que estaba equipado con tecnología –por un valor de 14 millones de dólares– para vigilar en tiempo real la información que el gobierno describe como rumores o propaganda.

- Habla con representantes de compañías de vigilancia privadas en las exposiciones de comercio digital y lleva registro de cuáles funcionarios públicos asistieron. «Los vendedores pueden ser sorprendentemente abiertos», señala Funk.

- En países con leyes de transparencia, revisa los presupuestos estatales y registros de compras, o envía solicitudes de información, y examina con cuidado cualquier lenguaje contractual relacionado con servicios digitales. «Busca lenguaje vago, como ‘programas para redes sociales'», sugirió Funk.

- Profundiza tus relaciones con las organizaciones de la sociedad civil y activistas. Pregúntales sobre comunidades de monitoreo dirigidas a un objetivo fijo. «Hay muchas organizaciones e investigadores que hacen rastreo sobre cómo se usan estas herramientas y por quién», comentó.

Freedom House halló que 40 de 65 gobiernos nacionales investigados usaban herramientas avanzadas de vigilancia en redes sociales para monitorear a sus ciudadanos. Imagen: Freedom House.

Funk aseguró que no conoce ningún mapa interactivo de herramientas de vigilancia en cada país. «Me encantaría ver uno», dijo. Sin embargo, les recomienda a los periodistas que comiencen sus investigaciones yendo a la página de «Países», en el informe anual de Freedom House titulado «Freedom on the Net» («Libertad en la red»), que evalúa la libertad digital en 65 países. Una vez allí, oprime en el nombre del país que desees, y busca el texto bajo las categorías C4, C5 y C6 de la base de datos, para acceder a un resumen.

Recibiendo datos de colaboración colectiva relacionados con el uso de tecnología de espionaje

Existe un mapa de tecnología de vigilancia de la policía para los Estados Unidos, gracias al proyecto Atlas of Surveillance de Electronic Frontier Foundation (EFF). La herramienta incluye unos 8.000 puntos de datos sobre tecnologías como drones aéreos, lectores automatizados de placas de vehículos, simuladores de sitio de célula y software de reconocimiento facial, utilizado por unos 3.500 cuerpos de policía.

Beryl Lipton, que fue un periodista de investigación en el portal periodístico sin ánimo de lucro MuckRock y que ahora trabaja para EFF, aseguró que las salas de redacción en otros países democráticos o ciudades pueden replicar sus propias versiones de Atlas.

La base de datos Atlas se construye con inteligencia de fuente abierta, que proviene de una red de estudiantes de periodismo e investigadores voluntarios y que luego tiene un filtro de verificación de datos. Report Back, una herramienta en línea desarrollada por EFF, envía pequeñas tareas automatizadas a voluntarios, solicitándoles que busquen en registros de contratación pública, informes de becas federales y artículos periodísticos, para encontrar la tecnología que se usa en una determinada jurisdicción.

«Mucha de esta información está en lugares diferentes, pero reunirla puede ser un proceso tedioso para un solo equipo periodístico, así que resulta útil recibir datos de colaboración colectiva dirigidos a un objetivo», explicó Funk. «Puedes buscar en portales de tipo ‘punto gov’ los nombres de proveedores importantes, como Cellebrite, o palabras claves, como ‘torre celular’, que te llevará a todavía más informes. Puedes encontrar ofertas enviadas por las compañías, en las que escriben para decir: ‘deberían tenernos en cuenta, y les invitamos a contactar a nuestros actuales clientes gubernamentales, que son X y Y'», añadió Lipton.

Algunos consejos de Lipton para identificar equipo de espionaje que usan las autoridades:

- Dado que muchas de las grandes compañías de vigilancia son multinacionales, Lipton aseguró que los periodistas de cualquier país pueden encontrar pistas sobre tecnologías de vigilancia locales al buscar en los registros públicos de países con leyes de libre acceso a la información. Revisa la guía de GIJN para usar derechos de petición e información en el mundo, y el material de IRE sobre cómo enviar derechos de petición desde un país a otro. «Me encantaría, por ejemplo, ver a más periodistas internacionales consultar los registros públicos de Estados Unidos, para saber qué compañías operan en ambos países y qué hacen», dijo. Los ciudadanos que no son americanos pueden presentar solicitudes de acceso a la información en Estados Unidos, y muchos otros países permiten el mismo acceso. Lipton comentó que las referencias a cualquier entrenamiento en el extranjero de oficiales de policía locales, en temas de vigilancia, puede ofrecer pistas sobre el equipo que probablemente usen en su país.

- Revisa las políticas de compañías sobre productos de vigilancia integrados y busca fuentes para informarte sobre sus comités internos de ética. Lipton comentó que un importante anuncio de 2019 hecho por Axon, la proveedora de equipo policial que antes se llamaba Taser, decía que «no comercializaría productos de reconocimiento facial en nuestras cámaras corporales». Algo que ella aplaudió como una «buena maniobra» y que, a su juicio, puede servir como una guía para preguntas de investigación. «Este anuncio nos ayuda a poner de relieve que estas compañías podrían integrar el reconocimiento facial en las cámaras corporales si lo quisieran. Otros pudieron haber tomado otras decisiones, o Axon pudo haber cambiado su política», añadió.

- Pide ver ofertas fallidas en las solicitudes de acceso a la información. «Me gusta preguntar por las ofertas de vigilancia en licitaciones o contratación pública, incluyendo el material de quienes perdieron», comentó. «Quizás tengas suerte, porque la agencia no debe ninguna lealtad a ellos. Ganas mucho sabiendo, por ejemplo, dónde más en el mundo se ha vendido esa tecnología».

Hacer seguimiento a la vigilancia policial

¿Cómo se usan estas tecnologías en el mundo real?

Jon Fasman, editor digital para Estados Unidos de The Economist, acompañó a unidades de policía en Estados Unidos y Ecuador para hacer la investigación de su libro “We See It All: Liberty and Justice in an Age of Perpetual Surveillance.” («Lo vemos todo: libertad y justicia en una era de vigilancia perpetua»). La publicación, insiste Fasman, no es anti-tecnología, sino pro-democracia y pro-regulación.

Fasman afirmó que las tecnologías de vigilancia a menudo se adquieren en democracias por motivos nobles, pero que su uso –y lo que se haga con los datos que se extraigan– pueden amenazar las libertades civiles de formas que, incluso, sus usuarios gubernamentales no anticipaban.

«Cosas como ALPR o Citizen Visual Patrol [que proyecta a equipos portátiles videos en tiempo real de calles en ciudades] no hacen nada que no haría un policía en espacio público. Su peligro está en la ubicuidad, la facilidad y la invisibilidad», explicó Fasman. «No vi que se usara reconocimiento facial, aunque sí constaté a compañías que lo usaban, sobre todo en Israel. Me preocupa el reconocimiento facial más que herramientas como ‘stingray’ [que imitan torres de telefonía celular para rastrear teléfonos], porque podemos dejar nuestros móviles en casa, pero no podemos dejar nuestros rostros», añadió.

Fasman estuvo en departamentos de policía de Newark, Nueva Jersey y Los Ángeles y acompañó a los policías durante sus jornadas de patrullaje.

«Los policías tienen aplicaciones ShotSpotter en sus teléfonos [que envían alertas cuando se detectan sonidos fuertes en las calles]. En Los Ángeles, conoció a un policía de alto rango estaba muy familiarizado con esta aplicación de vigilancia predictiva», comentó Fasman. «No era el estereotipo del especialista en tecnología explicándoles a los demás qué hacer. Los policías comunes y corrientes habían integrado la tecnología en sus operaciones cotidianas».

Fasman también pasó tiempo con el departamento de policía de Ecuador para estudiar cómo los agentes usaban el sistema chino ECU-911, que incluye una red masiva de cámaras inteligentes y puede rastrear los teléfonos de los ciudadanos. «Lo que llama la atención es que tenía un doble propósito. Positivo, porque ata sus respuestas de policía, ambulancia y bomberos, pero también es claro que el Estado podría usar el sistema para hacer vigilancia a la oposición política de formas poco deseables», explicó Fasman.

Algunos consejos de Fasman para acceder a las operaciones de vigilancia:

- Si es seguro hacerlo, pregúntale a la policía si puedes acompañarlos durante algunos días. Probablemente esto se haga a través de un funcionario de relaciones públicas. Si bien estas solicitudes se niegan en muchos países o ciudades, Fasman afirmó que hay quienes pueden aceptar la solicitud. Algunos departamentos de policía quieren parecer conocedores de la tecnología y otros están convencidos de que ofrece beneficios netos a la comunidad.

- Ingresa a cualquier sistema de vigilancia callejera de acceso público que exista en tu área, como la Patrulla Virtual Ciudadana, de Newark, y pasa horas monitoreando los mismos videos en tiempo real que la policía, para hacerte una idea de los problemas de privacidad que surgen.

- Sé honesto en tu solicitud de acceso, pero no demasiado revelador. «No puedes decir mentiras con respecto al tema que estás trabajando, porque entonces pierde valor tu palabra como periodista», aseguró Fasman, pero sugirió ser lo más ambiguo posible. «Puedes comentar que estás escribiendo un artículo sobre estos temas difíciles, en lugar de mencionar que estás haciendo un artículo sobre los peligros de estas tecnologías para nuestras libertades civiles. Las dos cosas son ciertas, pero una te permitirá entrar y la otra no”.

- Busca fuentes internas o exempleados para información sobre «stingrays». Acompañar a la policía no te da detalles sobre cómo se usan los «stingrays», o los simuladores de sitio de célula (que también se conocen como receptores de identidad de suscriptor internacional de móviles). Esto se debe, según Fasman, a que hay un «estricto código de silencio» con respecto a estos sistemas en los departamentos de policía. En cambio, busca los registros públicos. Consigue pistas y bases de datos de los grupos de libertades civiles, como este mapa de «stingray» que compiló la Unión Americana para las Libertades Civiles para los Estados Unidos, y que identificó a 75 agencias que tienen estos dispositivos.

Cómo y cuándo buscar software de espionaje difícil de encontrar

Los periodistas también se pueden anticipar a la compra de equipo de vigilancia basados en patrones anteriores. Una investigación de The Wall Street Journal sobre los negocios de compra de tecnología de espionaje decía: «Libia entró en una compra masiva de equipo de vigilancia luego de que la comunidad internacional levantara las sanciones comerciales».

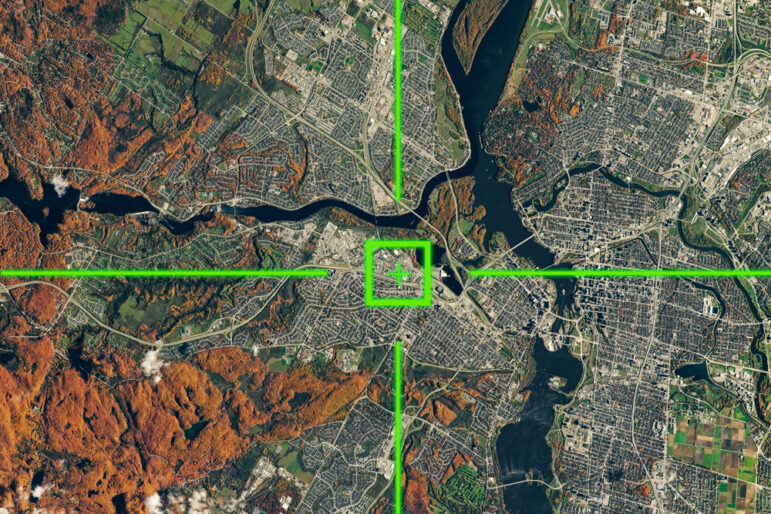

Los investigadores de Citizen Lab hallaron pruebas de que al menos 25 países han utilizado software de espionaje Circles, que puede ubicar e interceptar de forma rápida teléfonos móviles. Imagen: toma de pantalla.

Según los expertos, una de las tecnologías más difíciles de detectar es la que intercepta comunicaciones telefónicas sin hackear el equipo en sí, en especial el sistema Circles, porque no deja rastro de la intrusión en el dispositivo. En cambio, explota las debilidades en un sistema común de señales que se usa para direccionar llamadas entre distintas redes de telecomunicaciones. El software puede identificar la ubicación aproximada de un teléfono en segundos, al hacer que la red inalámbrica casera crea que el equipo está en itinerancia. También puede interceptar llamadas y textos.

Los periodistas se han apoyado en herramientas de fuente abierta, así como pistas de informantes, para detectar la compra de productos Circles de los gobiernos. Sin embargo, el año pasado, los investigadores del Citizen Lab de la Universidad de Toronto, hallaron un nuevo método: escanear los motores de búsqueda del Internet de las Cosas (IC), como Shodan y Censys, para encontrar firewalls cuyos nombres de host contuvieran un dominio asociado con compras de Circles. Al buscar el nombre del dominio «tracksystem.info», Citizen Lab identificó 25 gobiernos que habían comprado sistemas Circles –además de las agencias específicas que los usaban–, que incluían a muchas con historia de violaciones a los derechos humanos.

Su metodología digital es compleja, pero la explican en detalle bajo la sección «Fingerprinting and Scanning for Circles» («Tomar huellas y escanear en busca de Circles»), de su informe «Running in Circles» («Corriendo por Circles»).

El grupo de defensa de derechos humanos Access Now publicó una investigación de gran envergadura sobre la adquisición de tecnologías de vigilancia por parte de gobiernos de América Latina y el Caribe. Los periodistas locales pueden buscar la publicación de esta base de datos de Access Now en su portal, o contactar directamente a los investigadores.

Durante la reciente cumbre RightsCon, Gaspar Pisanu, gerente de políticas en América Latina para Access Now, afirmó que las fuentes para el informe incluían solicitudes de acceso a la información, entrevistas y comunicados de prensa corporativos.

Pisanu le dijo a GIJN que LinkedIn también había sido un canal efectivo para la investigación y que los periodistas pudieron usar esta plataforma para identificar y entrevistar a ejecutivos de proveedores de seguridad a los gobiernos, así como a exempleados recientes.

Thiago Moraes, consejero jefe del Laboratorio de Políticas Públicas e Internet, también estuvo presente en el evento y comentó que los investigadores estaban sorprendidos de encontrar que muchas de las costosas «soluciones de vigilancia» de las autoridades locales en Brasil no fueron adquiridas por los canales tradicionales de compra, sino donadas por compañías extranjeras, como parte de «pruebas piloto».

Bulelani Jili, un investigador del Departamento de Estudios Africanos y Afroamericanos de Harvard, dijo que la publicación de una investigación de The Wall Street Journal en 2019 fue un momento clave, porque cambió la idea de que «la tecnología de vigilancia es un tema Occidental», que tenían muchas organizaciones de la sociedad civil en África.

En aquella historia de The Wall Street Journal, los periodistas descubrieron que técnicos chinos fueron contratados por la policía de ciberseguridad de Uganda para interceptar comunicaciones utilizadas por el líder de la oposición, Bobi Wine. La investigación revelaba que, luego de intentos infructuosos por parte de la policía de interceptar la cuenta de WhatsApp de Wine, lograron penetrar el grupo de chat llamado «Firebase Crew», gracias a la ayuda de ingenieros de software del principal proveedor digital de Uganda, Huawei. La policía entonces detuvo marchas que planeaba hacer la oposición y Wine fue arrestado junto con varios de sus colaboradores.

«¿Por qué un país con ingresos relativamente bajos, como Uganda, toma un préstamo de 126 millones de dólares de China para comprar sistemas de cámaras de vigilancia, en especial cuando los datos no arrojan una correlación con un descenso en la criminalidad?», se preguntó Jili.

La profundidad del impacto chino fue evidente el año pasado, durante un testimonio que dio la institución Carnegie Endowment for International Peace a una comisión del gobierno de los Estados Unidos. El centro de pensamiento halló que 13 gobiernos africanos habían adquirido avanzada tecnología de vigilancia china, desde reconocimiento facial Cloudwall en Zimbabue al sistema de monitoreo de ciudadanos de Huawei «Ciudades Seguras», en Kenia y Uganda.

El periodista francés Tesquet advierte que el negocio está en bonanza. «Esta es apenas la punta del iceberg», afirmó.

Recursos adicionales

Cómo se ajustan los periodistas a la amenaza de una mayor vigilancia

The Rapid Rise of Phone Surveillance

Rowan Philp es un periodista de GIJN. Rowan fue el reportero principal para el Sunday Times, de Sudáfrica. Como corresponsal extranjero, hizo reportajes de noticias, política, corrupción y conflicto en más de dos docenas de países del mundo.

Rowan Philp es un periodista de GIJN. Rowan fue el reportero principal para el Sunday Times, de Sudáfrica. Como corresponsal extranjero, hizo reportajes de noticias, política, corrupción y conflicto en más de dos docenas de países del mundo.