Enquêter sur les technologies de surveillance numérique acquises par les États autour du monde

La nouvelle plateforme interactive Digital Violence, conçue par l’organisation britannique Forensic Architecture, recense comment les gouvernements s’en prennent à des dissidents, des journalistes et des groupes de la société civile à l’aide de logiciels espions à visée commerciale importés de l’étranger. Image : Forensic Architecture.

L’industrie de la surveillance pèse plusieurs milliards de dollars et brasse des dizaines d’entreprises, des gouvernements complices et des accords secrets, avec des conséquences souvent terribles pour les droits de l’homme, la vie privée et la capacité des journalistes à protéger l’anonymat de leurs sources. Comment découvrir quelles technologies nos gouvernements achètent sur le marché opaque de la surveillance, et s’ils abusent de ces outils numériques à des fins répressives ou discriminatoires ?

En juin 2021, le tribunal judiciaire de Paris a mis en examen quatre dirigeants de deux sociétés de surveillance pour complicité de torture en Libye et en Égypte. Cela faisait suite aux révélations dans la presse sur les ventes présumées par ces sociétés de technologies de surveillance à des régimes répressifs. De courageux journalistes du Wall Street Journal ont ainsi retrouvé les technologies d’espionnage importées par la Libye en fouillant à Tripoli le siège abandonné du dispositif de surveillance libyen au moment où s’effondrait le régime de Mouammar al Kadhafi. Olivier Tesquet, journaliste au sein du magazine français Télérama, a pour sa part parcouru les licences d’exportation et les contrats gouvernementaux pour remonter la trace des logiciels espions vendus au régime égyptien d’el-Sissi.

Les deux sociétés mises en cause – Amesys et Nexa Technologies – ont nié ces accusations. Mais pour les observateurs spécialisés dans la surveillance, les faits révélés montrent les dangers d’une recrudescence au niveau mondial de la vente et du transfert de technologies d’espionnage et d’interception numériques, mais également le fait qu’il est de plus en plus facile d’enquêter sur ce marché lucratif. Partout dans le monde, des gouvernements autoritaires acquièrent des logiciels d’espionnage sophistiqués dans un but répressif tandis que les gouvernements démocratiques déploient des technologies de surveillance intrusives sous prétexte de réduire les taux de criminalité, améliorer la sécurité nationale ou suivre à la trace les personnes infectées par le Covid-19.

La vente de systèmes de surveillance étatique est parfois légale et destinée à lutter contre la criminalité ; dans d’autres cas, elle est illégale et destinée à persécuter les dissidents et les journalistes. Quel que soit l’usage poursuivi par les Etats acquéreurs, les journalistes doivent savoir comment découvrir qui possède quoi.

Les groupes de défense des droits de l’Homme ont déjà effectué un important travail de terrain sur la banalisation de l’utilisation de ces technologies autour du monde. L’organisation de recherche britannique Forensic Architecture, en partenariat avec Amnesty International et Citizen Lab, a élaboré un puissant outil de suivi interactif, appelé Digital Violence, révélé au grand public en juillet. Celui-ci recense les ventes du célèbre logiciel espion Pegasus aux gouvernements du monde entier. Cet outil permet également de trouver d’établir les liens entre le déploiement de Pegasus, qui peut extraire secrètement les données d’appels, de courriels et de contacts de tout téléphone infecté, et les attaques numériques contre les défenseurs des droits humains et les journalistes du monde entier, et même certains des abus physiques dont ils ont fait l’objet par la suite.

Dans des entretiens accordés à GIJN, des journalistes d’investigation et les chercheurs du secteur de la surveillance en ligne affirment que certains indices permettent de détecter ces achats, et ce malgré l’opacité qui entoure les contrats. Cela est dû au manque chronique de réglementation autour de la surveillance, au désir qu’ont les vendeurs du secteur privé de faire la publicité de leurs produits, et à la stratégie qu’ont certains responsables de gouvernements autoritaires de développer l’autocensure en révélant au public les outils à leur disposition.

Olivier Tesquet a usé de techniques journalistiques traditionnelles pour enquêter sur ce sujet. En parcourant des centaines de pages de comptes-rendus d’une enquête judiciaire française de 2013 sur les ventes de logiciels espions en Libye, il a remarqué qu’un employé mentionnait l’Égypte et a relié cette référence à des courriers électroniques de dirigeants de l’entreprise dans l’annexe d’un autre rapport. Le journaliste a ainsi découvert que la société avait discrètement changé de nom et aurait continué à vendre le même système de logiciels espions, désormais rebaptisé « Cerebro », à des gouvernements répressifs, malgré les accusations dont elle avait fait l’objet en Libye.

« J’ai compris que cette entreprise était encore très active, via une société mère aux Émirats arabes unis, ils ont vendu à el-Sissi exactement le même système qu’ils avaient vendu à Kadhafi », affirme Olivier Tesquet à GIJN.

Le journaliste a alors découvert qu’une entreprise française avait déposé des requêtes de licences d’exportation pour la vente de technologies d’interception à une douzaine de gouvernements étrangers. Il a également obtenu des copies de contrats qui ont révélé le type de langage utilisé par les gouvernements lorsqu’ils souhaitent acquérir de nouvelles technologies de surveillance avec des phrase comme : « L’approvisionnement de services permettant la mise en place de systèmes d’interception d’adresses IP afin de combattre le terrorisme ou d’autres activités criminelles. »

À ce jour, peu d’entreprises ont été mises en cause pour ces pratiques.

Suite aux accusations rendues publiques contre les dirigeants d’Amesys et de Nexa, Rasha Abdul Rahim, le directeur d’Amnesty Tech au sein d’Amnesty International, a déclaré : « Ces mises en cause sont sans précédent. Lorsqu’elles ne sont pas régulées, les sociétés de surveillance peuvent favoriser de graves violations des droits humains. »

« Un procès enverrait un message fort aux entreprises faisant affaire avec des régimes autoritaires », selon Olivier Tesquet.

Où trouver des indices sur les contrats de surveillance

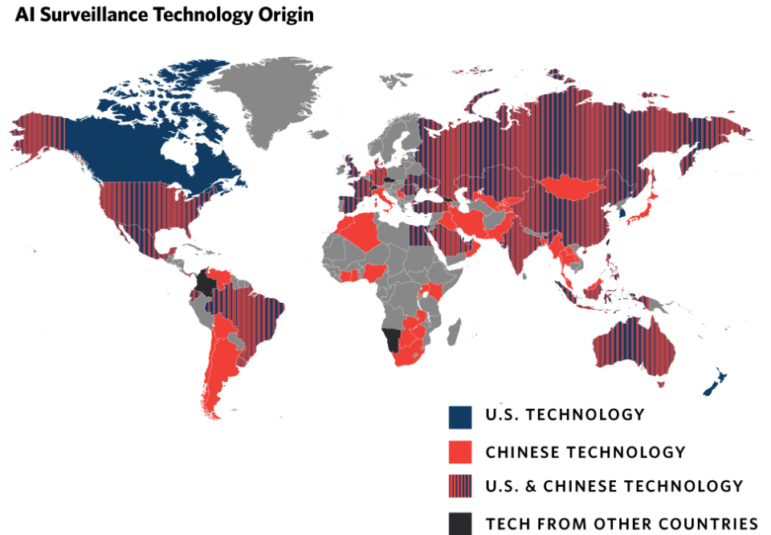

Selon le Carnegie AI Global Surveillance Index, au moins 75 gouvernements se servent de technologies d’intelligence artificielle pour la surveillance de masse. Capture d’écran.

Allie Funk, chercheuse au sein de Freedom House, a écrit plusieurs rapports majeurs sur les menaces numériques que font poser ces systèmes sur les droits de l’homme. Elle a entre autres effectué des recherches qui montrent comment les gouvernements ont exploité la pandémie de Covid-19 pour mettre leurs citoyens sous surveillance.

Allie Funk suggère aux journalistes de rechercher des technologies qui relèvent de quatre domaines clés :

- Des logiciels espions numériques et des technologies de surveillance qui permettent à l’utilisateur de surveiller secrètement les communications d’une cible ou de collecter des données personnelles émises par ses appareils électroniques. Parmi ces outils, Allie Funk mentionne Pegasus, Hacking Team, Circles et des simulateurs de sites de téléphonie mobile appelés « stingrays » en anglais (« des raies »).

- Des technologies qui extraient des données en se connectant physiquement à des téléphones saisis. On les appelle « Universal Forensic Extraction Devices » (UFED), ils sont produits entre autres par la société Cellebrite. Les forces de l’ordre du Botswana ont récemment utilisé cet outil numérique pour déverrouiller les téléphones de journalistes afin d’essayer d’identifier leurs sources.

- L’emploi de l’intelligence artificielle pour faciliter la surveillance de masse, comme les plateformes « Safe Cities » de Huawei et la surveillance des réseaux sociaux.

- Les technologies biométriques et les logiciels de reconnaissance faciale, comme ceux utilisés par la police pour suivre les individus à travers la ville de New York en conjonction avec un vaste réseau de caméras de surveillance.

Les sociétés de surveillance insistent sur le fait que leurs produits sont vendus en toute légalité pour aider les gouvernements à lutter contre la criminalité. Cellebrite déclare que ses systèmes aident « à protéger et à sauver des vies, à faire que la justice soit rendue plus vite et à garantir la confidentialité des données ». NSO Group, qui commercialise le système Pegasus et qui a depuis fusionné avec la société de technologie d’interception Circles, dont le siège se trouve en Bulgarie, déclare que son objectif est d' »aider les agences gouvernementales… à faire face aux problèmes les plus dangereux du monde d’aujourd’hui ». Le chinois Huawei déclare que sa technologie de surveillance par intelligence artificielle réduit la criminalité et améliore la sécurité publique.

Voici les conseils d’Allie Funk pour trouver des pistes d’enquête sur de potentielles surveillances nouvelles ou abusives :

- Lisez les comptes-rendus des dossiers judiciaires où les preuves à charge n’auraient pu être obtenues qu’à l’aide d’outils d’espionnage numérique, ou interrogez les avocats pénalistes ayant travaillé sur le dossier. « Recherchez en particulier les cas où il existe des preuves qu’un accusé s’est vu confisquer son téléphone et que les autorités sont soupçonnées de surveillance abusive, et parlez-en aux avocats », conseille-t-elle.

- Intéressez-vous tout particulièrement aux déplacements à l’internationale de représentants d’entreprises qui déclarent ouvertement ne vendre leur technologie de surveillance qu’aux États-nations. C’est le cas du groupe israélien NSO et de sa société sœur, Circles, dont le siège est en Bulgarie, selon des groupes de recherche sur les droits de l’homme. En revanche, Cellebrite et d’autres déclarent commercialiser certains de leurs produits uniquement auprès d’agences ou de groupes de recherche en sécurité. « Posez-vous la question : ‘Pourquoi se trouvent-ils dans ces pays-là ?' », recommande-t-elle.

- Recherchez les séances de formation numérique avancées à destination des forces de l’ordre. Allie Funk raconte que Freedom House a découvert que le gouvernement bangladais utilisait probablement une technologie de surveillance invasive des réseaux sociaux quand les chercheurs du groupe ont remarqué que le bataillon d’action rapide (RAB) du pays avait été formé à cet exercice aux États-Unis. Le rapport précise que le RAB « est tristement célèbre pour ses violations des droits humains, dont des exécutions extrajudiciaires, des disparitions forcées et des actes de torture » et qu’il était alors équipé d’une technologie d’une valeur de 14 millions de dollars pour « surveiller en temps réel ce qu’il considère être des rumeurs et de la propagande. »

- Parlez à des représentants d’entreprises de surveillance privées lors de salons professionnels numériques et suivez les agents publics présents. « La franchise des vendeurs pourrait vous surprendre », sourit-elle.

- Dans les pays dotés de lois sur la transparence, examinez les budgets des États et les archives de contrats publics, ou faites des demandes d’accès aux documents administratifs, et lisez attentivement tout contrat pour des services numériques que vous réussissez à obtenir. « Faites attention aux termes vagues, comme “ensemble de réseaux sociaux” », ajoute-t-elle.

- Approfondissez vos liens avec la société civile et les organisations militantes et interrogez-les sur la surveillance ciblée des communautés. « Il y a beaucoup d’organisations et de chercheurs qui recensent précisément quels sont les utilisateurs de ces outils, et dans quel but ils s’en servent. »

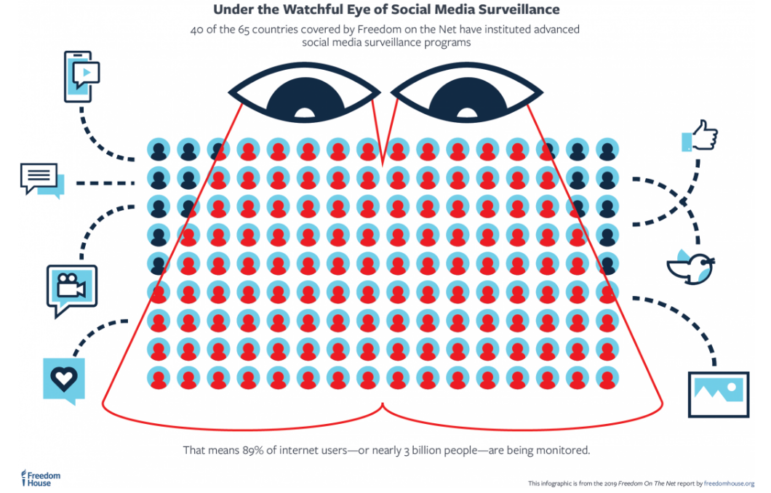

Freedom House a découvert que 40 des 65 gouvernements ayant fait l’objet d’une enquête utilisaient des outils avancés de surveillance des réseaux sociaux pour surveiller leurs citoyens. Image : Freedom House.

Allie Funk dit ne connaitre aucune carte interactive complète des outils de surveillance pour chaque pays. « J’aimerais qu’il y en ait une », dit-elle. Elle conseille aux journalistes de commencer leurs recherches sur la page « Countries » (« Pays « ) du rapport annuel « Freedom on the Net » (« La liberté sur internet ») de Freedom House qui évalue la liberté numérique dans 65 pays, de cliquer sur le nom du pays qui vous intéresse et de rechercher le texte dans les catégories C4, C5 et C6 de la base de données pour un résumé.

Utiliser le crowdsourcing

Une carte des technologies de surveillance dont disposent les forces de l’ordre existe pour les États-Unis, et ce grâce à un projet de l’Electronic Frontier Foundation (EFF) appelé Atlas of Surveillance. L’outil interactif contient quelque 8 000 données, autant sur les drones aériens que sur les lecteurs de plaques d’immatriculation automatisés, les simulateurs de sites de téléphonie mobile et les logiciels de reconnaissance faciale utilisés par quelque 3 500 organisations différentes.

Beryl Lipton, qui a été journaliste d’investigation pour le site d’information à but non lucratif MuckRock avant de devenir chercheur au sein de l’EFF, déclare que les rédactions dans d’autres démocraties peuvent créer leurs propres versions de l’Atlas.

La base de données Atlas est construite à partir d’informations open source provenant d’un réseau d’étudiants en journalisme et de chercheurs bénévoles, qui est ensuite vérifiée. Un outil en ligne développé par l’EFF, appelé Report Back, envoie automatiquement des petites tâches aux bénévoles, les conviant à effectuer des recherches sur une technologie donnée, dans un pays donné, à partir des archives des marchés publics, des rapports de subventions fédérales et d’articles de presse.

« Une grande partie de ces informations sont disponibles à différents endroits, mais les réunir en une seule base de données peut être fastidieux, d’où l’intérêt de faire intervenir le public », selon elle. « Vous pouvez simplement rechercher sur des sites gouvernementaux les noms des principaux fournisseurs, comme par exemple Cellebrite, ou des mots-clés, comme ‘tour cellulaire’, qui peuvent vous conduire à d’autres rapports. Vous pourrez également trouver des entreprises qui proposent leur services en écrivant aux gouvernements : ‘Vous devriez faire appel à nos services ; nous vous invitons à entrer en contact avec nos actuels clients gouvernementaux, qui sont X et Y.' »

Voici les conseils de Beryl Lipton pour identifier les outils d’espionnage dont se servent les autorités :

- Si votre pays n’a pas de lois sur la liberté d’information, déposez des requêtes d’accès aux documents administratifs dans les pays qui en ont. Les grandes sociétés de surveillance étant pour la plupart multinationales et la sécurité faisant généralement l’objet de collaborations entre gouvernements, Beryl Lipton affirme que les journalistes, où qu’ils soient, sont en mesure de trouver des indices sur les technologies de surveillance locales en recherchant des documents publics dans des pays dotés de lois sur la liberté d’information. Consultez le guide de GIJN sur l’utilisation du droit régissant l’accès aux documents administratifs et du droit à l’information ainsi que le guide de l’IRE sur les demandes d’information transfrontalières. « J’aimerais voir davantage de journalistes internationaux utiliser les archives publiques des Etats-Unis, par exemple, pour comprendre ce que font les entreprises qui opèrent dans les deux pays », dit-elle. Les citoyens d’autres pays peuvent déposer des demandes d’accès aux documents administratifs des États-Unis. C’est aussi le cas dans de nombreux autres pays. Beryl Lipton explique que les références à toute formation à l’étranger des forces de l’ordre locales aux méthodes de surveillance peuvent offrir des pistes sur l’équipement utilisé localement.

- Renseignez-vous sur les politiques internes de l’entreprise concernant les produits de surveillance intégrée et cherchez des sources au sein de leurs comités d’éthique. Beryl Lipton prend comme exemple une annonce majeure faite par Axon (anciennement Taser) en 2019, dans laquelle ce fournisseur aux forces de l’ordre déclare qu’il « ne commercialisera pas de produits de reconnaissance faciale sur nos caméras corporelles ». Cette annonce peut servir d’inspiration à une enquête. « Elle révèle en creux qu’il est possible d’intégrer la reconnaissance faciale dans les caméras corporelles ; d’autres entreprises ont donc pu décider de le faire », ajoute-t-elle.

- Déposez des requêtes d’accès aux documents administratifs pour consulter les offres d’approvisionnement qui n’ont pas abouti. « J’aime demander à voir toutes les offres d’approvisionnement déposées dans le cadre de marchés publics, y compris celles qui n’ont pas été retenues », dit-elle. « Vous pourriez être chanceux, puisque l’agence gouvernementale n’a pas d’intérêt particulier à protéger ces sociétés. On peut y apprendre beaucoup sur les lieux où cette technologie a été vendue. »

Enquêter sur la surveillance des forces de l’ordre

Mais comment ces technologies sont-elles utilisées dans le monde réel ?

Capture d’écran.

Jon Fasman, chef de l’édition numérique de l’hebdomadaire britannique The Economist aux Etats-Unis, a récemment passé beaucoup de temps avec des unités de police aux États-Unis et en Équateur pour l écrire son livre « We See It All : Liberty and Justice in an Age of Perpetual Surveillance » (« Tout voir : la liberté et la justice à l’ère de la surveillance continue »). Il précise que ce livre n’est pas opposé aux technologies, mais en faveur de technologies régulées.

Jon Fasman affirme que les technologies de surveillance sont souvent acquises par les démocraties pour de nobles raisons, mais que leur utilisation, et l’emploi qui est fait in fine des données ainsi obtenues, peuvent menacer les libertés civiles d’une manière que même leurs utilisateurs au sein des gouvernements pourraient ne pas anticiper.

« Des technologies comme les lecteurs de plaques d’immatriculation automatisés ou la Citizen Virtual Patrol [qui diffuse des vidéos des rues de la ville sur des ordinateurs portables] ne font rien qu’un policier ne puisse faire dans l’espace public – c’est leur omniprésence, leur facilité d’utilisation et leur invisibilité qui en font des objets dangereux », prévient Jon Fasman. « Je n’ai pas été témoin de l’usage fait de la reconnaissance faciale, même si j’ai vu certaines entreprises l’utiliser, en particulier en Israël. La reconnaissance faciale m’inquiète plus que d’autres outils, comme les stingrays [qui imitent les tours cellulaires afin de traquer les téléphones] parce que nous pouvons laisser nos téléphones à la maison, mais nous ne pouvons pas y laisser nos visages. »

Jon Fasman a passé du temps dans les services de police de Newark, dans le New Jersey et à Los Angeles, en Californie, et a rejoint des agents lors de patrouilles à cheval.

« Les flics ont l’application ShotSpotter sur leurs téléphones [qui envoie des alertes lorsque de fortes détonations sont détectées à proximité] ; à Los Angeles, un officier haut placé connaissait très bien cette application. Il ne correspondait pas du tout au cliché du geek expliquant aux autres officiers ce qu’il fallait faire – il s’agissait d’officiers ordinaires intégrant la technologie dans leurs activités quotidiennes. »

Jon Fasman a également passé du temps en compagnie d’un service de police en Équateur pour étudier comment les agents se servaient du système ECU-911, de fabrication chinoise, qui comprend un énorme réseau de caméras intelligentes et peut traquer les téléphones des citoyens. « Ce qui m’a frappé, c’est que c’est outil avait clairement un double objectif – d’une part bénéfique, puisqu’il coordonne les réponses des policiers, des ambulanciers et des pompiers, mais d’autre part plus trouble, puisqu’il est évident que l’État peut utiliser ce système pour surveiller les dissidents politiques », explique-t-il.

Voici les conseils de Jon Fasman pour participer à des opérations de surveillance :

- Si vous pouvez le faire en toute sécurité, demandez à la police de vous joindre à elle pendant quelques jours – il faudra probablement passer par un chargé des affaires publiques. De nombreuses villes refuseront une telle demande, explique Jon Fasman, mais certaines pourraient être d’accord, car « certaines pourraient vouloir se montrer innovantes en matière de technologie », et d’autres sont convaincues que ces nouveaux outils offrent de véritables avantages pour la population desservie.

- Connectez-vous à n’importe quel système de surveillance de rue accessible au public près de chez vous, comme la Citizen Virtual Patrol de Newark, et passez des heures à regarder les mêmes images que la police pour avoir une idée des problèmes de confidentialité que cela soulève.

- Soyez honnête quand vous demandez des informations, sans être trop franc non plus. « Vous ne pouvez évidemment pas mentir sur le sujet de votre enquête, c’est tout votre crédit en tant que journaliste qui en serait affecté », note Jon Fasman. En revanche, il propose de garder votre demande aussi vague que possible. « Dites ‘J’écris un article sur la façon dont vous envisagez ces difficultés’, plutôt que ‘J’écris un article sur les dangers que ces technologies représentent pour nos libertés civiles.’ Les deux sont vrais, mais l’un vous fera entrer et l’autre non. »

- Cherchez des sources internes ou d’anciens employés pour des informations sur les stingrays. Passer du temps avec la police ne révélera probablement pas comment les « stingrays », des simulateurs de sites de téléphonie mobile également connus sous le nom de capteurs internationaux d’identité d’abonnés mobile (international mobile subscriber identity, ou IMSI), sont utilisés. « La loi du silence règne » autour de ces systèmes au sein des services de police, selon Jon Fasman. Fouillez plutôt dans les archives publiques et demandez des conseils et des bases de données auprès de groupes de défense des libertés civiles , comme cette carte de stingrays compilée par l’Union américaine pour les libertés civiles (ACLU), qui a recensé 75 agences ayant acheté ces appareils.

Comment rechercher des logiciels espions

Les journalistes peuvent également anticiper les marchés publics de technologies de surveillance à partir d’évènements passés. Ainsi, les gouvernements dont les sanctions sont levées se mettent souvent à acheter ce genre de matériel en grande quantité. L’enquête du Wall Street Journal sur les achats de technologies d’espionnage par la Libye révèle entre autres que « la Libye a acheté un grand nombre d’équipements de surveillance après que la communauté internationale a levé les sanctions commerciales contre le pays «

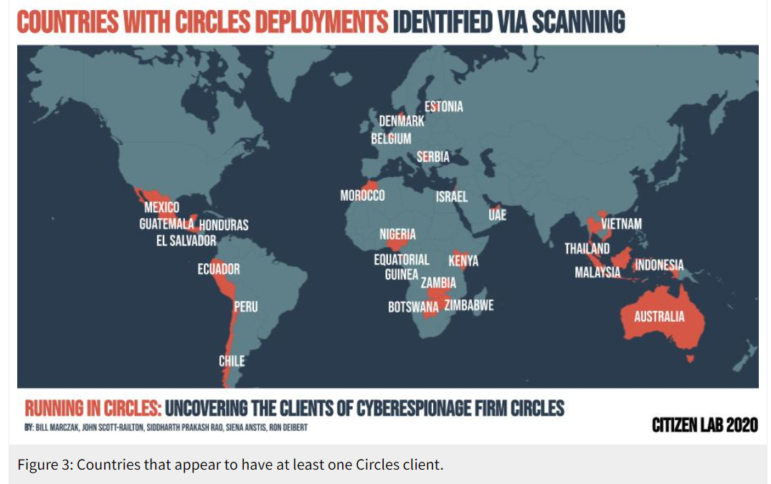

Des chercheurs de Citizen Lab ont révélé qu’au moins 25 pays ont déployé le logiciel espion Circles, qui peut rapidement localiser et intercepter les téléphones portables. Capture d’écran.

Selon les experts, l’une des technologies les plus difficiles à détecter pirate les communications téléphoniques sans pirater le téléphone lui-même, c’est le cas du système Circles, car il ne laisse aucune trace de son intrusion sur le téléphone. Il exploite les faiblesses d’un système de signalisation commun utilisé pour acheminer les appels entre différents réseaux de télécommunications. Le logiciel peut identifier l’emplacement approximatif d’un téléphone en quelques secondes en faisant croire au réseau sans fil domestique que le téléphone est en itinérance. On dit que ce logiciel peut également intercepter les appels comme les SMS.

Les chercheurs et les journalistes se sont généralement appuyés sur des outils open source et des fuites d’initiés pour mettre au jour le déploiement des produits Circles par des gouvernements.

Cependant, l’année dernière, des chercheurs du Citizen Lab de l’Université de Toronto ont trouvé une nouvelle méthode : analyser les moteurs de recherche de l’internet des objets (IoT), dont Shodan et Censys, à la recherche de pare-feux numériques dont les noms d’hôte contiennent un nom de domaine qui révèle l’utilisation de Circles. En recherchant le nom de domaine « tracksystem.info », Citizen Lab a identifié 25 gouvernements qui avaient acheté des systèmes de Circles, et même quelles agences au sein de ces gouvernements les utilisaient. Parmi elles, de nombreuses agences qui avaient déjà violé les droits humains par le passé.

Leur méthodologie numérique a beau être complexe, elle est détaillée dans la section « Fingerprinting and Scanning for Circles » dans leur rapport « Running in Circles ».

Le groupe de défense des droits humains Access Now finalise actuellement une enquête majeure sur l’acquisition de technologies de surveillance par les gouvernements d’Amérique latine et des Caraïbes. Les journalistes locaux pourront consulter cette base de données sur le site Access Now à partir de juillet ou contacter directement leurs chercheurs pour y avoir accès.

Lors du récent sommet RightsCon, qui se targue d’être « la principale conférence mondiale sur les droits de l’homme à l’ère numérique » – Gaspar Pisanu, responsable des politiques d’Amérique latine pour Access Now, a déclaré que le rapport s’est appuyé sur des demandes d’accès aux documents administratifs, des interviews et des communiqués d’entreprise.

Gaspar Pisanu explique à GIJN que LinkedIn s’est également avéré utile pour la recherche et conseille aux journalistes d’utiliser cette plateforme pour identifier et interviewer les dirigeants actuels des fournisseurs de surveillance aux gouvernements et d’anciens salariés qui ont récemment quitté ces entreprises.

S’exprimant à l’occasion de la même table ronde que Gaspar Pisanu, Thiago Moraes, conseiller en chef du Laboratório de Políticas Públicas e Internet (le laboratoire de politique publique et d’internet, ou LAPIN), a déclaré que les chercheurs étaient surpris de constater que bon nombre des « solutions de surveillance » coûteuses détenues par les autorités locales au Brésil n’avaient pas été acquises suite à des marchés publics classiques, mais ont été offertes par des sociétés étrangères « à titre de projets pilotes ».

Bulelani Jili, chercheur au sein du département des études africaines et afro-américaines de Harvard, explique qu’une enquête de 2019 du Wall Street Journal a changé la perception qu’avaient de nombreuses organisations de la société civile en Afrique selon laquelle « les technologies de surveillance sont un problème occidental ». Dans cet article, les journalistes ont révélé que des techniciens chinois avaient été recrutés par la police ougandaise de la cybersécurité pour pirater les communications cryptées du chef de l’opposition Bobi Wine. Selon l’enquête, après des tentatives infructueuses de la police pour pirater le compte WhatsApp de Bobi Wine, des ingénieurs en informatique du principal fournisseur numérique ougandais, Huawei, les ont aidés à pénétrer le groupe de discussion « Firebase Crew » de Bobi Wine. La police a alors mis fin aux rassemblements d’opposition prévus et a arrêté Bobi Wine et plusieurs de ses partisans. Le Wall Street Journal a précisé « ne pas avoir découvert si les dirigeants de Huawei en Chine étaient au courant, ni s’ils avaient dirigé ou approuvé l’opération » de piratage en Ouganda, et a cité un porte-parole de l’entreprise selon lequel « Huawei n’a jamais été impliqué dans des activités de piratage. »

Bulelani Jili conseille aux journalistes d’étudier le nombre croissant de prêts à taux privilégiés, « principalement en provenance de la Chine », que des gouvernements africains mettent à profit via l’achat de technologies de surveillance.

« Pourquoi un pays à revenu relativement modeste comme l’Ouganda contracterait-il un prêt de 126 millions de dollars auprès de la Chine pour ensuite acheter un système de surveillance par caméra, alors même que les données ne montrent aucun lien direct entre ce système et une diminution de la criminalité ? » s’interroge-t-il.

L’étendue de l’impact de la Chine a été étudié par une commission du gouvernement des Etats-Unis l’an dernier. Le Carnegie Endowment for International Peace y s’est notamment exprimé : le groupe de réflexion a découvert que 13 gouvernements africains avaient acquis une technologie de surveillance chinoise avancée, allant de la reconnaissance faciale Cloudwall dans le cas du Zimbabwe à la surveillance citoyenne « Safe Cities » de Huawei au Kenya et en Ouganda.

Le journaliste français Olivier Tesquet prévient que ce marché est en plein essor. « Ce n’est, selon lui, que la partie émergée de l’iceberg. »

Ressources complémentaires

Journalistes : comment savoir si vous êtes surveillé et que faire si c’est le cas

Pourquoi la sécurité numérique ne peut pas être la même pour tous les journalistes

Webinaire : la sécurité numérique pour les journalistes

Cet article vous a-t-il été utile ? Aidez-nous à recenser l’impact de GIJN en partageant la façon dont vous avez utilisé ces informations.

Rowan Philp est journaliste au sein de la rédaction de GIJN. Il était précédemment grand reporter du Sunday Times sud-africain. En tant que correspondant étranger, il a couvert l’actualité politique, économique et militaire d’une vingtaine de pays.

Rowan Philp est journaliste au sein de la rédaction de GIJN. Il était précédemment grand reporter du Sunday Times sud-africain. En tant que correspondant étranger, il a couvert l’actualité politique, économique et militaire d’une vingtaine de pays.