Comment des journalistes ont identifié les espions ayant orchestré l’empoisonnement d’Alexey Navalny

Lire cet article en

Un tableau mural montrant l’enquête de Bellingcat sur l’empoisonnement d’Alexey Navalny. Image : Bellingcat.

Aucune enquête judiciaire n’a été annoncée, en Russie comme ailleurs, suite à la tentative d’assassinat dont a fait l’objet la principale figure de l’opposition russe, Alexey Navalny, empoisonné le 20 août dernier par arme chimique.

En l’absence de réaction des autorités, les journalistes de Bellingcat, média d’investigation à but non lucratif, et de The Insider, média russe soutenu par CNN et Der Spiegel, ont décidé de mener l’enquête eux-mêmes. Il leur a fallu trois mois seulement pour démontrer la responsabilité du FSB, le service de sécurité intérieure de la Russie, dans l’attaque au Novichok, un agent neurotoxique, contre le principal rival du président Vladimir Poutine.

Les agents du FSB ont beau être des experts en contre-surveillance, l’enquête a réussi à identifier les trois individus qui étaient chargés de suivre Navalny, ainsi que les cinq scientifiques et officiers supérieurs du renseignement qui épaulaient leur mission. Une journaliste de CNN s’est même rendue à l’appartement moscovite d’un des agents. Navalny s’est depuis remis de cette attaque, qui a fait la une de la presse internationale. Mais il souffre actuellement de nombreux problèmes de santé après avoir été emprisonné en Russie suite à un procès que le Département d’Etat des Etats-Unis a qualifié d' »acte de représailles politiques ». Bien que la Russie ait nié à plusieurs reprises toute responsabilité dans l’empoisonnement de Navalny, l’Union européenne et les États-Unis ont imposé des sanctions à Moscou pour l’empoisonnement et la persécution du chef de l’opposition.

Pour enquêter sur la responsabilité des services de sécurité russes, les journalistes de Bellingcat ont fait le choix d’acheter des données sur le marché noir. Pour respecter l’éthique journalistique, cette décision ne saurait être prise qu’en dernier recours. Ces données ont servi à compléter les recherches effectuées via des outils servant à enquêter en sources ouvertes, sur les réseaux sociaux ou encore par des méthodes journalistiques plus traditionnelles.

Bellingcat est membre de GIJN et spécialisé dans les enquêtes effectuées grâce à des techniques d’investigation en sources ouvertes. Le 14 décembre dernier, Christo Grozev, l’un des principaux enquêteurs de la rédaction déclarait : « Aucune autorité judiciaire dans le monde n’enquête actuellement sur l’empoisonnement d’Alexey Navalny. » Début avril, il confiait à GIJN qu’aucun policier n’avait encore contacté la victime ou les témoins depuis cette déclaration, ce qui signifie que les journalistes sont les seuls à avoir enquêté sur ce crime.

Au cours d’un webinaire proposé par GIJN le 25 mars, Christo Grozev et Roman Dobrokhotov, rédacteur en chef de The Insider – l’un des derniers médias d’investigation indépendants en Russie – ont livré leurs conseils sur le bon usage des marchés de données et des outils de données personnelles intrusifs dans le cadre d’enquêtes qui ne peuvent pas s’en passer. Dorothy Byrne, de la chaîne britannique Channel Four, également administratrice du Ethical Journalism Network, a, pour sa part, expliqué comment les rédactions pouvaient juger du respect de la déontologie des différents outils d’enquêtes dont elles disposent.

Les 319 journalistes issus de 64 pays qui ont regardé le webinaire en ont retenu que le journalistes se sont très largement appuyés sur des hypothèses logiques, des enquêtes antérieures sur les armes chimiques et se sont posé les questions que se posent généralement tous les journalistes d’investigation.

Dobrokhotov et Grozev disent avoir ciblé des données en se basant sur des questions comme celles-ci : qui a réservé des vols de Moscou à Novossibirsk la semaine de l’empoisonnement ? Lesquels de ces passagers ont voyagé ensemble ? Qui parmi eux a omis des données de passeport, signe possible qu’il voyageait sous une fausse identité ? Qui a voyagé jusqu’à la ville de Tomsk, où Navalny a été pris pour cible ? Qui ont-ils appelé – et est-ce que l’une des personnes qui a répondu à ces appels était liée au programme d’armement chimique de la Russie ?

Les outils d’enquête en sources ouvertes ont permis de réaliser une part importante de l’enquête, mais certaines des données dont avaient besoin les journalistes, comme les listes de passagers et les factures téléphoniques, ne pouvaient être obtenus que via le marché noir russe.

« Certaines de ces bases de données ne sont pas accessibles au public, mais en réalité on peut facilement y accéder sur le marché noir », explique Roman Dobrokhotov.

Certains de ces ensembles de données n’existent qu’en Russie, mais Roman Dobrokhotov affirme que les journalistes d’investigation dans d’autres pays répressifs peuvent également obtenir ces informations par des biais similaires : les gouvernements autoritaires engendrent presque toujours des bureaucraties corrompues qui sont un environnement propice aux fuites de données. Celles-ci peuvent servir à mettre au jour des crimes commis par ces mêmes gouvernements.

« Roman [Dobrokhotov] a toujours dit que la société russe était l’une des plus transparentes, car on peut acheter des données centralisées pour peu cher dans ce pays », plaisante Christo Grozev.

Roman Dobrokhotov explique que The Insider s’est également inspiré de bases de données et de leçons tirées d’enquêtes précédentes sur l’utilisation de l’agent neurotoxique Novichok, y compris celles sur l’empoisonnement de l’ancien officier militaire russe Sergei Skripal et de sa fille, Yulia, au Royaume-Uni en 2018.

« C’est ce qui nous a donné l’idée d’utiliser les bases de données russes pour suivre les déplacements de ces espions et comprendre quelles méthodes ils ont pu employer », explique Roman Dobrokhtov. « En août 2020… Nous pensions que les mêmes institutions fabriquaient probablement aussi du Novichok pour ceux qui tentaient d’empoisonner Navalny – peut-être qu’il ne s’agissait pas du GRU (renseignement militaire russe), mais du FSB (l’agence de sécurité de l’État russe) », ajoute-t-il. « Nous avons alors commencé à chercher des données d’appels téléphoniques et des métadonnées, c’est à dire celles recueillies par les opérateurs russes, qui précisent l’identité de l’interlocuteur et sa géolocalisation. »

Navalny a lui-même appelé l’un des agents du FSB et en a soutiré des aveux pendant 40 minutes. C’était la dernière pièce dont l’enquête avait besoin, explique Roman Dobrokhotov. Cet appel a également révélé un nouveau détail de l’affaire, poursuit-il : les agents ont placé le poison sur les sous-vêtements de Navalny, convaincus que la cible serait la seule à les toucher.

Christo Grozev, qui a par le passé enquêté sur l’empoisonnement de Skripal et sur l’attaque du vol MH17 de Malaysia Airlines en 2014, tire de cette investigation la leçon suivante : même des espions professionnels peuvent être traqués par des journalistes, en partie grâce aux erreurs qu’ils commettent.

Ils peuvent par exemple être pris de paresse. Christo Grozev signale que plusieurs espions infiltrés ont régulièrement réservé des places de parking à proximité du siège du FSB à Moscou, et certains ont même enregistré leur véhicule personnel à l’adresse de l’agence.

Ils peuvent également faire preuve de négligence. Dans les passeports donnés aux agents du renseignement dans le cadre de leur mission secrète figurent souvent des dates de naissance improbables ou des numéros de passeport consécutifs, le dernier chiffre signalant d’autres espions dans la même unité.

Ils peuvent aussi être crédules, comme cet agent qui a été amené à avouer son rôle dans l’affaire au téléphone.

La boîte à outils des journalistes qui ont travaillé sur cette enquête est une mine d’or de techniques d’enquête en source ouverte et traditionnel. Intéressons-nous d’abord aux outils open source employés par Christo Grozev, de Bellingcat, pour enquêter sur l’empoisonnement de Navalny.

Les outils open source

- Les outils de recherche téléphonique inversée sur Telegram ou les applications mobiles. GetContact, TrueCaller et SmartSearch sont des programmes qui exécutent une tâche spécifique selon les instructions de l’utilisateur. « Ils vous permettent de rechercher une personne à partir d’un numéro de téléphone, et ils fonctionnent généralement sur le principe du partage de numéro », note Christo Grozev. « Quand vous téléchargez une application sur votre téléphone, celle-ci extrait vos contacts tels que vous les avez saisis. Le résultat peut donc être [inutile] – le numéro de ‘Maman’- ou bien plus spécifique : ‘Yevgeny du département de nuit du FSB’. »

- La recherche téléphonique inversée pour les données contextuelles. EyesofGod et QuickOsintBot sont deux de ces outils. « Ce sont des programmes sur Telegram qui peuvent révéler davantage d’informations, dont les adresses », explique Christo Grozev.

- Les plateformes à tenter pour identifier des individus. Tentez votre chance sur Viber, Telegram, WhatsApp et Skype. « Par exemple, en tapant tout bêtement un numéro dans la barre de recherche de Skype, vous pourriez retrouver le nom d’une personne, si elle a connecté son numéro de téléphone à Skype », explique Christo Grozev. « Sur WhatsApp, vous pourriez vous retrouver avec une photo associée au numéro, ce qui vous permettra de réaliser une recherche de visage « . L’un des numéros de téléphone recherchés à l’aide de ces méthodes était répertorié comme appartenant à quelqu’un « du FSB ».

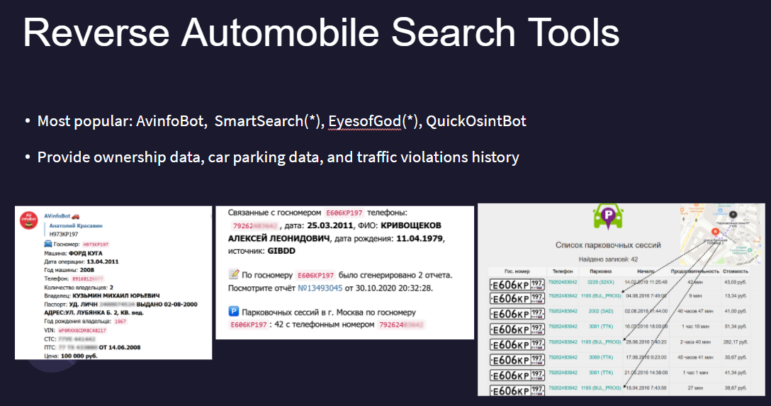

- La recherche inversée de véhicules. AvinfoBot, SmartSearch, EyesofGod et QuickOsintBot sont trois des outils qui fournissent des données concernant le propriétaire, le stationnement et les infractions au code de la route de véhicules. « Ces données peuvent servir à retracer les déplacements d’une personne et voir si elle est connectée à un service secret », explique Christo Grozev. Bellingcat a ainsi découvert que l’une des personnes qui parlaient fréquemment avec le scientifique en chef d’un laboratoire qui fabrique l’agent neurotoxique Novichok avait une voiture immatriculée au siège du FSB. À l’aide de ces outils, Bellingcat a découvert que le téléphone d’un suspect était connecté à 42 stationnements et a géolocalisé bon nombre d’entre eux dans une zone de stationnement proche du FSB.

Les outils de recherche inversée de véhicules ont également joué un rôle important dans l’enquête sur l’empoisonnement de Navalny. Les données sur le stationnement, l’immatriculation et les infractions au code de la route ont fourni des preuves supplémentaires que plusieurs personnes avec de fausses identités étaient des agents de la sécurité de l’État. Image : Bellingcat

- Les outils de vérification et de comparaison des visages. Christo Grozev salue « l’outil Azure de Microsoft, qui est très fiable ». Il ajoute que cette plateforme a été utilisée pour trouver la véritable identité d’un agent secret du FSB qui utilisait un faux passeport, l’application ayant relevé le même visage sur le compte Facebook d’une femme qui s’est avérée être son épouse. Une image publiée sur son compte montrait l’homme sur une plage, portant un jouet gonflable jaune sur sa tête. Le contraste était saisissant entre le monde réel et les films d’espions dont on a l’habitude.

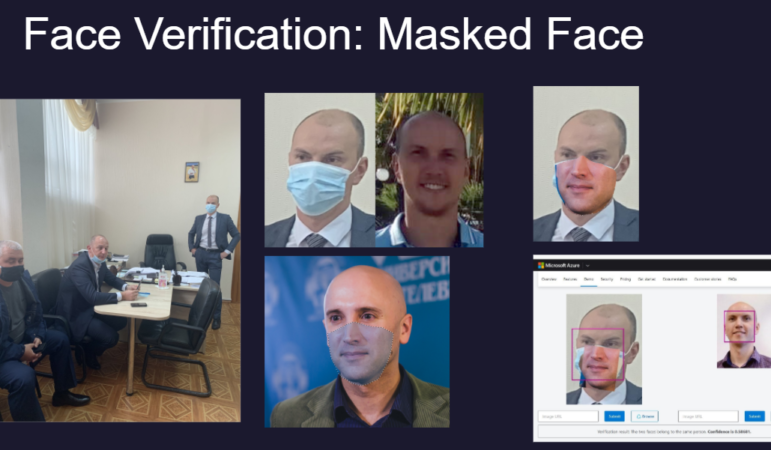

- La technique de substitution pour identifier les visages masqués. Christo Grozev explique que l’équipe pensait qu’un homme masqué vu sur une image prise à l’endroit où Navalny était soigné pour empoisonnement pouvait être lié à l’affaire. Ils ont pensé qu’il pouvait s’agir d’un suspect dont ils avaient trouvé le visage non masqué sur le compte d’un réseau social. Mais comment s’assurer que l’individu était le même sur les deux images ? « Nous avons dû compléter la partie inférieure du visage avec la photo d’un tout autre individu – pour nous amuser, nous avons choisi le journaliste britannique Graham Phillips et avons inséré la partie inférieure de son visage sous le [masque] porté par le visage du suspect », explique Chirsto Grozev. « Nous savions que nous n’obtiendrions pas une correspondance parfaite. Nous avons néanmoins atteint une correspondance de 57 %, ce qui, selon Microsoft, est suffisant pour conclure qu’il s’agit de la même personne. » Notez que cette technique, et les estimations de Microsoft, sont des outils parmi d’autres, et ne suffisent pas à identifier une personne avec certitude.

Pour établir s’il était probable que l’homme masqué (debout dans l’image de gauche) était le même que sur l’image trouvée sur les réseaux sociaux, Christo Grozev a remplacé la partie masquée du visage par une photo de la partie inférieure du visage d’un ami, le journaliste britannique Graham Phillips (image centrale inférieure), sur l’outil de reconnaissance faciale Azure. Image : Bellingcat.

- La recherche de visage inversée. Entre autres outils : FindClone, Search4Faces, PimEyes, Yandex et SmartSearchBot. Christo Grozev nous confie que l’un de ces moteurs de recherche de visage inversé a aidé à établir qu’un suspect avait des antécédents dans le domaine médical, grâce à une image sur Facebook montrant l’homme portant un stéthoscope. Cet indice a poussé Bellingcat à rechercher activement des personnes ayant travaillé dans le secteur médical parmi les autres suspects. Bellingcat a trouvé trois autres exemples de cela.

- Les astuces de recherche sur Yandex et Google. « Ce sont parfois les moteurs de recherche les plus conventionnels qui font ressortir le plus de données », note Christo Grozev. La fonction de remplissage automatique de Yandex prédit vos recherches à partir des recherches les plus souvent effectuées par d’autres utilisateurs. Bellingcat a ainsi découvert que de nombreuses personnes soupçonnaient un individu d’être un officier du FSB.

- Les données de voyages fuitées. « Nous considérons ces logiciels comme open source parce que nous les avons téléchargés à partir de [fichiers] précédemment fuités et n’avons pas eu à les acheter », explique Grozev.

- Les données personnelles fuitées. Par exemple Cronos et Larix. « En Russie, ainsi que sur les marchés ukrainiens et de nombreux pays d’Europe de l’Est, il existe de nombreux outils pour rechercher des données d’archives sur les personnes – adresses résidentielles, anciens passeports, etc. », ajoute Christo Grozev.

Archives achetées sur les marchés de données russes

Selon Christo Grozev, la clé de l’enquête a été l’achat de documents privés pour des sommes modiques sur les marchés de données russes. Parmi ces documents se trouvaient :

- Des registres téléphoniques ou des relevés de facturation.

- Des listes de passagers pour les avions et les trains. « En Russie, vous pouvez acquérir ces listes auprès de courtiers en données », explique Christo Grozev. « Il vous faut d’abord identifier un passager puis rechercher des trajets qui se ressemblent. » Bellingcat a identifié des suspects potentiels sur des vols qui reflétaient les vols de Navalny – et l’équipe a également recherché la date et l’heure des réservations faites par les passagers sur ces listes. « Nous avons remarqué que deux autres personnes avaient réservé leurs billets d’avion exactement à la même heure que notre [premier suspect], la veille de leur vol, à 14h34 », détaille-t-il. « Nous avons examiné de plus près ces deux noms et avons découvert qu’il s’agissait de fausses identités – ils n’apparaissaient dans aucune des bases de données de passeports, et les dates de naissance de ces individus [étaient également suspectes]. »

- Les registres de voyage et de billetterie. Notamment une base de données russe connue sous le nom de Magistral. « Vous pouvez les obtenir soit auprès de lanceurs d’alerte travaillant pour la police, soit auprès de courtiers en données en Russie – tous les déplacements d’une personne, à partir des billets qu’elle a achetés », explique Christo Grozev. Il précise que ces données ont montré qu’un agent de renseignement utilisant le faux nom « Frolov » avait acheté un billet d’avion pour arriver à Novossibirsk quelques heures avant l’arrivée prévue de Navalny et qu’il a ensuite réservé un vol de retour à Moscou depuis la prochaine destination de Navalny, Tomsk, pour le lendemain de son empoisonnement.

- Les données de passeport. « Chaque citoyen russe a un fichier passeport qui comprend non seulement sa photo de passeport, son adresse et son enregistrement actuels, mais également les données des passeports précédents », note-t-il.

« En suivant non seulement les vols pris, mais aussi les vols non pris, on peut former une assez bonne hypothèse de la planification de ces opérations secrètes », explique Christo Grozev.

Considérations déontologiques

Si la portée et l’impact de cette enquête sont indiscutables, l’utilisation importante de données personnelles achetées sur le marché noir russe soulève de nombreuses questions d’éthique. Dorothy Byrne du Ethical Journalism Network, qui a contribué à plusieurs ouvrages sur l’éthique du journalisme, soutient que les médias devraient produire des guides de déontologie à l’usage de leur rédaction afin d’encadrer les pratiques controversées de collecte de données, tout comme elles ont rédigé des protocoles de reportage en environnement hostile.

« Ces techniques brillantes et innovantes qui sont désormais accessibles à tous doivent nous interroger sur les dilemmes journalistiques éthiques qu’elles engendrent », avance-t-elle.

Dorothy Byrne appelle les journalistes à au moins réfléchir aux questions suivantes avant de se lancer dans des enquêtes qui pourraient violer les règles ou les lois d’un pays, ou la vie privée individuelle :

- Ce sujet est-il d’intérêt public ?

- Est-ce une enquête réellement importante ?

- N’y a-t-il pas d’autres moyens d’obtenir ces informations ?

- Vais-je mettre quelqu’un en danger ? (Et si oui, suis-je prêt à payer les éventuels frais juridiques ou le coût de l’extraction de cette personne du pays ?)

- Si je donne de l’argent à un criminel, est-ce que j’encourage le crime – et que fera le criminel de cet argent ?

- Mes collègues – particulièrement les jeunes journalistes – ont-ils subi des pressions pour participer à la violation de règles ou de lois ? « Nous devons être conscients du fait que de nombreux jeunes journalistes veulent se faire un nom et pourraient se mettre à faire des choses qu’ils ne devraient vraiment pas faire », rappelle Dorothy Byrne.

- Dans quelle mesure serons-nous transparents par la suite sur la manière dont nous avons obtenu ces informations ?

« De toute évidence, dans le cas de l’empoisonnement et de la tentative d’assassinat contre Navalny, cela répond incontestablement aux deux premières interrogations (intérêt public et importance) », selon elle. « Nous ne devrions envisager de telles méthodes [l’achat de données au marché noir] que dans les cas où le sujet est vraiment important, et pas seulement parce que l’enquête nous fera connaître. Utiliser de tels outils sur la famille royale britannique ne serait pas justifié. »

Dorothy Byrne ajoute que le montant à débourser pour obtenir des données sur le marché noir pourrait peser dans le choix d’employer de telles méthodes, car « une somme d’argent importante » versée à un criminel est plus susceptible d’être réutilisée pour commettre des crimes supplémentaires.

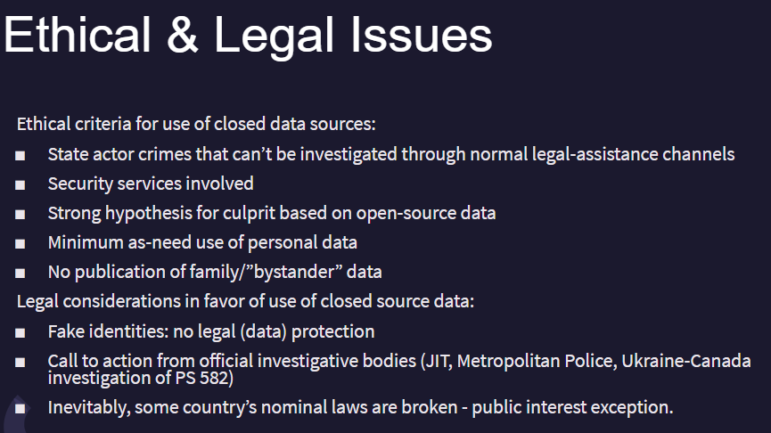

Christo Grozev a précisé que les achats de données dans le cadre de l’enquête Navalny étaient peu coûteux et que les jeux de données payants en ligne pouvaient valoir 12 $ seulement. Il a souligné que Bellingcat n’a recours aux données du marché noir que lorsque les autorités étatiques sont soupçonnées d’être impliquées dans des actes répréhensibles d’envergure – et que cela est nécessaire pour des enquêtes sur les services de sécurité, puisqu’ils ont l’habitude de brouiller les pistes.

Les directives éthiques qui régissent l’utilisation par Bellingcat des données confidentielles sur le marché noir. Image : Capture d’écran.

Christo Grozev ajoute qu’un autre avantage de la collaboration avec des médias comme The Insider et Der Spiegel sur les sujets les plus sérieux est que « toutes ces décisions difficiles sont prises sur la base d’un consensus ».

« Cela signifie que le média dont les normes éthiques sont les plus rigoureuses peut poser son veto sur certaines pratiques », explique-t-il.

Il prévient également que les marchés de données illicites ne devraient pas être utilisés sur un coup de tête, mais seulement après qu’une hypothèse crédible a déjà émergé sur la base d’autres éléments.

Enfin, Christo Grozev précise que ses considérations d’ordre éthique autour du respect de la vie privée et des données confidentielles ne concernent pas les fausses identités qu’emploient les espions. La raison: « Ce sont de fausses personnes ! »

Lectures complémentaires

Techniques pour enquêter sur les violences policières

Les outils préférés du journaliste d’investigation Roman Anin

Ce que les journalistes peuvent apprendre de l’équipe d’investigation d’Alexey Navalny

Rowan Philp est journaliste au sein de la rédaction de GIJN. Il était précédemment grand reporter du Sunday Times sud-africain. En tant que correspondant étranger, il a couvert l’actualité politique, économique et militaire d’une vingtaine de pays.

Rowan Philp est journaliste au sein de la rédaction de GIJN. Il était précédemment grand reporter du Sunday Times sud-africain. En tant que correspondant étranger, il a couvert l’actualité politique, économique et militaire d’une vingtaine de pays.