Cómo periodistas rusos expusieron a los espías implicados en el envenenamiento de Navalny

Leer este artículo en

Un gráfico mural mostrando cómo investigó Bellingcat el envenenamiento de Alexey Navalny. Imagen: Cortesía de Bellingcat

Ningún organismo de seguridad del mundo anunció una investigación criminal sobre el intento de homicidio al líder opositor de Rusia, Alexey Navalny, después de ser envenenado con un arma química el 20 de agosto del año pasado.

En respuesta a esta evidente falta de rendición de cuentas, periodistas de Bellingcat y The Insider de Rusia, apoyados por CNN y Der Spiegel, tardaron tres meses en establecer la relación entre el servicio de seguridad doméstico de Rusia (FSB, por sus siglas en inglés) y el ataque al líder rival del Presidente Vladimir Putin con el agente Novichok.

Los agentes del FSB son expertos en contra-vigilancia. La investigación conjunta menciona a tres miembros del equipo que seguía a Navalny, y a cinco científicos y agentes de inteligencia de alto rango que apoyaron su operación. Un periodista de CNN incluso confrontó a uno de los agentes del FSB en su apartamento en Moscú. Navalny se ha recuperado de ese ataque que llegó a los titulares de todo el mundo, pero ahora presuntamente sufre de varios problemas de salud luego de ser enviado a prisión en Rusia, en lo que el Departamento de Estado de Estados Unidos considera un enjuiciamiento “por razones políticas”. Rusia ha negado en repetidas ocasiones cualquier responsabilidad en el envenenamiento a Navalny, pero la Unión Europea y Estados Unidos han impuesto sanciones a Moscú por el envenenamiento y el enjuiciamiento del líder de la oposición.

Para averiguar sobre la participación de los servicios de seguridad rusa, la investigación conjunta decidió comprar información en el mercado negro (uno de los últimos recursos éticos en el periodismo) para complementar una mezcla de herramientas de fuente abierta, búsqueda en redes sociales, y métodos de periodismo tradicionales.

El 14 de diciembre del año pasado, Bellingcat (un miembro de GIJN que se enfoca en la inteligencia de fuente abierta) afirmó lo siguiente: “Ningún organismo de seguridad de ningún país está investigando actualmente el envenenamiento de Alexey Navalny”. Y Christo Grozev, uno de los investigadores principales de Bellingcat, comentó a GIJN que, hasta principios de abril de 2021, ningún oficial de policía había contactado a la víctima o a los testigos inmediatos desde esa afirmación y que, por ende, seguía siendo un crimen que solo habían investigado a fondo periodistas.

En el foro virtual de GIJN del 25 de marzo, Grozev y Roman Dobrokhotov, editor en jefe de The Insider (uno de los pocos sitios de investigación independiente en Rusia) compartió consejos sobre cómo navegar ética y efectivamente los mercados de datos y las herramientas invasivas de datos personales en las investigaciones excepcionales que las requieren. Los acompañó en el panel Dorothy Byrne, editora de la red de televisión pública británica Channel Four, y miembro de la Red de Periodismo Ético (EJN, por sus siglas en inglés), quien explicó cómo las redacciones deben evaluar sus posibles herramientas de investigación con listas de cotejo sobre la ética.

Aquí puedes ver la grabación del foro virtual de GIJN sobre el tema (en inglés)

Una lección importante para la audiencia del seminario, que atrajo a 319 periodistas de 64 países, fue que la investigación de Navalny se realizó en gran medida por conjeturas lógicas, investigaciones previas sobre armas químicas y preguntas clásicas de investigación.

Dobrokhotov y Grozev dicen que se enfocaron en ciertos datos basándose en preguntas similares a las siguientes: ¿Cuáles pasajeros reservaron vuelos que imitaban los trayectos de Navalny de Moscú a la ciudad de Novosibirsk durante la semana en que lo envenenaron? ¿Quiénes viajaron juntos? ¿Cuáles tenían peculiaridades de identidades falsas, como información faltante del pasaporte? ¿Quién viajó hacia la ciudad de Tomsk, donde fue atacado Navalny? ¿A quién llamaron estas personas y, alguno de los que contestaba las llamadas estaba relacionado con el programa de armas químicas de Rusia?

Aunque muchas de las conexiones directas y la comprobación se podía hacer con herramientas de fuente abierta y búsqueda en redes sociales, algunos de los conjuntos de datos o datasets necesarios, como listas de embarque y registros telefónicos, solo se podían obtener a través de los mercados ilícitos de datos de Rusia.

“Algunas de estas bases de datos no están disponibles públicamente, pero en realidad es muy fácil acceder a ellas en el mercado negro”, explicó Dobrokhotov.

Aunque algunos de estos datasets son específicos para Rusia, Dobrokhotov afirma que los periodistas de investigación en otros países represores pueden, de ser necesario, aprovechar el mismo fenómeno de los datos: los gobiernos autoritarios casi siempre crean burocracias corruptas, y ese entorno puede producir filtraciones de datos para exponer crímenes de los mismos gobiernos.

“Roman [Dobrokhotov] siempre ha dicho que Rusia es una de las sociedades más transparentes, porque puedes comprar suficientes datos centralizados por poco dinero, algo típico de estos mercados”, comenta Grozev.

Dobrokhotov dice que The Insider también extrajo información de bases de datos y de lecciones aprendidas por investigaciones previas sobre el uso del agente nervioso Novichok, incluyendo el envenenamiento del exoficial militar ruso Sergei Skripal y su hija Yulia en el Reino Unido en 2018.

“Así fue como aprendimos a usar las bases de datos rusas para rastrear a estos espías y comprender los métodos que se pueden usar”, explicó Dobrokhotov. “En agosto de 2020… pensamos que las mismas instituciones probablemente estaban fabricándoles Novichok a quienes intentaron envenenar a Navalny, quizás no sea el GRU (Inteligencia militar rusa), sino el FSB (la agencia estatal de seguridad de Rusia)”, añadió. “Fue entonces que comenzamos a analizar datos y metadatos de llamadas telefónicas, estos son los datos que recopilan los agentes rusos: puedes ver no solo con quién hablaba la persona, sino también dónde se encontraba, con geolocalización”.

Dobrokhotov establece que la última pista que necesitaban llegó cuando el mismo Navalny llamó a uno de los agentes del FSB y lo engañó para que diera una confesión de 40 minutos. Dice que esta llamada añadió un detalle nuevo: los agentes pusieron el veneno en la ropa interior de Navalny, con la convicción de que probablemente esta sería la prenda que solo él tocaría.

Grozev de Bellingcat, cuyo trabajo incluye las investigaciones de los envenenamientos de los Skripal y el derribo del vuelo MH17 de Malaysia Airlines en 2014, hace énfasis en algo útil: los periodistas pueden rastrear muy de cerca incluso a espías profesionales, en parte, porque cometen los mismos errores humanos que podría cometer cualquiera.

Por ejemplo, pueden ser holgazanes. Grozev resalta que muchos espías encubiertos habitualmente estacionaban cerca de la sede del FSB en Moscú, y otros incluso registraban sus vehículos personales con la dirección de la agencia.

Además, pueden ser descuidados. Dice que los pasaportes que les daban a los agentes de inteligencia como parte de sus identidades falsas muchas veces se emitían con fechas de nacimiento improbables, o con números de pasaporte secuenciales, en los que el último dígito podía marcar a otros espías de la misma unidad.

Y pueden ser crédulos, como el agente al que se engañó para que confesara por teléfono su papel en el encubrimiento.

Las herramientas usadas por estos periodistas con iniciativa llegan a ser una mina de oro virtual de técnicas de fuente abierta, y no tan abierta. Primero, considera las herramientas de fuente abierta usadas por Grozev de Bellingcat para la investigación del envenenamiento de Navalny.

Herramientas de fuente abierta utilizadas

- Bots de búsqueda inversa de teléfono en Telegram o aplicaciones móviles. Estos bots, o programas que ejecutan tareas específicas según las instrucciones del usuario, incluyeron GetContact, TrueCaller, y SmartSearch. “Te permiten buscar a una persona usando el número telefónico que ingreses, y usualmente funcionan bajo el principio de que se comparte número”, señala Grozev. “Si descargas X aplicación en tu teléfono, extrae tus contactos como están descritos en tu lista y los comparte. Así que podría ser tan [inútil] como un número relacionado con ‘Mamá’, o algo tan específico como ‘Yevgeny del departamento nocturno del FSB’”.

- Búsqueda inversa de teléfono para obtener datos adicionales. Entre estas estaban EyesofGod y QuickOsintBot. “Son bots de Telegram que brindan un poco más, quizás direcciones e información adicional”, explicó Grozev.

- Plataformas que “vale la pena probar” para descubrir identidades. Entre estas opciones para probar suerte estaban Viber, Telegram, WhatsApp y Skype. “Por ejemplo, si ingresas un número en la barra de búsqueda de Skype, podrías encontrar el nombre de la persona, y si asociaron su teléfono con Skype”, agregó Grozev. “Con WhatsApp podrías encontrar una fotografía asociada al número, y luego puedes hacer la búsqueda por reconocimiento facial”. Uno de los números de teléfono investigados usando estos métodos aparecía en la lista con el nombre de un individuo “del FSB”.

- Bots para la búsqueda inversa de vehículos. Entre ellos AvinfoBot, SmartSearch, EyesofGod, y QuickOsintBot, que brindan información sobre la propiedad, datos de estacionamiento e historial de infracciones de tráfico. “Pueden ser enormemente útiles para saber si están relacionados con un servicio secreto, y cuál”, dice Grozev. Bellingcat halló que una de las personas que habló frecuentemente con el científico a cargo de un laboratorio que fabrica el agente nervioso Novichok, tenía un vehículo registrado con la dirección de la sede principal del FSB. Usando estas herramientas, Bellingcat descubrió que el teléfono de un sospechoso estaba conectado con 42 sesiones de estacionamiento, y geolocalizó muchas de esas sesiones en un estacionamiento a tan solo cuadras del FSB.

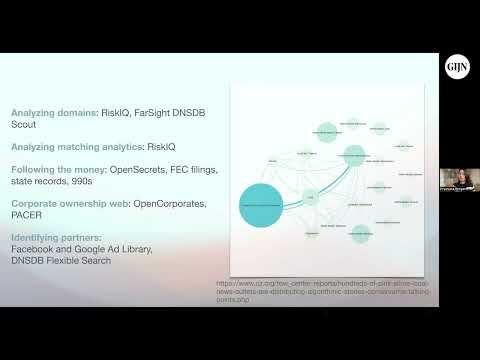

Las herramientas de búsqueda inversa de vehículos jugaron un papel importante en la investigación sobre el envenenamiento a Navalny, ya que la información sobre el estacionamiento, registro e infracciones de tránsito proporcionó pruebas adicionales de que varios individuos con identidad falsa eran agentes de seguridad del estado. Imagen: cortesía de Bellingcat (traducida)

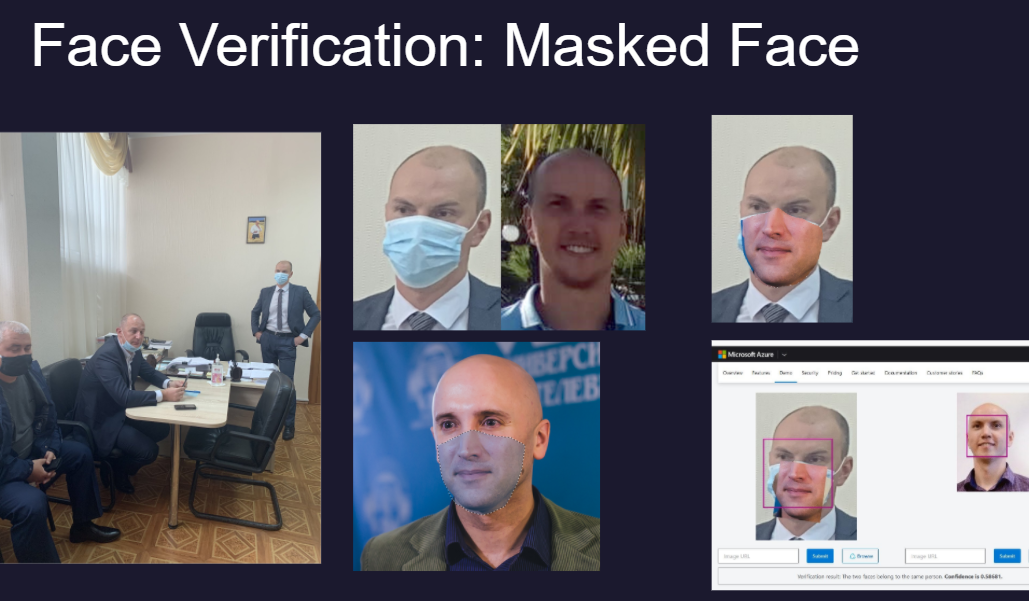

- Herramientas de verificación y comparación facial. Grozev enaltece “la tan confiable herramienta Azure de Microsoft”. Añade que esta plataforma se usó para descubrir la identidad real de un agente del FSB que usaba un pasaporte falso, la aplicación le dio un puntaje alto de fiabilidad al mismo rostro que aparecía en la cuenta de Facebook de una mujer que resultó ser su esposa. En una imagen de su cuenta en la red social, se ve al hombre en la playa usando un juguete inflable grande amarillo en la cabeza. Era un contraste marcado y aleccionador del mundo real y la imagen ficticia que representa James Bond de los espías con licencia para matar.

- Técnica de sustitución para identificar rostros con mascarilla. Grozev afirma que el equipo tenía la teoría de que estaba implicado un hombre con mascarilla que aparecía en una imagen en el mismo lugar donde estaban atendiendo a Navalny por el envenenamiento. Pensaron que podía coincidir con un sospechoso cuyo rostro habían hallado en una red social, pero ¿cómo podían confirmar con algo de seguridad que esa era la persona tras la máscara? “Tuvimos que completar la parte inferior del rostro con otro sujeto, por diversión usamos el rostro del periodista británico Graham Phillips y se lo agregamos al [la parte enmascarada del] rostro del sospechoso”, explicó Grozev. “Sabíamos que no habría una coincidencia total, pero obtuvimos una coincidencia del 57%, lo que según Microsoft es suficiente para concluir que correspondía”. Ten en cuenta que esta técnica, y los estimados de Microsoft no son suficientes para una comprobación infalible, pero puede ser útil para aumentar la confianza de un periodista al momento de seguir una pista.

Para descubrir si era probable que el hombre en mascarilla (imagen de la izquierda) fuera la misma persona que su investigación halló en las redes sociales, Christo Grozev sustituyó la parte enmascarada con la parte inferior del rostro de un amigo, el periodista británico Graham Phillips (imagen central inferior), en la herramienta de reconocimiento facial Azure. Imagen: Cortesía de Bellingcat

- Búsqueda inversa de rostros. Incluyó FindClone, Search4Faces, PimEyes, Yandex, y SmartSearchBot. Grozev dice que uno de estos motores de búsqueda inversa de rostros ayudó a establecer que un sospechoso tenía un perfil médico, gracias a una imagen en Facebook que mostraba al sujeto llevando un estetoscopio. Esta pista causó que Bellingcat activamente buscara médicos entre los otros sospechosos, y encontraron tres ejemplos más.

- Trucos de búsqueda en Yandex y Google. “Estos son simplemente los motores de búsqueda comunes que a veces brindan más información de la pensada”, señala Grozev. La función de autocompletar de Yandex predice términos de búsqueda comunes que hacen los usuarios, incluso si no existe información sobre esto en sus páginas. Así que Bellingcat podía ver, por ejemplo, que muchas personas sospechaban que un individuo era un agente del FSB.

- Bases de datos filtradas de viaje. “Estas las consideramos de fuente abierta porque las descargamos de [archivos] que ya se habían filtrado, y no tuvimos que comprarlas específicamente”, explica.

- Bases de datos filtradas de personas. Entre estas estaban Cronos y Larix. “En Rusia, y también en Ucrania y otros mercados del este de Europa, hay muchas herramientas para encontrar información histórica de personas, direcciones residenciales, pasaportes viejos y más”, añadió Grozev.

Registros comprados en los mercados de datos de Rusia

Lo que fue clave para la investigación, según Grozev, fueron los registros privados comprados por muy poco en los mercados de datos de Rusia. Entre ellos:

- Registros telefónicos, o de facturación.

- Listas de embarque de aviones y trenes. “En Rusia puedes obtener estas listas de embarque comprándolas a intermediarios (brokers) de información”, asegura Grozev. “Tienes que hallar al pasajero ancla y buscar patrones comunes”. Bellingcat identificó posibles sospechosos en vuelos que imitaban las rutas de Navalny, y el equipo también buscó la hora en que hicieron las reservas los pasajeros en esas listas. “Vimos que dos personas más habían reservado sus vuelos exactamente al mismo tiempo que nuestro [primer sospechoso], el día antes del vuelo a las 14:34”, explicó. “Indagamos más sobre esos dos nombres y descubrimos que eran identidades falsas, no existían en ninguna base de datos de pasaportes, y las fechas de nacimiento de estos sujetos [eran sospechosas]”.

- Historiales de viaje y emisión de billetes. Para esto se usó una base de datos rusa conocida como Magistral. “La puedes adquirir gracias a informantes que trabajan para la policía, o de intermediarios de datos en Rusia, consigues toda la información de viajes de una persona, basándose en los billetes”, expresó Grozev. Explica que esta información mostró que un agente de inteligencia que usaba el nombre falso “Frolov” compró un billete que llegaba a Novosibirsk horas antes de que aterrizara el vuelo de Navalny allí, y que luego reservó un vuelo de vuelta a Moscú desde el siguiente destino de Navalny, Tomsk, para el día después del envenenamiento.

- Información de pasaportes. “Todos los ciudadanos rusos tienen un archivo de pasaporte que no solo incluye su foto de pasaporte actual, dirección y registro, sino también información previa relacionada con pasaportes anteriores”, señala.

“Siguiendo no solo los vuelos tomados, sino también los que no se tomaron, puedes crear una buena hipótesis sobre lo que está pasando a nivel de planificación de estas operaciones secretas”, explicó Grozev.

Consideraciones éticas

Aunque el alcance e impacto de la historia son impresionantes, el uso generalizado de datos personales comprados en el mercado negro ruso genera varios problemas éticos. Dorothy Byrne de la Red de Periodismo Ético, quien ha contribuido con varios libros sobre la ética en los medios de comunicación, afirma que las agencias de noticias deben producir directrices éticas para las prácticas de recopilación de datos, así como existen protocolos escritos para hacer reportajes en entornos hostiles.

“Considero que estas técnicas excelentes e innovadoras que están disponibles ahora implican que debemos pensar seriamente como periodistas sobre cuáles son los dilemas éticos”, asevera.

Byrne advirtió que los periodistas deberían, como mínimo, considerar las siguientes preguntas antes de aventurarse con historias que podrían llevar a infringir las normas o leyes de un país, o violar la privacidad individual:

- ¿Esta historia es de interés público?

- ¿Es una historia verdaderamente importante?

- ¿No existe otra manera de obtener la información?

- ¿Pondré a alguien en riesgo? (Y, de ser así, ¿estoy preparado para asumir sus posibles gastos jurídicos, o el costo de sacar a la persona del país?)

- Si le pago a un delincuente, estoy fomentando el crimen y ¿qué hará el delincuente con el dinero?

- ¿Alguno de los que trabaja conmigo, especialmente cualquier periodista joven, se ha sentido obligado de cualquier forma a participar en la violación de normas o leyes? “Debemos estar atentos al hecho de que muchos periodistas jóvenes quieren hacerse de renombre, y podrían ponerse a disposición para hacer cosas que realmente no deberían”, señala Byrne.

- ¿Hasta qué punto seremos transparentes luego sobre cómo obtuvimos la información?

“Evidentemente, en el caso del envenenamiento e intento de homicidio de Navalny, sin duda se responden los primeros dos puntos (interés público e importancia)”, afirma Byrne. “Y es trascendental que consideremos los métodos [como mercados ilícitos de datos] solo si la historia es realmente importante, y no solo una que nos haría famosos. Usarlos para hallar información sobre la familia real británica no estaría justificado”.

Byrne agrega que la cantidad de dinero pagada por datos en el mercado negro también podría marcar una diferencia ética, ya que “una gran suma de dinero” pagada a un delincuente es más probable que se utilice para cometer más crímenes.

Grozev dijo que los datos comprados para el caso de Navalny fueron de bajo costo, y que lo que pagó por datasets en internet muchas veces llegó a costar solo unos $12. Enfatizó que Bellingcat solo recurre a datos del mercado negro cuando se cree que los agentes gubernamentales están implicados en crímenes importantes, y que es necesario al investigar a los servicios de seguridad, simplemente porque son los expertos en cubrir sus huellas.

Estas son las directrices éticas que rigieron el uso de Bellingcat de datos confidenciales y del mercado negro. Imagen: Traducción de captura de pantalla

Grozev dice que otra ventaja de colaborar con medios como The Insider y Der Spiegel en las historias más serias es que “todas estas decisiones difíciles se hacen a través del consenso”.

“Eso significa que el medio de comunicación con los estándares éticos más altos tiene derecho de veto sobre las decisiones”, explicó.

Y advierte que los mercados ilícitos de información no se deben usar basándose en una corazonada, sino luego de tener una hipótesis sólida gracias a las pruebas establecidas por fuentes abiertas o periodismo tradicional.

Por otro lado, Grozev afirma que con las identidades falsas utilizadas por los espías todo se vale, ética y legalmente, cuando se piensa en la invasión a la privacidad con información confidencial. La razón: “¡Son personas ficticias!”

Lecturas adicionales

Los métodos forenses que usan los reporteros para revelar los ataques de las fuerzas de seguridad

Qué pueden aprender los periodistas del equipo investigativo de Navalny en Rusia

Mis herramientas favoritas con Roman Anin de Rusia (en inglés)

Rowan Philp es un periodista de GIJN. Rowan fue el reportero principal para el Sunday Times, de Sudáfrica. Como corresponsal extranjero, hizo reportajes de noticias, política, corrupción y conflicto en más de dos docenas de países del mundo.

Rowan Philp es un periodista de GIJN. Rowan fue el reportero principal para el Sunday Times, de Sudáfrica. Como corresponsal extranjero, hizo reportajes de noticias, política, corrupción y conflicto en más de dos docenas de países del mundo.